Secondo un sondaggio gli americani diffidano ampiamente di Facebook, TikTok e Instagram. Quali sono i dati? In Italia a che punto siamo con la nostra privacy?

I dispositivi tech e le App utilizzati pervadono la nostra quotidianità. Il tema privacy è sempre presente in ogni azione che facciamo ed è importante divulgare elementi utili a migliorare la consapevolezza degli utenti sui rischi e sui possibili rimedi a tutela dei nostri dati.

Secondo un sondaggio del Washington Post le persone sono combattute tra i dubbi sulla gestione dei propri dati, operata dalle aziende che li gestiscono, e il desiderio di continuare ad utilizzarli. Molto probabilmente questa sensazione la ritroviamo anche nel nostro quotidiano dove tra dispositivi smart, IoT, assistenti virtuali, social network, ecc…il limite tra dati a rischio e utilità è molto sottile.

L’interessante sondaggio fatto dal Washington Post punta proprio a far emergere questa sensazione di poca fiducia nel “mezzo utilizzato” e l’utilità dello stesso dal punto di vista della socialità.

Quello che emerge in generale, almeno per gli intervistati americani, è che non ci si fida dei servizi dei social media anche a causa dell’invasività degli annunci pubblicitari mirati. Il 64% degli intervistati afferma che il governo dovrebbe fare di più per tenere a freno le grandi aziende tecnologiche, anche se, per esempio, con quasi 3 miliardi di utenti mensili in tutto il mondo, Meta (ex Facebook) sembra inarrestabile.

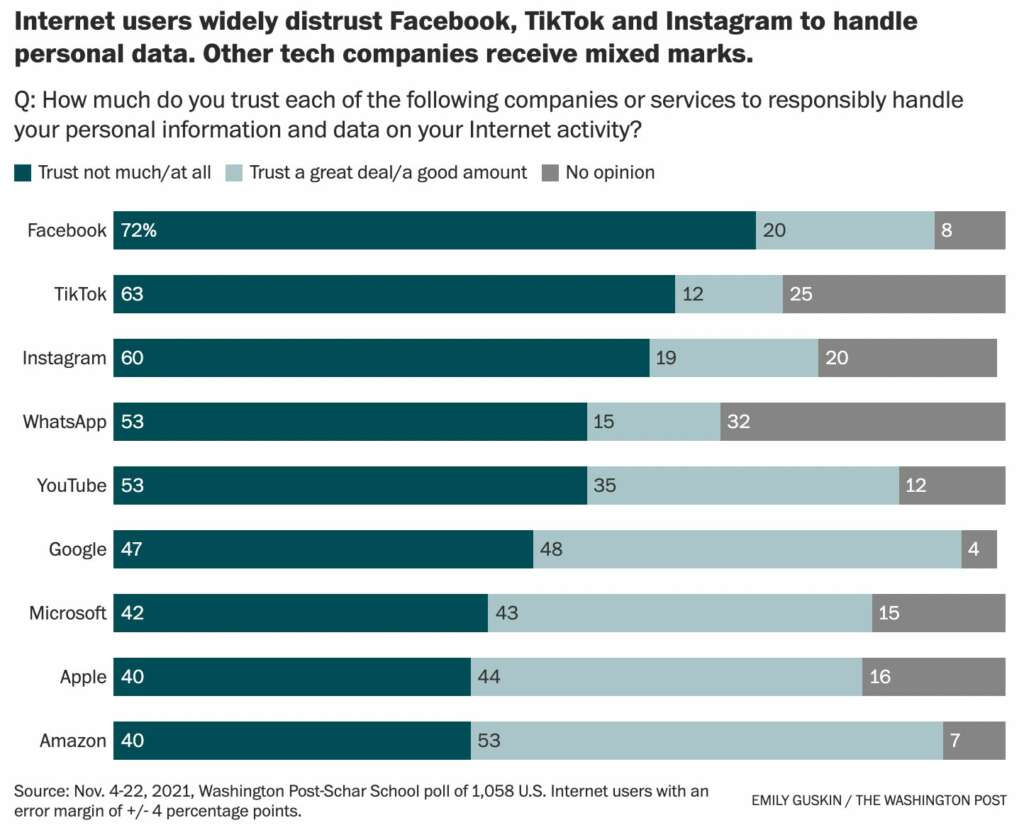

La maggior parte degli americani intervistati afferma di essere scettica sul fatto che i giganti di Internet gestiranno in modo responsabile le loro informazioni personali e i dati sulla loro attività online. Il sondaggio è stato condotto a novembre su un campione casuale di più di 1.000 adulti in tutti gli Stati Uniti.

Vediamo su questo qualche dettaglio numerico.

Secondo il sondaggio, il 72% degli intervistati non si fida molto di Facebook per la gestione delle proprie informazioni personali. Circa 6 su 10 diffidano di TikTok e Instagram. Si scende a circa il 50% di fiducia per WhatsApp e YouTube. Google, Apple e Microsoft non brillano per la fiducia, mentre Amazon è leggermente positivo con il 53% di persone che si fida.

Sempre secondo il sondaggio del Washington Post, solo il 10% afferma che Facebook ha un impatto positivo sulla società, mentre il 56% afferma che ha un impatto negativo e il 33% resta neutrale.

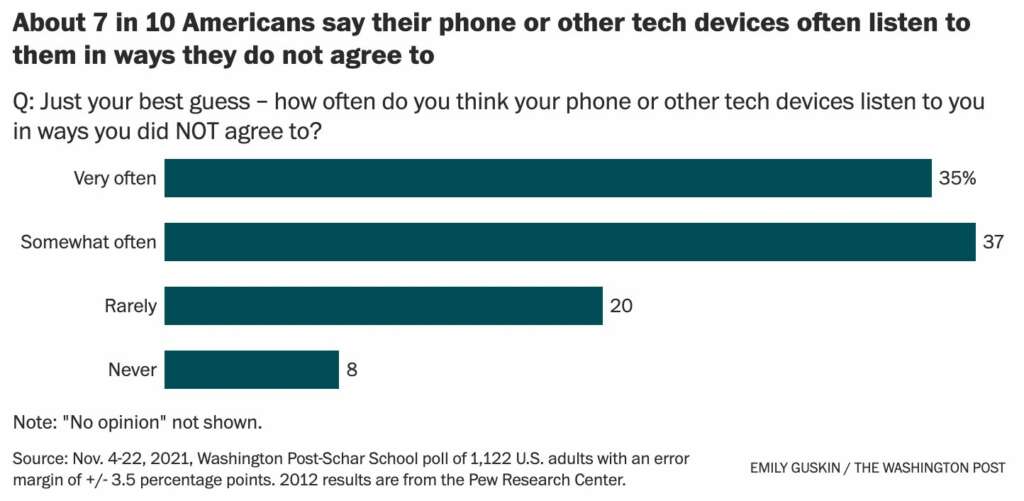

Sistemi in ascolto e privacy

Dal sondaggio emerge che in generale le persone pensano che i loro dispositivi siano costantemente in ascolto. Di fatto però, almeno per ora, questo sospetto non è avallato né dagli esperti né ovviamente dalla aziende coinvolte. Anche in questo caso i dati emersi sono chiari, circa 7 americani su 10 pensano che il loro telefono o altri dispositivi li stiano ascoltando. Questa sensazione è abbastanza familiare per tutti quelli che utilizzano smartphone e assistenti virtuali. Nel dubbio è importante avere la consapevolezza che alcuni eventi possono potenzialmente verificarsi, conoscere ed approfondire tutte le leve a nostra disposizione nelle impostazioni dei dispositivi ed utilizzarli secondo le nostre necessità.

Dai dati emerge un ulteriore elemento interessante. Le più grandi aziende tecnologiche non sono tutte viste sotto la stessa luce negativa dal punto di vista privacy. Le aziende che vendono beni o servizi direttamente alle persone sono viste in modo più favorevole, come per esempio Apple e Amazon. E’ come se ci fosse meno “mistero” sulle loro fonti di guadagno, una percezione di trasparenza sulle attività insomma.

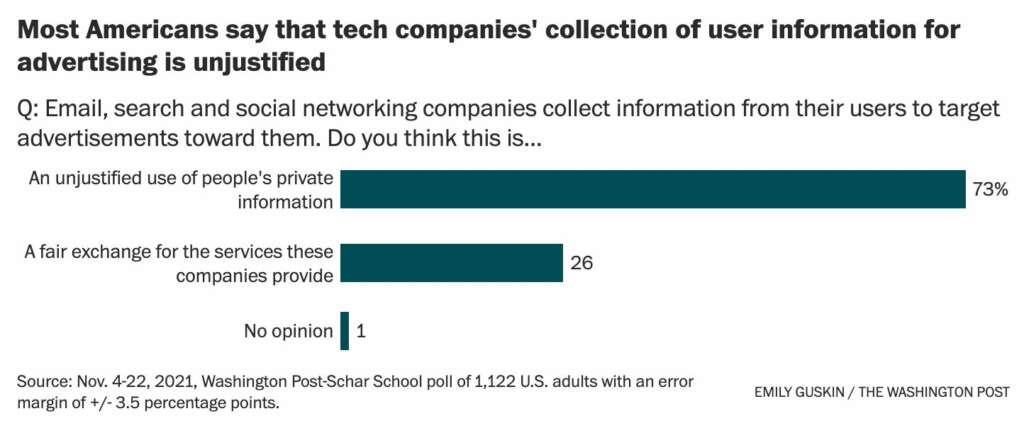

Viceversa sono le società di social media, in cui i servizi sono offerti apparentemente gratuiti, che inquietano di più gli intervistati. Dopo anni di esperti di privacy che avvertono che “se è gratuito, sei tu il prodotto”, forse la realtà di ciò che significa veramente ha iniziato ad essere compresa.

L’obiettivo principale della raccolta di dati è offrire annunci mirati. Dominano due società su tutte. Google nel 202 ha guadagnato 147 miliardi di dollari dalla pubblicità, circa l’80% del suo totale, mentre Facebook sulla pubblicità ha guadagnato 84 miliardi di dollari cioè circa il 98% del totale.

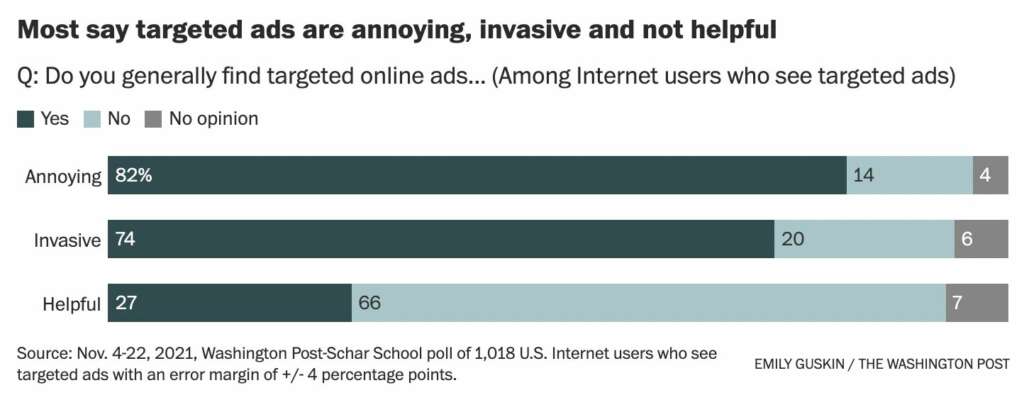

In particolare ad essere poco graditi sono gli annunci pubblicitari mirati. Più di 8 utenti Internet su 10 affermano di vedere annunci mirati troppo spesso. Tra coloro che li vedono, l’82% dice che sono fastidiosi e il 74% dice che sono invasivi. E mentre le aziende difendono gli annunci mirati come un aiuto per le persone a trovare i prodotti desiderati, il 66% degli utenti Internet che li vedono online afferma che non sono utili.

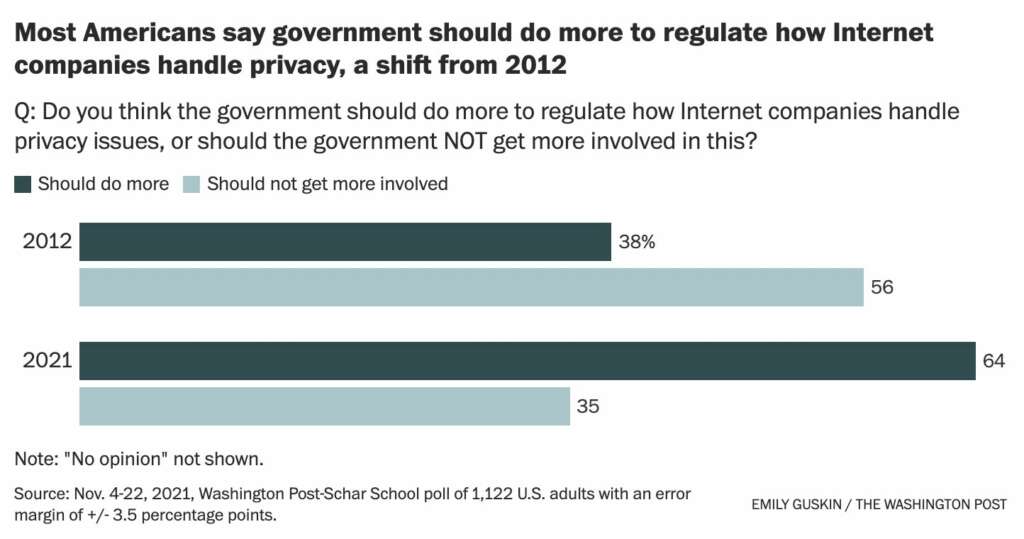

E cosa pensano gli intervistati di quello che viene fatto dal governo americano? Complessivamente, il 64% afferma che il governo dovrebbe fare di più per regolamentare il modo in cui le società Internet gestiscono la privacy, un netto aumento rispetto al 38% che ha affermato in un sondaggio del 2012.

Secondo il sondaggio Washington Post-Schar School, quasi 8 utenti Internet su 10 prendono almeno alcune precauzioni per limitare le informazioni che siti Web, motori di ricerca o App raccolgono su di loro.

Una maggioranza del 57% afferma di aver modificato le impostazioni sulla privacy sui siti Web, ad esempio non consentendo il tracciamento, e la metà afferma di aver modificato le impostazioni sulla privacy sul proprio telefono o app. Il 56% afferma di aver cancellato la propria cronologia Web, il 39% dichiara di aver modificato le impostazioni del browser o di aver utilizzato un’impostazione di navigazione privata come la “modalità di navigazione in incognito”. Il 26 % afferma di aver utilizzato una VPN per proteggere la propria privacy.

Qui il nostro approfondimento specifico sulla VPN.

Questi risultati dimostrano come la divulgazione sui temi privacy sia utile ad innalzare la consapevolezza degli utenti e di conseguenza la conoscenza delle possibilità a loro disposizione per mitigare il problema. Questo sondaggio, anche se effettuato su utenti statunitensi, mostra come la consapevolezza sui temi privacy aumenti.

Dobbiamo poi aggiungere che comunque nelle mani degli utenti ci sono possibili impostazioni che è bene saper utilizzare, ma non molto altro. Inoltre il problema dei “comportamenti” resta, infatti, per esempio, Facebook è afflitto da anni da problemi di privacy, ricordiamo lo scandalo Cambridge Analytica e le recenti rivelazioni del whistleblower Francis Haugen. Eppure più di 7 utenti Internet su 10 sono su Facebook, con oltre la metà che afferma di utilizzarlo quotidianamente.