Troppi attacchi hacker di grandi dimensioni e Microsoft sta temporaneamente disabilitando il gestore del protocollo MSIX ms-appinstaller in Windows. In seguito alla prova che una vulnerabilità di sicurezza nel componente di installazione è stata sfruttata da attori di minacce per fornire malware come Emotet, TrickBot e Bazaloader, l’azienda di Redmond intende disabilitare anche le macro di Visual Basic for Applications (VBA) per impostazione predefinita nei suoi prodotti, tra cui Word, Excel, PowerPoint, Access e Visio, per i documenti scaricati dal web nel tentativo di eliminare un’intera classe di vettore di attacco.

Cosa è MSIX

MSIX, basato su una combinazione di tecnologie di installazione .msi, .appx, App-V e ClickOnce, è un formato di pacchetto universale per applicazioni Windows che consente agli sviluppatori di distribuire le loro applicazioni per il sistema operativo desktop e altre piattaforme. ms-appinstaller, in particolare, ed è progettato per aiutare gli utenti a installare un’applicazione Windows semplicemente cliccando su un link su un sito web.

Ma una vulnerabilità di spoofing scoperta in Windows App Installer (CVE-2021-43890, punteggio CVSS: 7.1) significa che potrebbe essere ingannato per installare un’applicazione canaglia che non è mai stato destinato ad essere installato dall’utente tramite un allegato dannoso utilizzato nelle campagne di phishing.

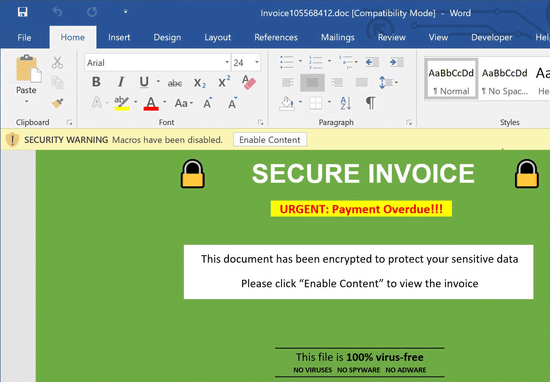

Mentre l’azienda avverte gli utenti di permettere le macro nei file di Office, gli utenti ignari – ad esempio, i destinatari di e-mail di phishing – possono ancora essere attirati ad abilitare la funzione, concedendo effettivamente agli attaccanti la possibilità di ottenere un punto d’appoggio iniziale nel sistema.

Come parte del nuovo cambiamento, quando un utente apre un allegato o scarica da Internet un file di Office non attendibile contenente macro, l’applicazione visualizza un banner di rischio per la sicurezza che afferma: “Microsoft ha bloccato l’esecuzione delle macro perché la fonte del file non è attendibile“.

Microsoft blocca le macro VBA su Internet

“Se un file scaricato da internet vuole che tu permetta le macro, e non sei sicuro di cosa facciano quelle macro, probabilmente dovresti semplicemente cancellare quel file“, avverte Microsoft, delineando il rischio di sicurezza dei cattivi attori che usano le macro.

Detto questo, gli utenti possono sbloccare le macro per qualsiasi file scaricato facendo clic destro sul file e selezionando Proprietà dal menu contestuale, e spuntando la casella di controllo “Sblocca” dalla scheda generale. Gli aggiornamenti dovrebbero essere applicati agli utenti di Microsoft 365 nel mese di aprile 2022, con piani per il backport della funzione a Office LTSC, Office 2021, Office 2019, Office 2016 e Office 2013 in una “data futura”.

La mossa arriva meno di un mese dopo che il produttore di Windows ha disabilitato le macro di Excel 4.0 (XLM), un’altra caratteristica ampiamente abusata per distribuire malware, per default per proteggere i clienti dalle minacce alla sicurezza.