Sicurezza Informatica

Un malware ruba 3,3 milioni di dollari di numeri di carte di credito dai POS

I criminali informatici hanno utilizzato due ceppi di malware per punti vendita (POS) per rubare i dati di oltre 167.000 carte di credito dai terminali di pagamento. Se venduto sui forum clandestini, il bottino potrebbe fruttare ai ladri fino a 3,3 milioni di dollari. Secondo Nikolay Shelekhov e Said Khamchiev di Group-IB, il server di comando e controllo (C2) che gestisce i malware MajikPOS e Treasure Hunter rimane attivo e “il numero di vittime continua a crescere”, hanno dichiarato questa settimana. L’unità di intelligence sulle minacce della società di sicurezza ha identificato il server C2 in aprile e ha stabilito che gli operatori hanno rubato informazioni sui pagamenti appartenenti a decine di migliaia di titolari di carte di credito tra il febbraio 2021 e l’8 settembre 2022. Quasi tutte le vittime sono americane con carte di credito emesse da banche statunitensi. Dopo la scoperta, i ricercatori hanno trasmesso le informazioni a un’organizzazione di condivisione delle minacce con sede negli Stati Uniti e alle forze dell’ordine. Non hanno attribuito il malware a un particolare gruppo criminale. I malware MajikPOS e Treasure Hunter infettano i terminali POS Windows e scansionano i dispositivi per sfruttare i momenti in cui i dati delle carte vengono letti e memorizzati in chiaro nella memoria. Treasure Hunter, in particolare, esegue il cosiddetto RAM scraping: fruga nella memoria dei processi in esecuzione sul registro alla ricerca dei dati della banda magnetica appena strisciata dalla carta bancaria dell’acquirente durante il pagamento. MajikPOS scansiona anche i PC infetti alla ricerca dei dati della carta. Queste informazioni vengono poi ritrasmesse al server C2 degli operatori del malware.

MajikPOS e Treasure Hunter

Dei due ceppi di malware POS utilizzati in questa campagna, MajikPOS è il più recente, visto per la prima volta nel 2017 come bersaglio dei dispositivi POS. Gli operatori del malware hanno probabilmente iniziato con Treasure Hunter, per poi abbinarlo al più recente MajikPOS a causa delle caratteristiche più avanzate di quest’ultimo. Queste includono “un pannello di controllo visivamente più accattivante, un canale di comunicazione crittografato con C2 [e] registri più strutturati”, rispetto a Treasure Hunter, secondo Group-IB. “Le tabelle del database di MajikPOS contengono informazioni sulla geolocalizzazione del dispositivo infetto, sul nome del sistema operativo e sul numero di identificazione dell’hardware”.

Per infettare un negozio con MajikPOS, i malintenzionati iniziano solitamente con la scansione delle reti alla ricerca di servizi di desktop remoto VNC e RDP aperti e scarsamente protetti, per poi entrare con la forza bruta o acquistare l’accesso o le credenziali per questi sistemi. Il malware, una volta installato con privilegi sufficienti, può quindi raccogliere i dati delle carte di pagamento degli acquirenti dai terminali compromessi. Treasure Hunter è apparso per la prima volta nel 2014, prima che il codice sorgente venisse divulgato su un forum di lingua russa. Il suo uso principale è lo scraping della RAM e probabilmente viene installato nello stesso modo di MajikPOS. Oggi sia MajikPOS che Treasure Hunter possono essere acquistati e venduti su marketplace nefasti. In un’indagine durata mesi, Group-IB ha analizzato circa 77.400 dump di schede dal pannello MajikPOS e altri 90.000 dal pannello Treasure Hunter, scrivono i ricercatori. Quasi tutte le carte compromesse da MajikPOS (97% o 75.455) sono state emesse da banche statunitensi, mentre il restante 3% è stato distribuito in tutto il mondo. Il pannello di Treasure Hunter ha raccontato una storia simile, con il 96% (86.411) emesse negli Stati Uniti.

Memorizzare i numeri delle carte di credito in un log di debug, perdere milioni di account. Costo? $1.9m

Mastercard si muove per proteggere le transazioni di criptovalute “rischiose e vivaci

DHL è il marchio più falsificato nel phishing

CISA, FBI mettono in guardia le organizzazioni sanitarie dal ransomware Daixin

Per contestualizzare il tutto, il valore del mercato (nero) dei dump di carte tra aprile 2021 e aprile 2022 ha raggiunto i 908,7 milioni di dollari, secondo i dati di Group-IB Threat Intelligence. “Data la loro rarità e il numero di attività fraudolente per le quali possono essere utilizzati, i dump delle carte sono di solito più costosi dei dati di testo delle carte (alias CC)”, hanno dichiarato Shelekhov e Khamchiev, aggiungendo che il prezzo medio per dump di carte è di circa 20 dollari. Il malware POS è diventato meno popolare negli ultimi anni, poiché i sistemi di elaborazione delle carte di credito si sono evoluti per combattere il problema. La maggior parte dei truffatori è passata agli sniffer JavaScript, che raccolgono numeri di carta, date di scadenza, nomi dei proprietari, indirizzi e CVV dai siti web di shopping infetti. Tuttavia, il malware POS rimane una “grave minaccia” per le aziende e i privati in cui le carte di credito rappresentano il principale meccanismo di elaborazione dei pagamenti, notano Shelekhov e Khamchiev. “Uno di questi Paesi sono gli Stati Uniti, che rimangono un obiettivo appetibile per gli attori delle minacce che cercano di rubare i dump delle magstripe”, hanno aggiunto. Ci sono cose che le aziende possono fare per contrastare le infezioni da malware nei POS. L’implementazione di una politica rigorosa in materia di password è in cima alla lista, seguita dall’installazione tempestiva degli aggiornamenti software, senza grandi sorprese. I ricercatori suggeriscono inoltre alle aziende di utilizzare prodotti di difesa della rete, firewall e whitelisting per tenere lontani gli intrusi.

Sicurezza Informatica

Sviluppatore di Tornado Cash condannato a 64 mesi

Tempo di lettura: 2 minuti. Alexey Pertsev, sviluppatore del mixer di criptovalute Tornado Cash, è stato condannato a 64 mesi per riciclare oltre 2 miliardi di dollari.

Alexey Pertsev, uno dei principali sviluppatori del mixer di criptovalute Tornado Cash, è stato condannato a 64 mesi di prigione per aver contribuito a riciclare oltre 2 miliardi di dollari in criptovalute. La sentenza riflette la crescente pressione delle autorità legali contro le piattaforme che possono essere utilizzate per attività illecite.

Il caso di Tornado Cash

Tornado Cash è una piattaforma decentralizzata e open-source che era intesa a fornire anonimato ai possessori di criptovalute. La piattaforma funzionava accettando depositi e trasferendo gli asset tra numerosi nodi di servizio prima di consentire il prelievo a un indirizzo di portafoglio diverso da quello originale. Questo metodo è stato utilizzato da criminali informatici per nascondere l’origine dei fondi e riciclare grandi somme da attività illegali, incluso il noto gruppo di hacker nordcoreano Lazarus.

Implicazioni legali e azioni delle Autorità

Nel 2022, il Dipartimento del Tesoro degli Stati Uniti ha sanzionato la piattaforma, e nel 2023, il Dipartimento di Giustizia degli Stati Uniti ha incriminato due dei fondatori per cospirazione di riciclaggio di denaro e violazione dell’International Economic Emergency Powers Act. Queste azioni sottolineano la determinazione delle autorità di combattere il riciclaggio di denaro attraverso tecnologie che offrono elevati livelli di anonimato.

Difesa e la Sentenza

Pertsev ha affermato che il suo obiettivo era solo di fornire privacy alla comunità delle criptovalute e non di facilitare operazioni criminali. Tuttavia, la corte ha respinto queste affermazioni, sottolineando che Tornado Cash non includeva misure anti-abuso e che gli sviluppatori non avevano fatto sforzi significativi per prevenire il riciclaggio di denaro attraverso la piattaforma. Inoltre, è stato sottolineato il mancato cooperazione di Pertsev con le autorità investigative.

Confische e Conseguenze

Oltre alla sentenza carceraria, sono stati confiscati beni per un valore di 1,9 milioni di euro in criptovalute e una Porsche di proprietà di Pertsev. Con l’arresto dei tre principali sviluppatori, il futuro del progetto Tornado Cash rimane incerto, con il principale sito web e la pagina GitHub ancora online, ma con molte delle attività comunitarie e transazionali sospese o terminate.

Sicurezza Informatica

BreachForums è offline e sotto il controllo dell’FBI

Tempo di lettura: < 1 minuto. Il noto portale di annunci legati al crimine informatico dove si vendono i dati trafugati al miglior offerente, BreachForums, è ora dell’FBI

L’FBI ha messo sotto scacco il sito BreachForums sia nel clear sia nel dark web e risulta offline. L’operazione, ancora sconosciuta alla stampa è emersa in seguito a diverse segnalazioni in rete che ne hanno dato evidenza attraverso gli screenshot dei propri browser.

Il sito è irraggiungibile sia via web normale sia dal dominio .onion. BreachForums è un forum con un template grafico “old style” dove gli utenti si scambiano notizie riguardanti il crimine informatico e pubblicano annunci dei dati trafugati in seguito ad attacchi ad Enti e Aziende per venderli al miglior offerente ed è ufficiale che sia offline per via di un’azione dell’FBI.

L’amministratore di BreachForums è stato condannato per i reati di diffusione di materiale vietato e per possesso di Contenuti sessuali esplitici di minori.

articolo in aggiornamento.

Sicurezza Informatica

Apple App Store bloccate transazioni fraudolente per oltre 7 miliardi

Tempo di lettura: 2 minuti. Apple ha bloccato oltre 7 miliardi di dollari in transazioni fraudolente sull’App Store negli ultimi quattro anni, rafforzando la sicurezza per utenti e sviluppatori.

Apple ha annunciato di aver prevenuto oltre 7 miliardi di dollari in transazioni potenzialmente fraudolente sull’App Store nel corso degli ultimi quattro anni, dimostrando il suo impegno continuo nel proteggere sia gli utenti che gli sviluppatori da attività dannose.

Dettagli dell’azione anti-frode di Apple

Tra il 2020 e il 2023, Apple ha impedito transazioni fraudolente per un valore di più di 1,8 miliardi di dollari solo nel 2023. Inoltre, ha bloccato l’uso di oltre 14 milioni di carte di credito rubate e ha impedito a più di 3,3 milioni di account di effettuare ulteriori transazioni.

Apple ha adottato misure severe contro la frode, respingendo più di 1,7 milioni di proposte di app nel 2023 per mancato rispetto degli standard rigorosi di privacy, sicurezza e contenuto dell’App Store. Questo ha comportato la terminazione di quasi 374 milioni di account di sviluppatori e clienti e la rimozione di circa 152 milioni di valutazioni e recensioni per preoccupazioni legate alla frode.

Implicazioni per gli sviluppatori e l’ecosistema dell’App Store

Le azioni di Apple riflettono il suo impegno a mantenere un ambiente sicuro e affidabile per i suoi utenti e sviluppatori. Con la crescente concorrenza e le pressioni regolamentari, in particolare nell’Unione Europea dove le leggi richiedono una maggiore apertura del sistema operativo iOS a store di app di terze parti, Apple continua a sottolineare l’importanza della sicurezza come caratteristica distintiva del suo ecosistema.

Il blocco di transazioni fraudolente e la gestione proattiva della sicurezza dell’App Store rappresentano un aspetto fondamentale della strategia di Apple per mantenere la fiducia degli utenti e degli sviluppatori, nonostante le sfide poste dall’apertura forzata del suo ecosistema a maggiori opzioni di distribuzione delle app. Mentre Apple si adatta alle nuove normative e risponde alla concorrenza, l’azienda si impegna a proteggere la sicurezza e l’integrità dell’App Store, evidenziando il suo ruolo come leader nell’offrire un ambiente sicuro e protetto per l’acquisto e il download di app.

Editoriali2 settimane fa

Editoriali2 settimane faChip e smartphone cinesi ci avvisano del declino Occidentale

Inchieste2 settimane fa

Inchieste2 settimane faRansomware in Italia: come cambia la percezione del fenomeno nell’IT

Economia2 settimane fa

Economia2 settimane faInternet via satellite: progetto europeo IRIS² in grande difficoltà

Editoriali1 settimana fa

Editoriali1 settimana faAnche su Giovanna Pedretti avevamo ragione

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faJack Dorsey getta la spugna e lascia Bluesky

Inchieste1 settimana fa

Inchieste1 settimana faPerchè il motore di ricerca OpenAI fa paura ai giornalisti?

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faMeta arriva l’intelligenza artificiale per la Pubblicità

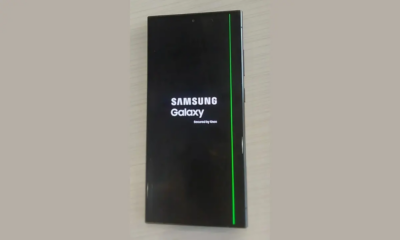

Smartphone1 settimana fa

Smartphone1 settimana faRichiesta di Class Action contro Samsung per il Galaxy S24 Ultra