Sommario

Nel 2024, gli esperti di sicurezza informatica di ESET rilevano un’attività di cyber-spionaggio condotta dal gruppo MirrorFace, affiliato alla Cina, contro un’istituzione diplomatica dell’Europa centrale. L’attacco, noto come operazione AkaiRyū, segna un cambiamento significativo nella strategia del gruppo, che fino a quel momento concentra le proprie azioni principalmente in Giappone. L’operazione, legata all’Expo 2025 di Osaka, vede il ritorno del malware Anel, una backdoor precedentemente attribuito ad APT10, oltre all’uso di strumenti avanzati come AsyncRAT e tecniche sofisticate per occultare le proprie tracce.

MirrorFace e il nuovo fronte europeo

MirrorFace, noto anche come Earth Kasha, è un gruppo di minaccia persistente avanzata (APT) affiliato alla Cina, attivo dal 2019 e focalizzato su obiettivi giapponesi nei settori della difesa, della diplomazia, della ricerca e dell’industria. Tuttavia, l’attacco a un’istituzione diplomatica europea rappresenta il primo caso noto di un’operazione condotta fuori dall’Asia.

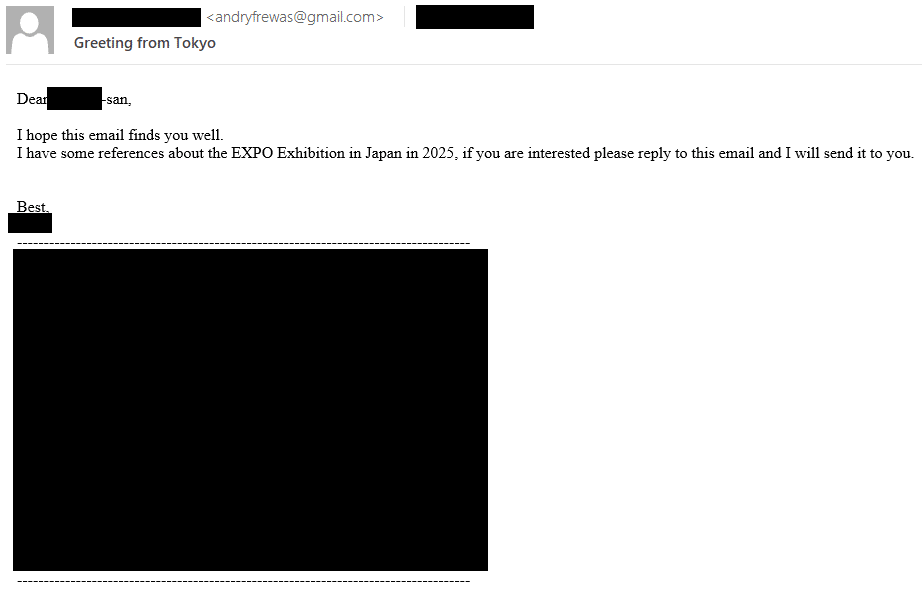

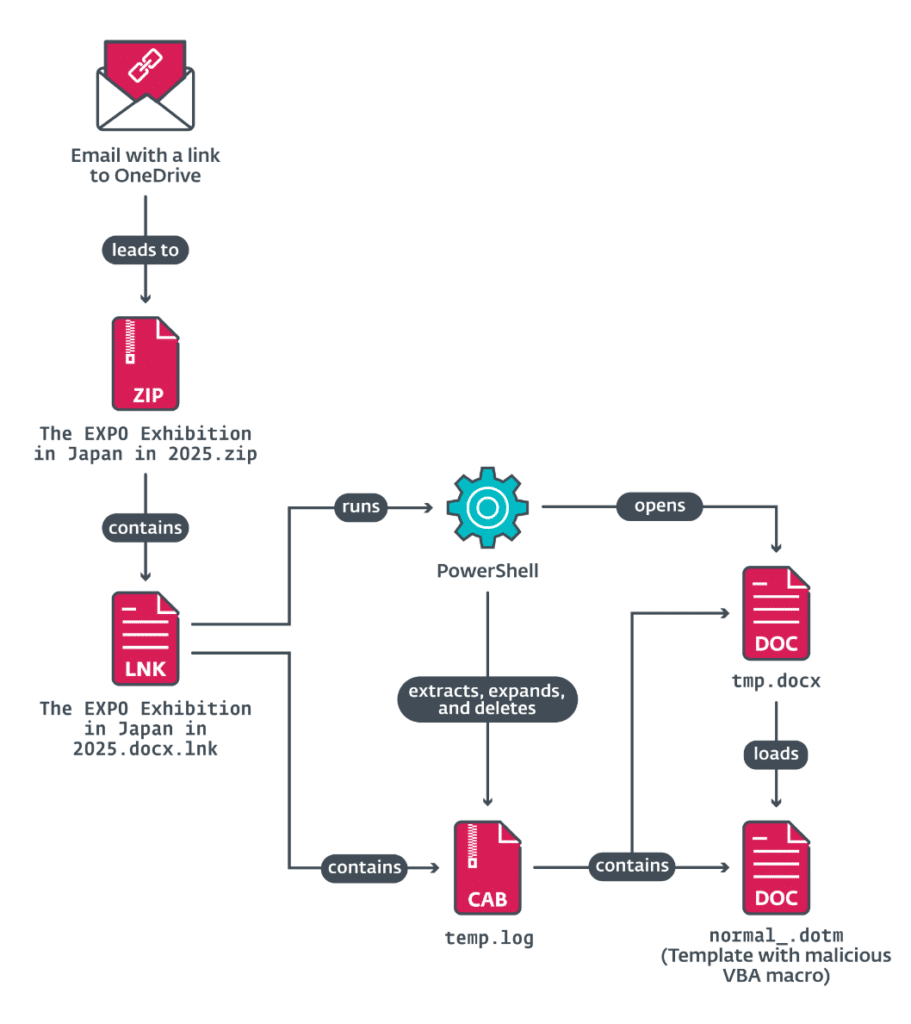

La campagna è condotta tramite email di spearphishing altamente mirate, progettate per ingannare le vittime inducendole ad aprire allegati malevoli. Il pretesto utilizzato riguarda l’Expo 2025, evento di grande interesse internazionale che si tiene in Giappone. Questa tematica consente a MirrorFace di rendere più credibili i propri messaggi e ottenere l’accesso ai sistemi bersaglio.

Il ritorno di Anel e l’evoluzione degli attacchi

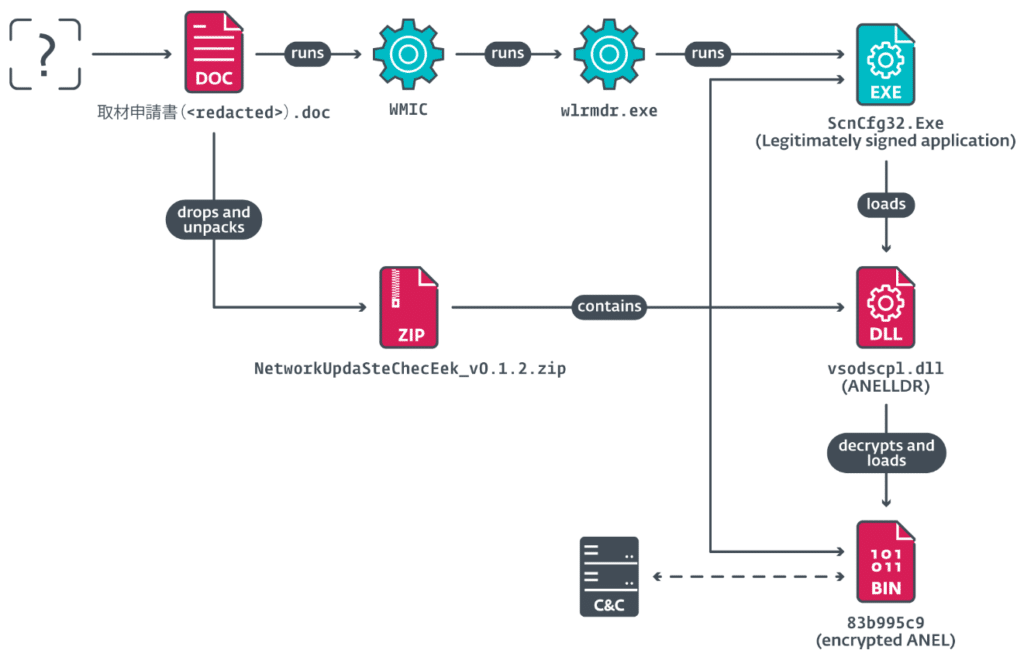

Uno degli aspetti più rilevanti di operazione AkaiRyū è il ritorno di Anel, un malware che si ritiene abbandonato dal 2019. Questo backdoor, già utilizzato da APT10, consente l’accesso remoto ai sistemi compromessi ed è aggiornato alla versione 5.5.4, suggerendo che il suo sviluppo sia ripreso attivamente.

L’adozione di Anel da parte di MirrorFace rafforza la tesi che il gruppo possa essere una sottounità di APT10, un’affermazione supportata da analogie nel codice e nella metodologia di attacco. In parallelo, MirrorFace utilizza AsyncRAT, un trojan di accesso remoto altamente personalizzato, per ottenere il controllo persistente dei dispositivi compromessi.

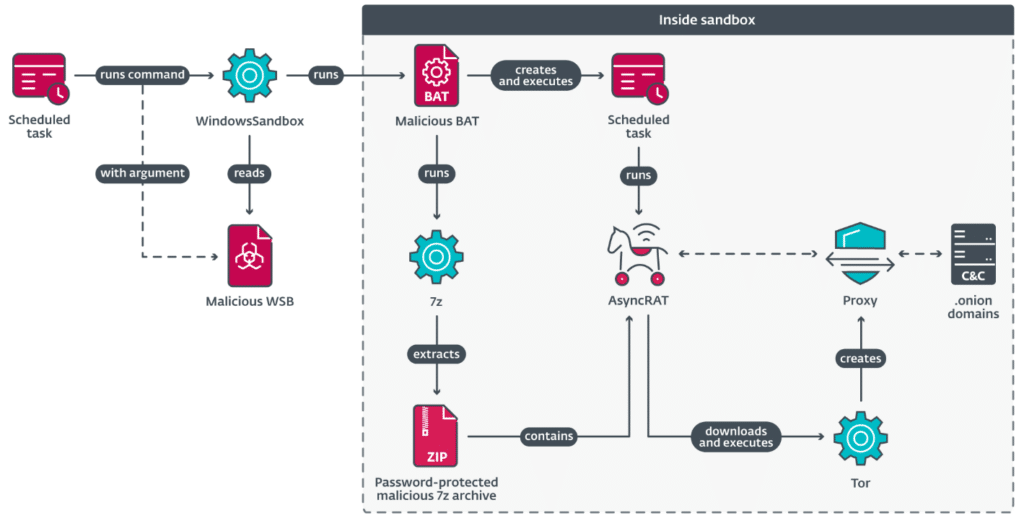

L’infrastruttura di attacco include anche l’uso di Windows Sandbox, un ambiente isolato che permette di eseguire il malware in modo invisibile agli strumenti di sicurezza. Inoltre, il gruppo sfrutta Visual Studio Code Remote Tunnels per mantenere accesso persistente alle macchine violate, una tecnica già impiegata da altri APT cinesi come Tropic Trooper e Mustang Panda.

Tecniche di attacco e strumenti utilizzati

L’operazione AkaiRyū segue un modello ben definito, con un’esecuzione articolata che combina strumenti avanzati e un’elevata capacità di elusione delle difese informatiche. L’attacco ha inizio con una campagna di spearphishing, attraverso la quale gli aggressori inviano email ingannevoli che simulano comunicazioni ufficiali legate all’Expo 2025 di Osaka.

Queste email contengono allegati malevoli, come documenti Word compromessi o collegamenti OneDrive che portano al download di file infetti. Una volta aperti, attivano una catena di infezione che culmina nell’installazione del malware Anel. L’analisi condotta da ESET rivela che gli attaccanti utilizzano anche LNK file – scorciatoie mascherate da documenti legittimi – per ingannare le vittime e avviare il processo di compromissione.

MirrorFace si affida a una combinazione di strumenti noti e nuove metodologie per garantire il successo dell’attacco. Tra i principali strumenti individuati ci sono:

- Anel: un backdoor che consente il controllo remoto del sistema compromesso.

- HiddenFace: il malware principale del gruppo, progettato per la persistenza nel sistema attaccato.

- AsyncRAT: un trojan di accesso remoto personalizzato, in grado di eludere i sistemi di rilevamento.

- FaceXInjector: un tool per l’iniezione di codice malevolo, mascherato all’interno di file XML.

- Visual Studio Code Remote Tunnels: sfruttato per ottenere un accesso nascosto ai dispositivi infetti.

- Windows Sandbox: utilizzato per eseguire il malware in un ambiente isolato, limitando il rischio di individuazione.

L’integrazione di Windows Sandbox rappresenta un’innovazione significativa, poiché permette agli attaccanti di eseguire il codice dannoso all’interno di un ambiente virtualizzato, riducendo la possibilità che i software di sicurezza rilevino l’attività sospetta.

Analisi forense dell’attacco

A seguito della compromissione dell’istituto diplomatico europeo, ESET collabora con la vittima per un’analisi forense approfondita. Il gruppo MirrorFace si dimostra particolarmente abile nell’eliminare le tracce della propria attività, cancellando file e log di sistema per ostacolare le indagini. Tuttavia, grazie alla collaborazione con l’ente colpito, gli esperti di sicurezza riescono a raccogliere dati dettagliati sulle azioni post-compromissione degli attaccanti.

Le fasi principali dell’attacco sono le seguenti:

- Giorno 0: il 27 agosto 2024, gli attaccanti inviano email con link malevoli a più destinatari. L’apertura di un LNK file compromette due dispositivi all’interno dell’istituto, portando all’installazione di Anel.

- Giorno 1: il 28 agosto, MirrorFace implementa strumenti per il controllo remoto, come PuTTY e HiddenFace, garantendosi un accesso prolungato.

- Giorno 2: gli attaccanti ampliano la loro presenza nel sistema, installando Rubeus, un tool per la manipolazione dei protocolli di autenticazione, e sfruttando Visual Studio Code Remote Tunnels per comunicare con le macchine compromesse.

- Giorno 3: il 30 agosto, la vittima inizia a implementare misure di contenimento, limitando l’attività degli aggressori su alcuni dispositivi.

- Giorno 6: il 2 settembre, MirrorFace esfiltra dati sensibili, tra cui credenziali memorizzate nel browser Google Chrome.

L’analisi forense mette in evidenza come gli attaccanti mirino sia al furto di informazioni sensibili sia al mantenimento di un accesso persistente ai sistemi compromessi.

L’utilizzo avanzato di AsyncRAT e Visual Studio Code

Un aspetto distintivo di operazione AkaiRyū è l’impiego di AsyncRAT, un trojan di accesso remoto ampiamente modificato rispetto alla versione originale disponibile pubblicamente. MirrorFace personalizza il malware per aumentarne l’efficacia e la capacità di elusione.

L’AsyncRAT utilizzato da MirrorFace presenta le seguenti caratteristiche:

- Connessione ai server C&C tramite Tor: il malware è in grado di scaricare e avviare un client Tor per comunicare in modo anonimo con i server di comando e controllo.

- Generazione dinamica dei domini C&C: AsyncRAT è programmato per creare automaticamente domini di comunicazione, rendendo più difficile il blocco delle connessioni.

- Esecuzione limitata a specifici orari e giorni: il malware verifica l’ora e il giorno della settimana prima di attivarsi, riducendo le anomalie nei log di sistema che potrebbero allertare i responsabili della sicurezza.

L’adozione di Visual Studio Code Remote Tunnels rappresenta un’ulteriore evoluzione nelle tattiche di MirrorFace. Questa funzionalità, concepita per consentire agli sviluppatori di lavorare su sistemi remoti, viene sfruttata dal gruppo per stabilire un accesso furtivo ai dispositivi compromessi.

Altri gruppi APT cinesi, come Tropic Trooper e Mustang Panda, hanno già utilizzato questa tecnica in passato, ma il caso di MirrorFace dimostra che il metodo sta diventando una prassi consolidata nelle operazioni di spionaggio informatico.

Strategie di persistenza e occultamento

MirrorFace dimostra un’elevata capacità di mantenere il controllo sui dispositivi compromessi adottando strategie avanzate di persistenza e occultamento. Una delle tattiche più efficaci è l’utilizzo di Windows Sandbox, un ambiente virtualizzato presente nei sistemi Windows più recenti.

L’attacco segue una logica ben precisa:

- Il malware viene scaricato in un formato compresso e crittografato, evitando di destare sospetti nei sistemi di sicurezza.

- Una configurazione personalizzata di Windows Sandbox viene eseguita per avviare il malware in un ambiente isolato, rendendone difficile l’individuazione.

- Una volta attivato, AsyncRAT avvia connessioni con i server C&C, comunicando tramite canali sicuri e offuscati.

Parallelamente, MirrorFace si affida a strumenti noti per la persistenza, come HiddenFace, il suo malware principale, e il backdoor Anel, che fornisce un accesso rapido ai sistemi compromessi.

Il collegamento tra MirrorFace e APT10

L’utilizzo di Anel è un elemento chiave nell’analisi di operazione AkaiRyū, poiché questo malware era considerato un’esclusiva di APT10, uno dei gruppi di spionaggio informatico più noti e attivi. Il ritorno di Anel nella sua versione aggiornata alla 5.5.4 suggerisce che il gruppo abbia ripreso il suo sviluppo dopo un’interruzione di circa cinque anni.

I ricercatori di ESET concludono che MirrorFace non è un’entità indipendente, ma una sottounità di APT10, ipotesi rafforzata da:

- Similarità nelle tecniche di attacco: entrambi i gruppi utilizzano metodologie avanzate di spearphishing, backdoor modulari e strumenti per la persistenza.

- Condivisione del codice malware: l’adozione di Anel da parte di MirrorFace conferma la connessione diretta con APT10.

- Obiettivi comuni: entrambe le operazioni mirano a istituzioni diplomatiche, centri di ricerca e aziende strategiche legate al Giappone.

Questa scoperta suggerisce che MirrorFace non è un gruppo autonomo, ma piuttosto una divisione specializzata di APT10, focalizzata su attacchi mirati e operazioni di lungo termine.

Expo 2025 come esca per future operazioni di spionaggio

L’utilizzo dell’Expo 2025 di Osaka come tema centrale della campagna di spearphishing evidenzia un aspetto chiave della strategia di MirrorFace: l’attenzione verso eventi geopoliticamente rilevanti per il Giappone.

L’Expo 2025 rappresenta un’occasione unica per il paese, attirando l’interesse di istituzioni, aziende e governi stranieri. MirrorFace sfrutta questa esposizione internazionale per condurre attacchi mirati e raccogliere informazioni sensibili da enti coinvolti nell’organizzazione dell’evento.

Gli esperti di sicurezza prevedono che MirrorFace continuerà a utilizzare l’Expo 2025 come pretesto per nuove campagne di spionaggio, espandendo il proprio raggio d’azione verso altri settori strategici.

Conclusioni e implicazioni per la sicurezza informatica

L’operazione AkaiRyū segna un punto di svolta per MirrorFace, che per la prima volta prende di mira un obiettivo europeo. L’attacco dimostra l’evoluzione delle capacità offensive del gruppo, con l’introduzione di nuove tecniche e il ritorno di malware sofisticati come Anel.

L’adozione di strumenti avanzati come AsyncRAT, Windows Sandbox e Visual Studio Code Remote Tunnels rende MirrorFace una minaccia particolarmente insidiosa, in grado di eludere le tradizionali misure di sicurezza.

L’attribuzione di MirrorFace come sottogruppo di APT10 suggerisce che il gruppo continuerà a operare sotto il controllo di una struttura più ampia, con obiettivi di lungo termine nel settore dello spionaggio informatico.

Gli esperti di cybersecurity raccomandano una maggiore attenzione verso le campagne di spearphishing, l’adozione di strumenti avanzati di rilevamento e l’implementazione di misure di sicurezza più rigorose per proteggere le infrastrutture critiche dagli attacchi di gruppi APT sempre più sofisticati.