Sommario

SSLoad è un malware stealth utilizzato per infiltrarsi nei sistemi tramite email di phishing, raccogliere informazioni di ricognizione e trasmetterle agli operatori, oltre a distribuire vari payload. Recentemente, Unit42 ha evidenziato una campagna attiva che sfrutta SSLoad nel loro arsenale di attacco.

Vettori di Attacco

Uno dei vettori di attacco coinvolge un documento Word esca che consegna una DLL SSLoad, la quale esegue infine Cobalt Strike. Un altro vettore utilizza un’email di phishing che porta a una falsa pagina Azure, scaricando uno script JavaScript che alla fine scarica un installer MSI che carica il payload SSLoad.

Caratteristiche di SSLoad

SSLoad è un nuovo malware che prende di mira le vittime dall’aprile 2024. Una recente relazione di Secournix ha evidenziato l’attività più recente di SSLoad e abbiamo già osservato ulteriori varianti di consegna. I metodi di consegna diversi suggeriscono il suo utilizzo nelle operazioni Malware-as-a-Service (MaaS), evidenziando la sua natura versatile.

Analisi Tecnica Dettagliata

Installer MSI

L’analisi è iniziata con il dissezionamento del file MSI identificato in una delle campagne. Questo installer avvia una catena di consegna composta da diversi loader, distribuendo infine il payload finale.

Utilizzando msitools, è possibile determinare le azioni che l’installer eseguirà.

PhantomLoader

Il primo loader è una DLL a 32 bit scritta in C/C++, servendo come loader di prima fase. Chiamato PhantomLoader per il suo comportamento elusivo e stealth, viene aggiunto a una DLL legittima tramite patching binario e tecniche di auto-modifica per evitare il rilevamento. Il loader tenta di camuffarsi come una DLL legittima associata a un programma antivirus cinese, 360 Total Security.

Decodifica e Esecuzione

Il loader decodifica la funzione stub, che poi estrae il payload dalla sezione delle risorse. La logica di decodifica utilizza un metodo di decrittazione XOR.

SSLoad: Il Downloader

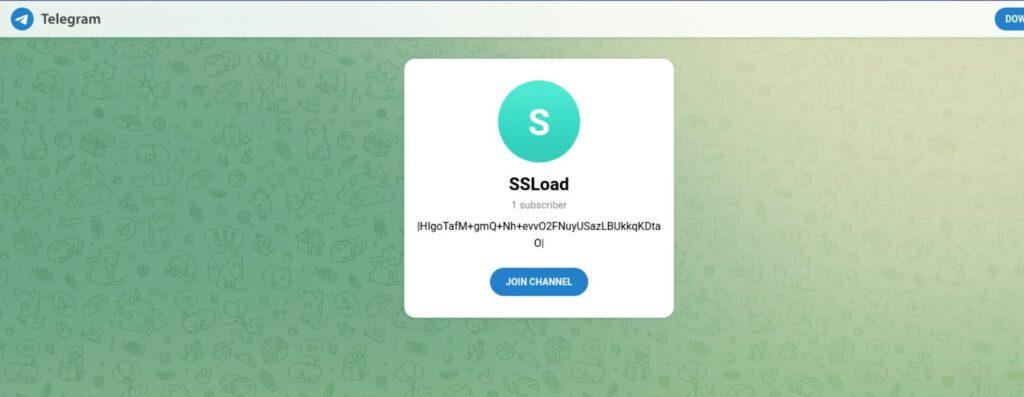

Il payload è una DLL a 32 bit scritta in Rust, identificata come SSLoad. Questa variante inizia decodificando un URL e un user agent, che puntano a un canale Telegram usato come sito di drop.

L’indirizzo URL decodificato:

https://t[.]me/+st2YadnCIU1iNmQyMozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/120.0.0.0 Safari/537.36

Tecniche di Anti-Debugging e Fingerprinting

SSLoad verifica la flag BeingDebugged nel Process-Environment-Block (PEB) come tecnica anti-debugging. La libreria Advapi32.dll viene caricata dinamicamente per ottenere la funzione RtlGenRandom, utilizzata per generare un nome univoco per una cartella di lavoro.

Comunicazione C2 e Registrazione

SSLoad invia un beacon di registrazione al server C2, che risponde con una chiave e un ID univoco per l’host infetto. Successivamente, SSLoad inizia un ciclo di beaconing per inviare richieste HTTP POST al C2.

L’analisi di SSLoad rivela la natura intricata di questo malware, evidenziando la sua capacità di raccogliere ricognizioni, tentare di evitare il rilevamento e distribuire ulteriori payload. L’uso di un downloader basato su Rust, un loader mai visto prima, e tecniche di decrittazione dinamica delle stringhe e anti-debugging sottolineano la sua complessità e adattabilità.