Sommario

Il gruppo di attacco Andariel, noto per le sue sofisticate operazioni cyber, ha adottato la tecnica del RID Hijacking per compromettere sistemi Windows. Questa vulnerabilità consente di modificare l’identificatore relativo (Relative Identifier o RID) di un account a bassa priorità, trasformandolo in uno con privilegi amministrativi, rendendo difficile la rilevazione nei sistemi di monitoraggio comportamentale.

Cos’è il RID Hijacking?

Il RID Hijacking è una tecnica di escalation dei privilegi che manipola i valori nella base dati del Security Account Manager (SAM) di Windows. Cambiando il RID di un account, il sistema operativo riconosce tale account come amministratore, anche se non dispone delle credenziali necessarie.

I principali metodi utilizzati per implementare questa tecnica includono:

- Modifica degli account utente esistenti.

- Creazione di account nascosti con attributi speciali.

- Manipolazione diretta del registro di sistema per alterare i RID.

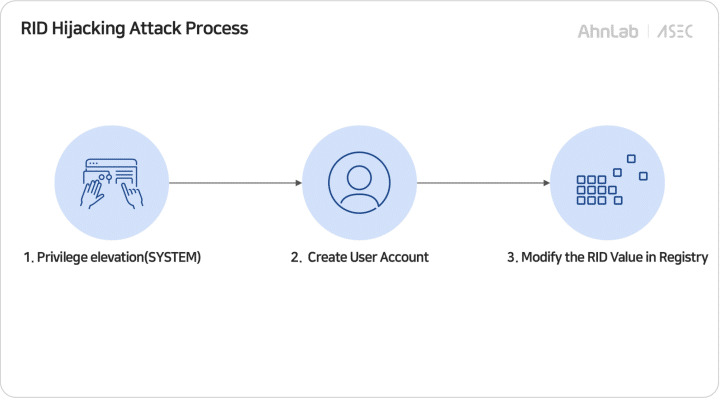

Processo di attacco individuato

Gli attacchi identificati seguono una sequenza precisa:

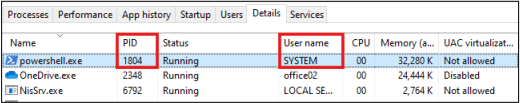

- Escalation dei privilegi SYSTEM: L’attaccante utilizza strumenti come PsExec per accedere ai privilegi SYSTEM, essenziali per modificare il registro SAM.

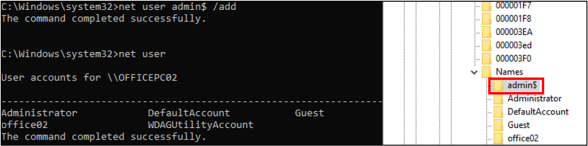

- Creazione di un account locale: L’attaccante crea un account nascosto utilizzando il comando

net user, aggiungendo il simbolo$al nome per renderlo invisibile ai controlli standard. Questo account viene poi associato ai gruppi di amministratori e utenti RDP. - Modifica del RID nel registro: L’attaccante manipola i valori nel registro SAM, cambiando l’identificatore RID per associare l’account nascosto ai privilegi amministrativi.

Questi passaggi consentono all’attaccante di ottenere un controllo persistente sul sistema senza richiedere l’autenticazione diretta.

Strumenti e comportamenti osservati

Il gruppo Andariel utilizza file malevoli e strumenti open-source, come CreateHiddenAccount, per eseguire il RID Hijacking. Questi strumenti permettono di:

- Modificare i permessi di accesso al registro tramite regini, uno strumento nativo di Windows.

- Creare account nascosti che non compaiono nei normali comandi di sistema come

net user. - Esportare e riutilizzare le chiavi di registro per ripristinare la persistenza dopo un riavvio del sistema.

Sfide di rilevazione e mitigazione

Questa tecnica è particolarmente difficile da rilevare, poiché sfrutta funzionalità legittime di Windows e si mimetizza nei processi di sistema. Tuttavia, esistono metodi per individuare l’attacco, come il monitoraggio delle chiavi di registro correlate e l’analisi delle modifiche anomale nel database SAM.

Le contromisure includono:

- Implementare strumenti di monitoraggio avanzati per rilevare modifiche non autorizzate al registro.

- Limitare l’uso di account con privilegi SYSTEM attraverso politiche di accesso rigorose.

- Aggiornare i sistemi con patch che mitigano vulnerabilità sfruttate da strumenti come JuicyPotato e PsExec.