Sommario

Il gruppo ransomware “ShadowSyndicate” è stato avvistato mentre scandagliava server alla ricerca di vulnerabilità legate a CVE-2024-23334, una falla di directory traversal presente nella libreria aiohttp di Python. Questa libreria open-source, che si basa sull’I/O asincrono di Python (Asyncio) per gestire un gran numero di richieste HTTP concorrenti, è ampiamente utilizzata da aziende tecnologiche, sviluppatori web, ingegneri backend e data scientist per creare applicazioni web ad alte prestazioni.

La vulnerabilità e le sue conseguenze

Il problema di sicurezza, identificato con CVE-2024-23334, è stato affrontato con il rilascio della versione 3.9.2 di aiohttp il 28 gennaio 2024. Questa vulnerabilità ad alta gravità, presente in tutte le versioni di aiohttp dalla 3.9.1 in giù, permetteva ad attaccanti non autenticati di accedere a file sui server vulnerabili a causa di una validazione inadeguata durante l’uso di ‘follow_symlinks’ per le rotte statiche.

Esploitazione della falla

A fine febbraio 2024, è stato pubblicato su GitHub un exploit proof of concept (PoC) per CVE-2024-23334, seguito da un video dettagliato su YouTube che illustrava come sfruttare la vulnerabilità passo dopo passo. Questo ha probabilmente facilitato l’attività di scannerizzazione da parte degli attori minacciosi, tra cui ShadowSyndicate, notato per aver iniziato tentativi di sfruttamento dal 29 febbraio e con un’intensificazione nel mese di marzo.

Il panorama dell’attacco

Questi tentativi di scansione provengono da cinque indirizzi IP, uno dei quali era già stato associato a ShadowSyndicate in precedenti report. ShadowSyndicate, attivo da luglio 2022, è conosciuto per la sua natura opportunistica e per la motivazione finanziaria dietro i suoi attacchi, ed è stato collegato a varie varianti di ransomware come Quantum, Nokoyawa, BlackCat/ALPHV, Clop, Royal, Cactus e Play.

La dimensione del problema

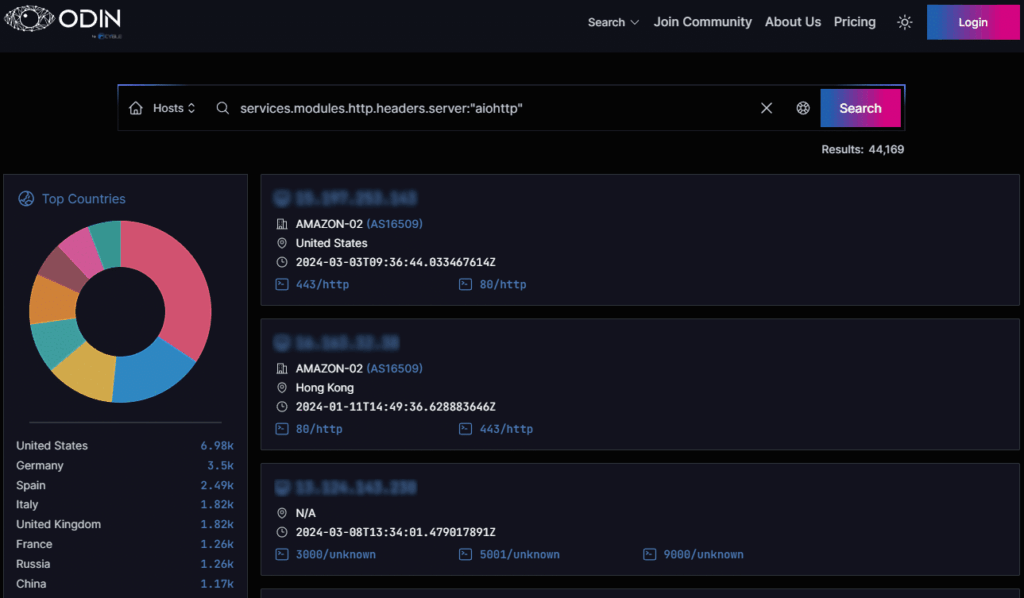

Secondo Cyble, ci sono circa 44.170 istanze di aiohttp esposte su Internet in tutto il mondo, con la maggiore concentrazione negli Stati Uniti. La versione di queste istanze non è determinabile, rendendo difficile calcolare il numero di server effettivamente vulnerabili.

La diffusione di librerie open-source in versioni datate, spesso dovuta a complicazioni pratiche nella loro localizzazione e aggiornamento, aumenta il rischio di attacchi. Questo rende tali librerie obiettivi preziosi per gli attori minacciosi, che possono sfruttarle anche anni dopo la disponibilità di un aggiornamento di sicurezza.

Cos’è aiohttp?

aiohttp è una libreria asincrona per Python che viene utilizzata per scrivere server web e client HTTP. Fa parte dell’ecosistema delle coroutine di Python e sfrutta le async e await per consentire la programmazione asincrona, permettendo così alle applicazioni di eseguire operazioni di I/O, come richieste web, senza bloccare l’esecuzione del programma.

Utilizzando aiohttp, gli sviluppatori possono gestire migliaia di connessioni simultanee in modo efficiente, rendendolo uno strumento ideale per lo sviluppo di applicazioni web ad alte prestazioni e microservizi, in particolare laddove sono richieste operazioni non bloccanti e una gestione efficiente della concorrenza.

La libreria supporta sia il lato client, per effettuare richieste HTTP/HTTPS asincrone, sia il lato server, per costruire applicazioni web asincrone. Grazie alla sua natura asincrona, aiohttp è particolarmente adatto per situazioni in cui sono necessarie operazioni di I/O con il web, come chiamate API, scraping web o servizi che richiedono una notevole scalabilità.