Sicurezza Informatica

Apple ha trascurato il codice di macOs e sono nate le vulnerabilità

Tempo di lettura: 3 minuti. “C’è un sistema di sicurezza superficiale per l’azienda di Cupertino”

Secondo un esperto, le principali vulnerabilità di sicurezza del macOS di Apple derivano spesso da lacune e da parti di codice trascurate.

Patrick Wardle, fondatore della Objective-See Foundation e importante ricercatore sulla sicurezza di iOS e macOS, ha parlato delle minacce di macOS alla RSA Conference 2022 di San Francisco scorso. Wardle ha spiegato ai partecipanti che spesso le vulnerabilità di cui gli aggressori hanno bisogno per compromettere i Mac non derivano da un’instancabile attività di “fuzzing” delle app e di reverse engineering del codice, ma piuttosto dal semplice lavoro nei punti ciechi del gigante tecnologico.

Per illustrare il suo punto di vista, Wardle ha citato due vulnerabilità, CVE-2021-30657 e CVE-2021-30853, che non si basavano entrambe su vulnerabilità tecniche del software nel sistema operativo macOS, ma piuttosto su falle nella logica del sistema operativo che consentivano alle applicazioni di fare cose che non avrebbero dovuto fare.

Nel caso di CVE-2021-30657, un utente malintenzionato sarebbe in grado di aggirare i controlli di sicurezza normalmente previsti da Apple semplicemente omettendo un singolo file. Wardle ha scoperto che quando alcuni tipi di applicazioni non contengono il file info.plist, non sono soggette agli strumenti di scansione normalmente utilizzati da Apple per escludere le applicazioni pericolose.

Il problema, secondo Wardle, risiede nel modo in cui macOS tratta le applicazioni con script. Quando viene creata senza il file info.plist, un’applicazione utilizzerà strumenti secondari per avviarsi che non effettueranno i normali controlli di sicurezza.

“Dal punto di vista del Finder e del sistema, si tratta di un’applicazione“, ha spiegato Wardle. “Poiché mancava un file info.plist, il sistema non ha rilevato alcun problema“.

Di conseguenza, il malware macOS potrebbe potenzialmente essere eseguito su un sistema senza essere individuato dagli strumenti e dai controlli di sicurezza di Apple. Wardle ha fatto notare che la CVE-2021-30657 è stata sfruttata come vulnerabilità zero-day l’anno scorso.

Analogamente, CVE-2021-30853 si basava su un problema nel modo in cui macOS controlla le applicazioni all’avvio.

Con questa falla, un utente malintenzionato sarebbe in grado di manipolare il percorso scripted di un’applicazione per far sì che le estensioni di sicurezza di Apple lascino le variabili chiave impostate come “null“. Quando queste variabili sono impostate, i controlli per verificare se un’applicazione è autorizzata e sicura da eseguire non vengono eseguiti e, di conseguenza, il malware potrebbe potenzialmente non essere controllato.

L’esperto di sicurezza Apple Patrick Wardle ha suggerito agli utenti di bloccare qualsiasi elemento non notificato sui loro sistemi per evitare che il malware macOS attecchisca.

In entrambi i casi, i bug richiedono che gli utenti scarichino e aprano le applicazioni, quindi un attacco si baserebbe in una certa misura sull’ingegneria sociale, rendendo il rischio meno grave. Tuttavia, data la relativa mancanza di minacce di malware per macOS rispetto a Windows e Linux, gli utenti potrebbero essere più cavillosi nell’eseguire applicazioni non affidabili.

Entrambi i bug sono stati segnalati ad Apple l’anno scorso e da allora sono stati corretti.

Wardle afferma che le due vulnerabilità mostrano come il macOS possa potenzialmente essere oggetto di attacchi malware non come risultato di bug nel codice, ma piuttosto di falle nel modo in cui la logica del macOS si è evoluta nel corso dei decenni.

“MacOS ha ancora protezioni piuttosto superficiali“, ha detto Wardle. “Entrambi i casi non sono stati scoperti con un complesso fuzzing; le falle sono state trovate inavvertitamente“.

Per proteggersi da questi tipi di malware macOS basati su script, Wardle ha offerto un semplice consiglio: Gli utenti dovrebbero bloccare qualsiasi download di codice non autenticato. Il servizio notarile di Apple, che consiste in una scansione automatica di elementi dannosi e problemi di firma del codice, consente agli sviluppatori di ottenere una sorta di timbro di approvazione del software da parte di Apple.

Inoltre, Wardle ha esortato gli utenti di macOS ad attivare gli aggiornamenti automatici per il sistema operativo e a distribuire un prodotto di rilevamento e risposta degli endpoint incentrato su Mac.

Sicurezza Informatica

Analisi tecnica del malware SSLoad

Tempo di lettura: 2 minuti. L’analisi del malware SSLoad rivela la sua intricata capacità di evitare il rilevamento e distribuire payload attraverso vari metodi

SSLoad è un malware stealth utilizzato per infiltrarsi nei sistemi tramite email di phishing, raccogliere informazioni di ricognizione e trasmetterle agli operatori, oltre a distribuire vari payload. Recentemente, Unit42 ha evidenziato una campagna attiva che sfrutta SSLoad nel loro arsenale di attacco.

Vettori di Attacco

Uno dei vettori di attacco coinvolge un documento Word esca che consegna una DLL SSLoad, la quale esegue infine Cobalt Strike. Un altro vettore utilizza un’email di phishing che porta a una falsa pagina Azure, scaricando uno script JavaScript che alla fine scarica un installer MSI che carica il payload SSLoad.

Caratteristiche di SSLoad

SSLoad è un nuovo malware che prende di mira le vittime dall’aprile 2024. Una recente relazione di Secournix ha evidenziato l’attività più recente di SSLoad e abbiamo già osservato ulteriori varianti di consegna. I metodi di consegna diversi suggeriscono il suo utilizzo nelle operazioni Malware-as-a-Service (MaaS), evidenziando la sua natura versatile.

Analisi Tecnica Dettagliata

Installer MSI

L’analisi è iniziata con il dissezionamento del file MSI identificato in una delle campagne. Questo installer avvia una catena di consegna composta da diversi loader, distribuendo infine il payload finale.

Utilizzando msitools, è possibile determinare le azioni che l’installer eseguirà.

PhantomLoader

Il primo loader è una DLL a 32 bit scritta in C/C++, servendo come loader di prima fase. Chiamato PhantomLoader per il suo comportamento elusivo e stealth, viene aggiunto a una DLL legittima tramite patching binario e tecniche di auto-modifica per evitare il rilevamento. Il loader tenta di camuffarsi come una DLL legittima associata a un programma antivirus cinese, 360 Total Security.

Decodifica e Esecuzione

Il loader decodifica la funzione stub, che poi estrae il payload dalla sezione delle risorse. La logica di decodifica utilizza un metodo di decrittazione XOR.

SSLoad: Il Downloader

Il payload è una DLL a 32 bit scritta in Rust, identificata come SSLoad. Questa variante inizia decodificando un URL e un user agent, che puntano a un canale Telegram usato come sito di drop.

L’indirizzo URL decodificato:

https://t[.]me/+st2YadnCIU1iNmQyMozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/120.0.0.0 Safari/537.36

Tecniche di Anti-Debugging e Fingerprinting

SSLoad verifica la flag BeingDebugged nel Process-Environment-Block (PEB) come tecnica anti-debugging. La libreria Advapi32.dll viene caricata dinamicamente per ottenere la funzione RtlGenRandom, utilizzata per generare un nome univoco per una cartella di lavoro.

Comunicazione C2 e Registrazione

SSLoad invia un beacon di registrazione al server C2, che risponde con una chiave e un ID univoco per l’host infetto. Successivamente, SSLoad inizia un ciclo di beaconing per inviare richieste HTTP POST al C2.

L’analisi di SSLoad rivela la natura intricata di questo malware, evidenziando la sua capacità di raccogliere ricognizioni, tentare di evitare il rilevamento e distribuire ulteriori payload. L’uso di un downloader basato su Rust, un loader mai visto prima, e tecniche di decrittazione dinamica delle stringhe e anti-debugging sottolineano la sua complessità e adattabilità.

Sicurezza Informatica

WARMCOOKIE: pericolosa Backdoor multipiattaforma

Tempo di lettura: 2 minuti. WARMCOOKIE, nuovo backdoor multipiattaforma, utilizzato in campagne di phishing a tema lavorativo: le indicazioni di Elastic Security Labs

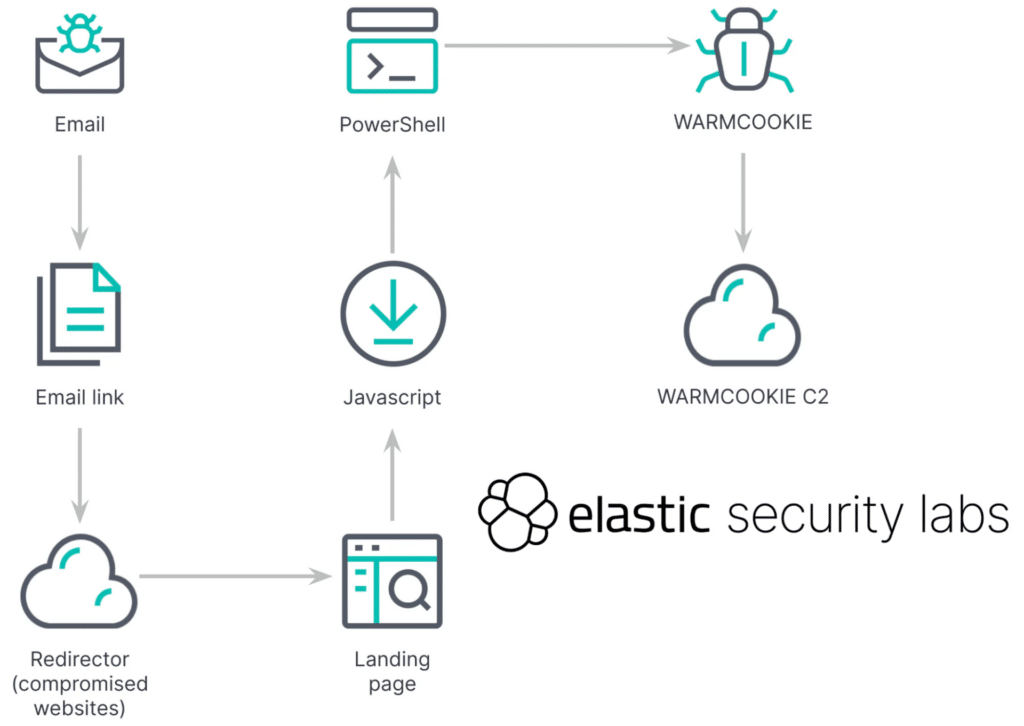

Elastic Security Labs ha osservato una nuova ondata di campagne email a fine aprile, mirate a distribuire un nuovo backdoor chiamato WARMCOOKIE, identificato tramite i dati inviati attraverso il parametro HTTP cookie. Durante l’analisi iniziale, il team ha identificato somiglianze con un campione precedentemente riportato da eSentire, noto come resident2.exe. Tuttavia, WARMCOOKIE presenta funzionalità diverse e viene utilizzato quotidianamente in campagne di phishing a tema lavorativo.

Caratteristiche principali di WARMCOOKIE

- Phishing a Tema Lavorativo: Campagne di phishing che utilizzano esche legate al reclutamento per distribuire il backdoor WARMCOOKIE.

- Funzionalità di Base: Strumento iniziale utilizzato per ricognizioni, cattura di schermate e distribuzione di payload aggiuntivi.

- Infrastruttura Dinamica: Creazione di nuovi domini e infrastrutture settimanali per supportare queste campagne.

Panoramica della Campagna REF6127

Dal fine aprile 2024, il team di Elastic Security Labs ha osservato nuove campagne di phishing che utilizzano esche legate al reclutamento. Gli email mirano specificamente agli individui per far loro cliccare su un link che porta a una pagina di destinazione che sembra legittima. Qui, agli utenti viene chiesto di scaricare un documento dopo aver risolto un CAPTCHA, che avvia l’esecuzione di WARMCOOKIE tramite uno script PowerShell.

Analisi del malware WARMCOOKIE

Persistenza e esecuzione

WARMCOOKIE utilizza un DLL di Windows in due fasi principali. La prima fase coinvolge il download e l’esecuzione del DLL tramite PowerShell, con configurazione della persistenza utilizzando il Task Scheduler di Windows. La seconda fase include funzionalità principali come fingerprinting della macchina vittima e cattura di schermate.

Comunicazione e integrità

Il malware comunica tramite HTTP con un indirizzo IP hardcoded e protegge il traffico di rete usando una combinazione di RC4 e Base64. Viene utilizzato un checksum CRC32 per verificare l’integrità dei dati inviati e ricevuti.

Funzionalità del Bot

WARMCOOKIE offre sette comandi principali per gli attori delle minacce, tra cui:

- Recupero dei dettagli della vittima.

- Cattura di schermate.

- Recupero dei programmi installati.

- Esecuzione di comandi della linea di comando.

- Scrittura di file sulla macchina vittima.

- Lettura di file dalla macchina vittima.

- Rimozione della persistenza configurata.

Prevenzione e rilevamento

Elastic Security Labs ha creato regole YARA per identificare l’attività di WARMCOOKIE, disponibili su GitHub. La prevenzione e il rilevamento tempestivi di questo malware sono cruciali per mitigare il rischio di ulteriori payload dannosi come ransomware.

Sicurezza Informatica

Vulnerabilità nel Firmware dei Pixel: aggiornare SUBITO

Tempo di lettura: 2 minuti. Google avverte di una vulnerabilità zero-day nel firmware dei Pixel. Aggiornamento di sicurezza di giugno 2024 risolve 50 vulnerabilità.

Google ha avvisato di una vulnerabilità di sicurezza nel firmware dei dispositivi Pixel, sfruttata attivamente come zero-day. Questa vulnerabilità, identificata come CVE-2024-32896, è un problema di elevazione dei privilegi che ha un impatto significativo sui dispositivi.

Dettagli della vulnerabilità

La vulnerabilità CVE-2024-32896 è stata scoperta nel firmware dei Pixel ed è considerata ad alta gravità. Google non ha condiviso ulteriori dettagli sulla natura degli attacchi che sfruttano questa vulnerabilità, ma ha indicato che “ci sono indicazioni che CVE-2024-32896 potrebbe essere sotto sfruttamento limitato e mirato”.

Il bollettino di aggiornamento di sicurezza di giugno 2024 per i dispositivi Pixel affronta un totale di 50 vulnerabilità di sicurezza, di cui cinque riguardano vari componenti nei chipset Qualcomm. Alcuni dei problemi risolti includono un problema di denial-of-service (DoS) che impatta il modem e numerose vulnerabilità di divulgazione di informazioni che interessano GsmSs, ACPM e Trusty.

Dispositivi supportati

Gli aggiornamenti di sicurezza sono disponibili per i seguenti dispositivi Pixel supportati: Pixel 5a con 5G, Pixel 6a, Pixel 6, Pixel 6 Pro, Pixel 7, Pixel 7 Pro, Pixel 7a, Pixel 8, Pixel 8 Pro, Pixel 8a e Pixel Fold.

Punti salienti dell’Aggiornamento

- Problemi Risolti nei Chipset Qualcomm: Oltre alla vulnerabilità CVE-2024-32896, l’aggiornamento affronta problemi relativi a vari componenti nei chipset Qualcomm, migliorando la sicurezza complessiva dei dispositivi.

- Patch di Sicurezza: La patch di sicurezza di giugno 2024 include correzioni per molte vulnerabilità critiche e ad alta gravità. Ad esempio:

- CVE-2024-32891 (Critico, LDFW)

- CVE-2024-32892 (Critico, Goodix)

- CVE-2024-32899 (Critico, Mali)

- CVE-2024-32906 (Critico, avcp)

- CVE-2024-32908 (Critico, LDFW)

- CVE-2024-32909 (Critico, confirmationui)

Raccomandazioni

Google raccomanda a tutti i possessori di dispositivi Pixel supportati di accettare e installare gli aggiornamenti per proteggere i loro dispositivi dalle vulnerabilità descritte. Per verificare il livello di patch di sicurezza del dispositivo, si può consultare la guida su Check and update your Android version.

Mentre Google continua a migliorare la sicurezza dei suoi dispositivi, è essenziale che gli utenti rimangano vigili e aggiornino i loro dispositivi tempestivamente per proteggersi da potenziali minacce. Questo aggiornamento di giugno rappresenta un passo significativo nella protezione contro le vulnerabilità che possono essere sfruttate attivamente.

Economia1 settimana fa

Economia1 settimana faMicrosoft accusata di violazione della privacy dei bambini: scarica la colpa sulle scuole

Economia1 settimana fa

Economia1 settimana faSamsung migliora le vendite di smartwatch ma perde posizioni

Economia1 settimana fa

Economia1 settimana faApple: fabbriche di Chip a Taiwan a rischio per le esercitazioni Militari Cinesi

Robotica1 settimana fa

Robotica1 settimana faPoCo: nuova tecnica per robot multiuso più efficaci

Sicurezza Informatica1 settimana fa

Sicurezza Informatica1 settimana faFBI legge Matrice Digitale? Avviso sulle truffe di lavoro Online

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faPubblicità non saltabili arrivano su Instagram

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faCome cercare una Canzone su YouTube cantando o fischiando

Smartphone1 settimana fa

Smartphone1 settimana faPixel 8 e 8 Pro: offerta con Google AI Premium