Sommario

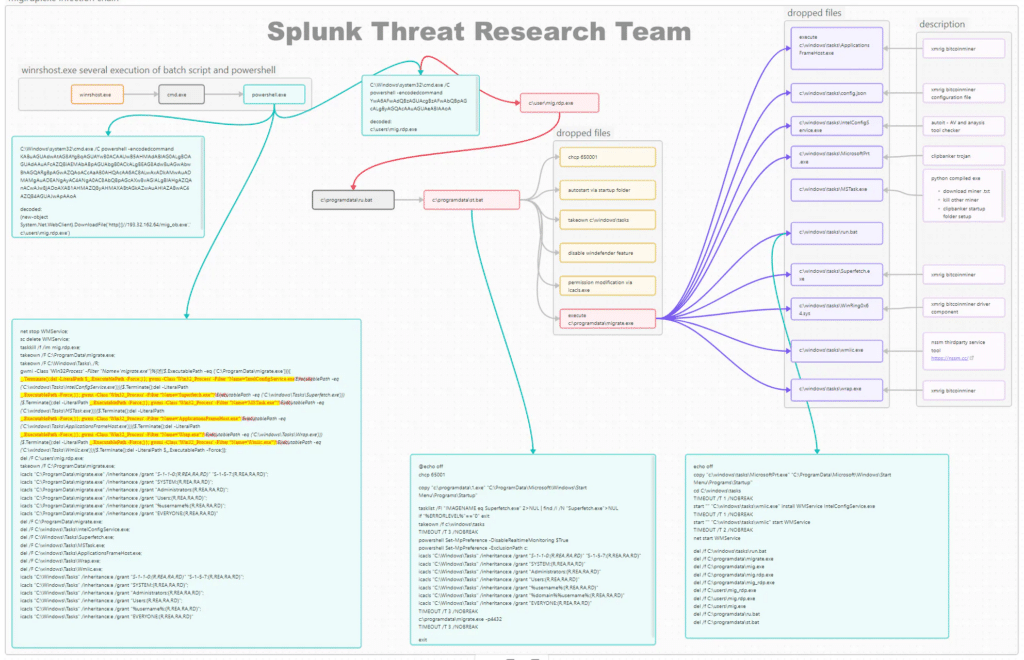

Un nuovo attacco informatico su larga scala ha preso di mira gli Internet Service Provider (ISP) sulla West Coast degli Stati Uniti e in Cina, utilizzando tecniche avanzate di brute force, cryptomining e furto di credenziali. La campagna, identificata dal team di ricerca di Splunk, è stata attribuita a un gruppo di cybercriminali operante dall’Europa dell’Est, che ha sfruttato strumenti di automazione e tecnologie di elusione avanzate per evitare il rilevamento.

Metodologia dell’attacco: dall’accesso iniziale all’esfiltrazione dati

Gli hacker hanno utilizzato attacchi brute force per ottenere accesso non autorizzato ai sistemi degli ISP, sfruttando credenziali deboli o già compromesse. Una volta ottenuto l’accesso, hanno distribuito malware infostealer e payload per il mining di criptovalute, compromettendo migliaia di server.

Dopo l’intrusione iniziale, i criminali informatici hanno eseguito diverse azioni mirate a garantire persistenza e anonimato. Sono stati individuati diversi strumenti malevoli, tra cui script PowerShell e binari dannosi in grado di:

- Disattivare la sicurezza e i software antivirus sul sistema infetto.

- Stabilire connessioni con server Command & Control (C2) tramite Telegram API.

- Creare processi nascosti per il furto di credenziali e dati sensibili.

- Eseguire operazioni di crittominaggio (XMR) utilizzando le risorse del server compromesso.

Tecniche avanzate di elusione e persistenza

Gli aggressori hanno utilizzato strumenti come Windows Remote Management (WINRM) per eseguire comandi in remoto e distribuire i payload malevoli. Sono stati individuati diversi eseguibili dannosi che hanno permesso di stabilire un accesso continuo ai sistemi infetti, modificando i permessi di file e directory per prevenire la rimozione del malware.

Un’analisi approfondita ha rivelato che i payload primari includono:

- MIG.RDP.EXE, un file che esegue script PowerShell offuscati per distribuire il malware.

- Migrate.exe, utilizzato per scaricare e installare ulteriori strumenti malevoli.

- X64.exe, responsabile della diffusione del cryptominer XMRig e del furto di dati.

Le informazioni rubate, inclusi i dettagli delle credenziali, sono state trasmesse a un bot Telegram, usato come canale di comando e controllo per orchestrare l’attacco.

Impatto dell’attacco e obiettivi specifici

L’attacco ha colpito oltre 4.000 indirizzi IP di ISP situati negli Stati Uniti e in Cina, con l’obiettivo principale di:

- Ottenere accesso privilegiato alle infrastrutture di rete, permettendo futuri attacchi.

- Installare malware infostealer per sottrarre credenziali e informazioni sensibili.

- Utilizzare le risorse dei server compromessi per eseguire mining di criptovalute.

L’uso di strumenti basati su Python e PowerShell ha permesso agli aggressori di operare in ambienti con restrizioni di sicurezza, riducendo al minimo le tracce delle loro attività.

Strategie di difesa e prevenzione

Le aziende che operano nel settore delle telecomunicazioni devono adottare misure di sicurezza avanzate per proteggersi da minacce di questo tipo. Tra le contromisure più efficaci rientrano:

- Monitoraggio attivo delle connessioni di rete, per rilevare accessi sospetti.

- Blocco preventivo degli script PowerShell e file eseguibili non firmati.

- Implementazione di sistemi di autenticazione multi-fattore (MFA) per proteggere gli accessi.

- Analisi forense dei file eseguibili per individuare eventuali processi anomali.

Le infrastrutture critiche, come quelle degli ISP, devono investire in soluzioni di rilevamento avanzato delle minacce, per identificare comportamenti sospetti prima che gli attacchi possano causare danni significativi.

Un attacco mirato con conseguenze a lungo termine

L’attacco individuato da Splunk evidenzia la crescente minaccia rappresentata dai gruppi di cybercriminali specializzati in attacchi su larga scala. L’utilizzo di tecniche avanzate di elusione, combinato con il furto di credenziali e l’installazione di malware per il mining di criptovalute, dimostra quanto sia cruciale un approccio proattivo alla sicurezza informatica.

La protezione delle infrastrutture di rete richiede un monitoraggio costante e una gestione attenta delle credenziali, oltre all’adozione di tecnologie di rilevamento delle minacce basate su intelligenza artificiale e analisi comportamentale.