Un nuovo controller finora mai rilevato altrove emerge all’interno delle attività della campagna di cyber-spionaggio BPFdoor, backdoor Linux altamente furtiva riconducibile al gruppo APT Red Menshen (denominato anche Earth Bluecrow). Secondo le analisi di Trend Micro, l’infrastruttura malevola sfrutta le potenzialità del filtro di pacchetti BPF per restare totalmente invisibile nei sistemi bersaglio. I recenti attacchi hanno colpito aziende nei settori telecomunicazioni, finanza e retail localizzate in Corea del Sud, Myanmar, Malesia, Egitto e Hong Kong. Le parole chiave emergono chiaramente: bpfdoor, red menshen, earth bluecrow, backdoor linux, apt, cyber-spionaggio, telecomunicazioni, asia.

Cosa leggere

Bpfdoor sfrutta il kernel Linux e i pacchetti BPF per attivarsi bypassando i firewall

Bpfdoor, classificato come Backdoor.Linux.BPFDOOR, si comporta come un rootkit, pur essendo tecnicamente una backdoor. Il suo tratto distintivo è l’impiego delle funzionalità BPF (Berkeley Packet Filter): una tecnologia storicamente utilizzata per filtrare pacchetti all’interno del kernel del sistema operativo. Introdotto nel kernel da più di vent’anni e potenziato nel 2014 con la nascita di eBPF, il sistema consente l’esecuzione di codice direttamente nel contesto del kernel.

Bpfdoor utilizza cBPF (classic BPF) per analizzare pacchetti di rete nelle fasi più alte dello stack, inclusi firewall come netfilter o strumenti di packet capture. In tal modo, la backdoor si attiva tramite pacchetti speciali chiamati “magic packets” contenenti sequenze di byte definite dall’attaccante. Questo meccanismo permette al malware di rispondere a comandi anche se i pacchetti vengono bloccati da un firewall, poiché il trigger avviene prima del filtraggio di rete a livello utente.

A differenza di altri backdoor, Bpfdoor non apre alcuna porta né mostra processi sospetti, rendendosi così invisibile a scansioni di sicurezza superficiali. Può anche modificare il nome dei processi in esecuzione, accentuando ulteriormente le proprie capacità di evasione. Queste caratteristiche lo rendono ideale per attacchi persistenti di lunga durata, difficili da rilevare con metodi tradizionali.

Un controller mai visto prima permette movimenti laterali e shell remote

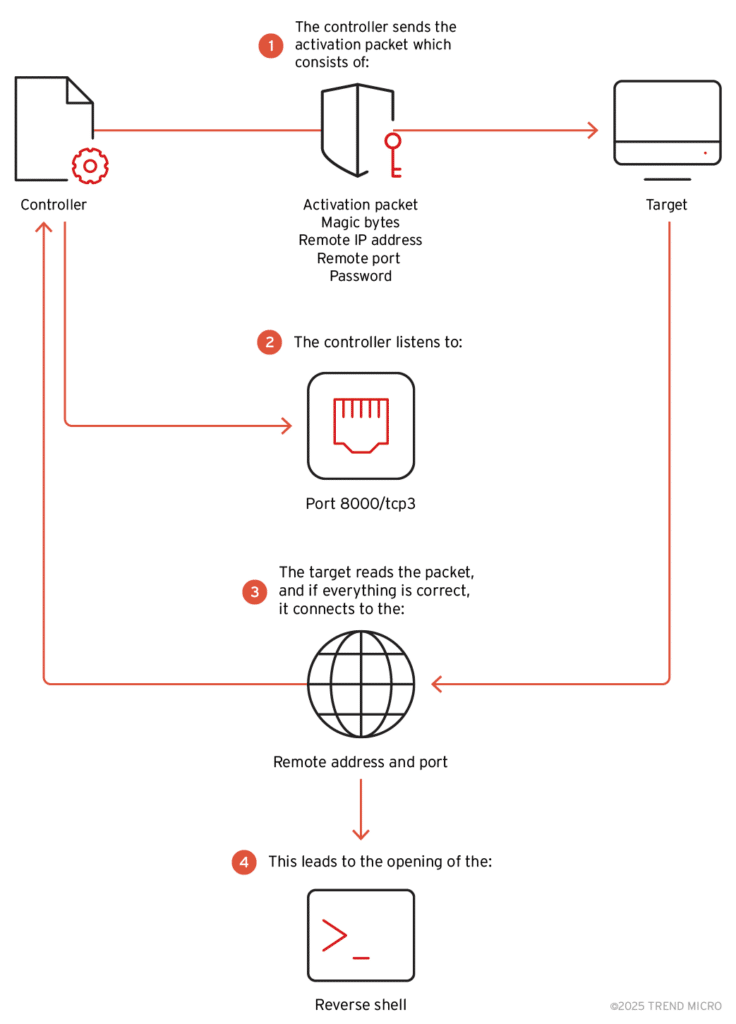

Durante l’indagine di Trend Micro è stato identificato un controller inedito usato per gestire i dispositivi infetti. Questo strumento consente l’esecuzione di comandi avanzati all’interno della rete compromessa, tra cui:

- Apertura di una reverse shell

- Redirezione delle connessioni verso una shell su una porta specifica

- Verifica della presenza del backdoor attivo

L’attivazione del controller richiede una password, che viene trasformata in hash MD5 dopo l’aggiunta di un salt fisso e confrontata con i valori codificati nel malware. Solo se la verifica ha esito positivo, è possibile interagire con la macchina infetta. Tra le opzioni più rilevanti vi sono:

-lper impostare la destinazione della reverse shell-sper definire la porta remota-i,-u,-wper scegliere il protocollo ICMP, UDP o TCP-f,-o,-xper modificare le sequenze di attivazione

Grazie a queste opzioni, l’attaccante può manovrare con flessibilità l’intero arsenale di comando e controllo all’interno della rete violata.

Target strategici in Asia, Medio Oriente e Africa: focus su telecomunicazioni e finanza

La telemetria raccolta da Trend Micro rivela una distribuzione geografica precisa e settoriale delle vittime. I bersagli includono aziende nei settori delle telecomunicazioni, servizi finanziari e retail, con una concentrazione significativa in Asia, Medio Oriente e Africa. Le infezioni sono state documentate in:

- Corea del Sud (luglio e dicembre 2024) – settore telecomunicazioni

- Myanmar (dicembre 2024) – telecomunicazioni

- Malesia (ottobre 2024) – retail

- Egitto (settembre 2024) – finanza

- Hong Kong (gennaio 2024) – telecomunicazioni

I sistemi presi di mira erano principalmente server Linux, compromessi attraverso percorsi nascosti come /tmp/zabbix_agent.log, /bin/vmtoolsdsrv e /etc/sysconfig/rhn/rhnsd.conf. Una volta all’interno del sistema, gli attaccanti caricavano ulteriori strumenti, utilizzavano il controller per movimenti laterali e assumevano il controllo di più server nella stessa infrastruttura.

La campagna evidenzia come Earth Bluecrow — nome con cui Trend Micro traccia Red Menshen — mantenga attività APT attive e ben coordinate, con capacità offensive avanzate e uso di tool proprietari difficili da rilevare.

Un rischio latente che resiste a scansioni, antivirus e firewall tradizionali

A differenza di altri malware noti, Bpfdoor si distingue per l’assenza di connessioni in ascolto e per la capacità di mimetizzarsi completamente nel sistema operativo. La sua natura kernel-level, unita all’uso dei BPF filter, consente una persistenza elevata anche in ambienti teoricamente protetti.

In ambienti aziendali o critici, l’impatto di una compromissione simile è potenzialmente devastante. Trend Micro segnala che i prodotti Trend Vision One™, Deep Discovery Inspector e TippingPoint possono offrire un livello di protezione contro queste minacce, grazie a regole IDS/IPS specifiche sviluppate per identificare traffico anomalo generato dal malware.

Bpfdoor conferma l’evoluzione delle minacce Linux

La sofisticazione tecnica del malware Bpfdoor e la sua adozione da parte di gruppi APT come Earth Bluecrow dimostrano l’evoluzione continua del panorama delle minacce in ambiente Linux. Tecnologie legittime come BPF vengono strumentalizzate per bypassare firewall e controlli di rete, offrendo agli attori malevoli un’invisibilità pressoché totale. Le implicazioni per la sicurezza di infrastrutture critiche, reti finanziarie e servizi telecomunicativi sono profondamente preoccupanti.