Sommario

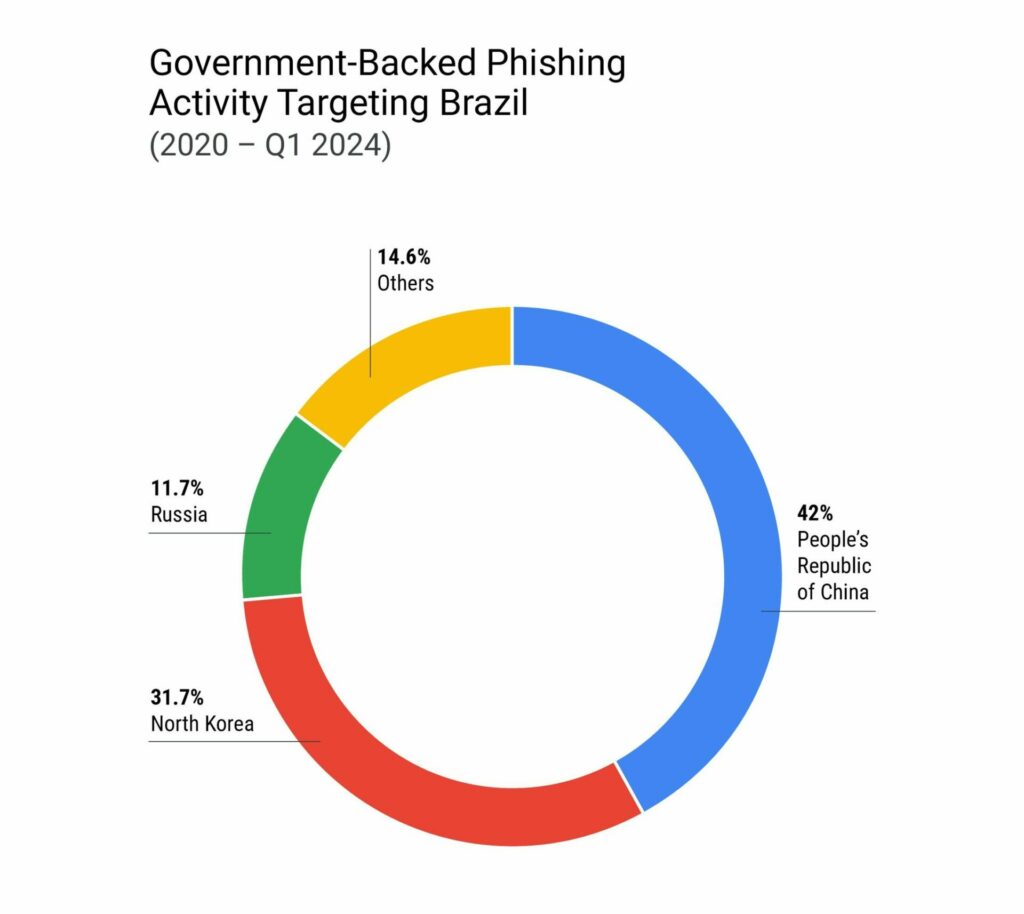

Negli ultimi anni, il Brasile è diventato un bersaglio primario per varie minacce informatiche, con attacchi che spaziano da operazioni sponsorizzate da stati nazionali a crimini informatici finanziariamente motivati.

L’analisi di Google offre una panoramica delle principali minacce che colpiscono il paese, evidenziando le attività dei gruppi sostenuti dalla Corea del Nord e dalla Russia, oltre alla peculiare ecosfera del crimine informatico brasiliano.

Attacchi sponsorizzati dalla Corea del Nord

I gruppi sostenuti dal governo nordcoreano hanno storicamente preso di mira l’industria aerospaziale e della difesa brasiliana. Un esempio riguarda il gruppo PAEKTUSAN, che ha creato un account impersonando un direttore delle risorse umane di una ditta aerospaziale brasiliana per inviare email di phishing a dipendenti di un’altra azienda aerospaziale. Un’altra campagna ha visto PAEKTUSAN mascherarsi da reclutatore di una grande azienda aerospaziale statunitense, contattando professionisti in Brasile tramite email e social media, utilizzando un file DOCX malevolo per distribuire il malware AGAMEMNON.

Il gruppo PRONTO, un altro attore nordcoreano, ha concentrato i suoi sforzi sui diplomatici in Brasile, utilizzando esche a tema denuclearizzazione e notizie sulla Corea del Nord per attirare le vittime su pagine di raccolta delle credenziali. Questi attacchi riflettono le tendenze emergenti globali, con attori nordcoreani che ottengono impieghi surrettiziamente in aziende per svolgere ruoli IT e facilitare attività malevole.

Diminuzione dell’attività russa dal conflitto in Ucraina

L’attività dei gruppi sostenuti dal governo russo contro il Brasile è diminuita significativamente dall’inizio della guerra in Ucraina. Tra i sette gruppi russi osservati, il 95% delle attività di phishing è attribuito a APT28 (FROZENLAKE). Questo gruppo ha preso di mira il Brasile per oltre un decennio, con campagne di phishing che hanno coinvolto centinaia di utenti brasiliani alla fine del 2021. Tuttavia, gli attacchi russi contro il Brasile si sono ridotti, probabilmente a causa della priorità data alle operazioni cibernetiche contro l’Ucraina e la NATO.

Ecosistema unico del crimine informatico Brasiliano

Le minacce cibernetiche finanziariamente motivate rappresentano una costante minaccia per utenti e organizzazioni in Brasile. Le attività comprendono ransomware, furto di dati e vendita di accesso a informazioni sensibili tramite forum e social media. A differenza di altre regioni, la comunità criminale brasiliana utilizza maggiormente app mobili e piattaforme social come Telegram e WhatsApp.

Le capacità tecniche degli attori criminali brasiliani sono generalmente basse o moderate rispetto ad altre regioni, con un’enfasi su prodotti e servizi che mirano principalmente al mercato locale. Inoltre, i membri più esperti delle comunità brasiliane spesso insegnano e supportano i nuovi arrivati, migliorando la loro reputazione e ampliando il numero di affiliati.

Targeting del Sistema di Pagamenti PIX

I criminali informatici latinoamericani hanno preso di mira specificamente piattaforme di pagamento come Pix, un sistema di pagamento istantaneo creato dalla Banca Centrale Brasiliana. Malware come GoPix è stato distribuito tramite tecniche di malvertising, con funzionalità di dirottamento della clipboard per intercettare le transazioni Pix o di criptovalute, sostituendo le chiavi Pix o gli indirizzi dei portafogli con quelli controllati dagli attaccanti.

Le minacce informatiche contro il Brasile variano da attacchi sponsorizzati da stati nazionali a crimini finanziariamente motivati. La continua vigilanza e la cooperazione internazionale sono essenziali per mitigare questi rischi e proteggere le infrastrutture critiche del paese. Le minacce provenienti dalla Corea del Nord, dalla Russia e dalla comunità criminale locale richiedono un approccio multidisciplinare per garantire la sicurezza cibernetica del Brasile.