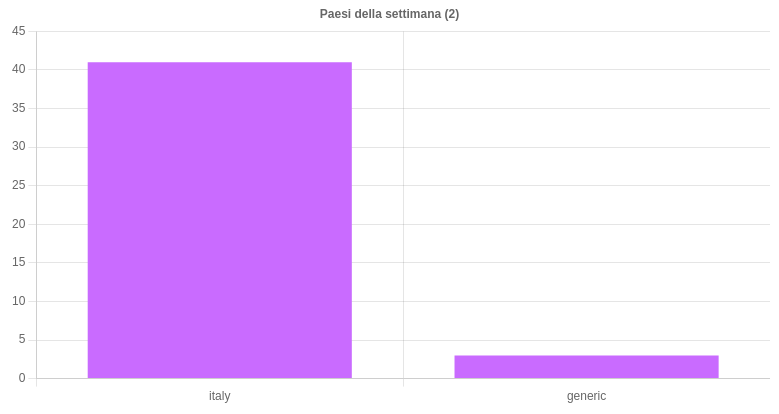

Finisce con il botto l’ultima analisi settimanale del mese di maggio condotta dal CERT-AgID su phishing, malware e temi sfruttati nello scenario italiano. Si contano ben 40 campagne malevole, con 1301 indicatori di compromissione (IoC).

Vediamo di seguito il dettaglio.

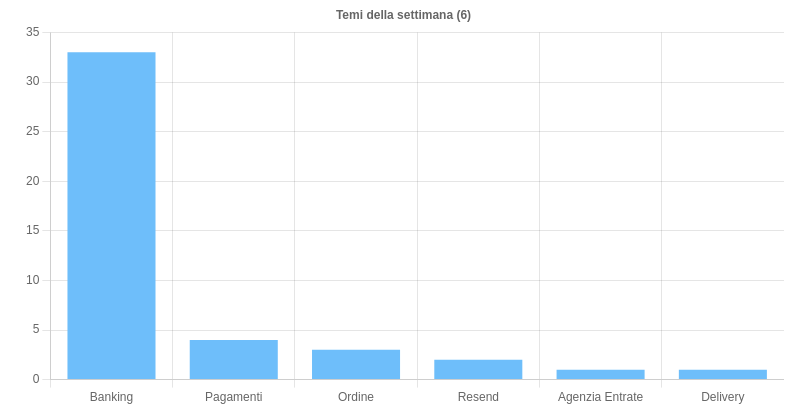

6 i temi sfruttati per veicolare le campagne malevole sul territorio italiano: Banking (phishing), Pagamenti (AgentTesla, Ursnif e Quasar), Ordine (AgentTesla e Avemaria), Resend, Agenzia delle Entrate e Delivery.

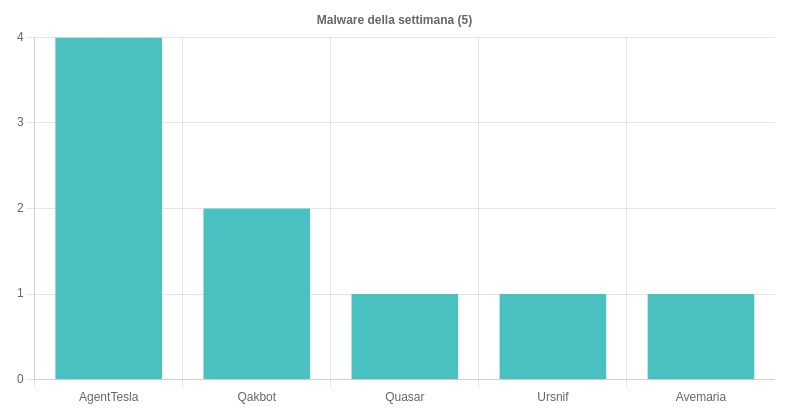

5 le famiglie di malware: AgentTesla, Qakbot, Quasar, Ursnif, Avemaria.

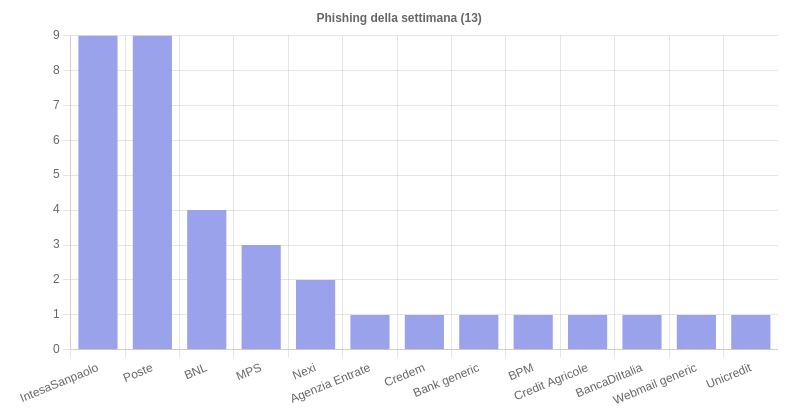

32 le campagne di phishing (e smishing) con 13 brand coinvolti che interessano principalmente il settore bancario.

“Con una campagna in particolare, a tema Agenzia Entrate“, si legge nel rapporto, “veicolata tramite email con allegato PDF con link che rimanda ad una pagina in cui viene richiesto di inserire le credenziali di accesso della propria webmail“.

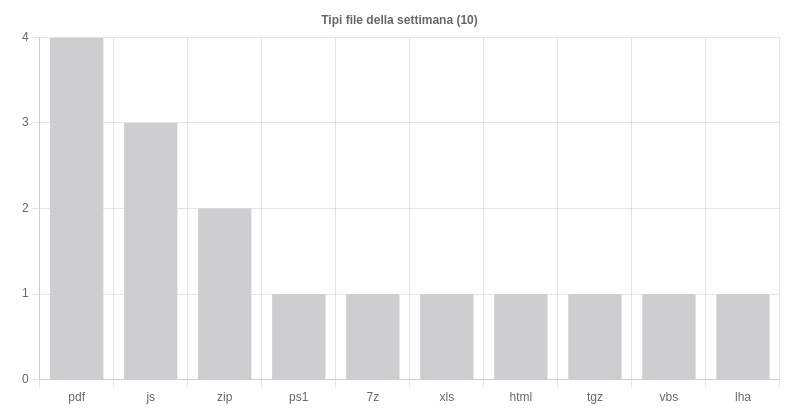

10 i formati di file utilizzati per veicolare i malware: PDF (Ursnif, QBot, Quasar), js (Quasar, QBot), zip (Ursnif, QBot), ps1, 7z (AgentTesla), XLS (AveMaria), HTML, tgz (AgentTesla), vbs, lha (AgentTesla)

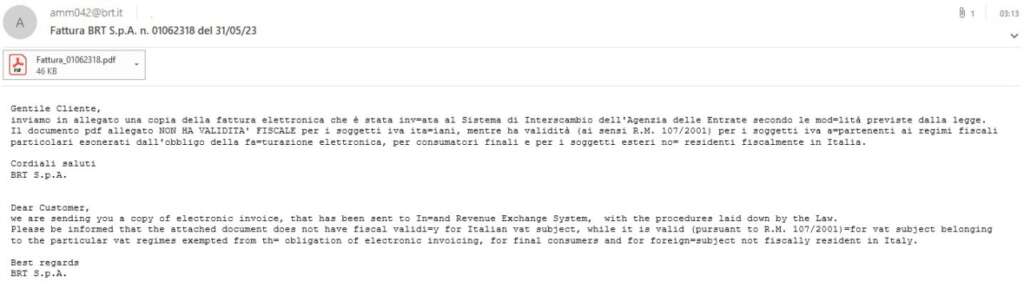

Degna di nota infine la campagna italiana Ursnif a tema Pagamenti con citazione BRT e Agenzia delle Entrate, la cui particolarità risiede nel meccanismo di “decodifica a tempo” del dropper, un modo efficace per evitare analisi automatiche. L’email allega un PDF con un link che punta al download di un archivio ZIP contenente il dropper di Ursnif.

In questi casi si consiglia sempre di verificare la propria posizione contattando i canali ufficiali delle presunte entità mittenti.