Sommario

Un nuovo rapporto di Sygnia ha rivelato che il gruppo di minaccia cinese noto come “Velvet Ant” ha sfruttato una vulnerabilità zero-day (CVE-2024-20399) per compromettere e controllare i dispositivi Cisco Nexus Switches. Questa vulnerabilità consente agli attaccanti di eseguire comandi arbitrari sul sistema operativo Linux sottostante, bypassando le protezioni standard e mantenendo la persistenza all’interno della rete target.

Dettagli della minaccia e tattiche utilizzate

Velvet Ant, un gruppo noto per la sua sofisticazione e adattabilità, ha utilizzato questa vulnerabilità per eseguire il malware “VELVETSHELL” sui dispositivi compromessi. Questo malware, un ibrido di strumenti open-source come TinyShell e 3proxy, offre agli attaccanti un controllo esteso sui sistemi infetti, consentendo l’esecuzione di comandi, il download e l’upload di file e l’instaurazione di tunnel per il traffico di rete.

Il gruppo ha operato in modo furtivo per anni, adattando continuamente le proprie tattiche per evitare il rilevamento. In questa ultima serie di attacchi, hanno sfruttato la vulnerabilità nel sistema Cisco NX-OS per prendere il controllo dei dispositivi di rete e continuare le loro attività di spionaggio senza essere scoperti.

Implicazioni per la Sicurezza

Questo incidente evidenzia la crescente sofisticazione delle minacce informatiche e la necessità di monitorare attentamente i dispositivi di rete, spesso considerati meno vulnerabili rispetto agli endpoint tradizionali. La capacità di Velvet Ant di operare in modo nascosto all’interno delle reti aziendali per periodi prolungati rappresenta una sfida significativa per le attuali misure di sicurezza.

Per mitigare il rischio, Sygnia raccomanda alle aziende di implementare logging avanzato, monitoraggio continuo e indagini sistematiche per rilevare e contrastare queste minacce persistenti.

La vulnerabilità zero-day sfruttata da Velvet Ant nei Cisco Nexus Switches sottolinea l’importanza di una sicurezza proattiva e di una risposta rapida alle minacce emergenti. Le organizzazioni devono essere preparate a fronteggiare gruppi di minaccia altamente sofisticati come Velvet Ant, che continuano a evolversi e a sfruttare nuove vulnerabilità per raggiungere i loro obiettivi di spionaggio.

Cisco: Vulnerabilità Critiche Scoperte in Cisco Identity Services Engine e Cisco Unified Communications Manager

Recentemente, Cisco ha identificato e pubblicato dettagli su una serie di vulnerabilità critiche nei suoi prodotti Cisco Identity Services Engine (ISE) e Cisco Unified Communications Manager (CUCM). Queste vulnerabilità, se sfruttate, potrebbero consentire attacchi significativi contro le infrastrutture di rete, mettendo a rischio la sicurezza dei dati e la disponibilità dei servizi.

Cisco Identity Services Engine (ISE): Vulnerabilità di SQL Injection, CSRF e Esposizione di Informazioni Sensibili:

Vulnerabilità di SQL Injection nelle API REST: Le vulnerabilità, identificate come CVE-2023-20257 e CVE-2023-20258, affliggono le API REST di Cisco ISE. Questi difetti potrebbero permettere a un attaccante remoto non autenticato di eseguire attacchi di SQL injection cieco. Sfruttando queste vulnerabilità, un attaccante potrebbe ottenere accesso non autorizzato ai dati del database di Cisco ISE, compromettendo la sicurezza dell’intera rete.

Vulnerabilità di Esposizione di Informazioni Sensibili: Identificata come CVE-2023-20261, questa vulnerabilità consente a un attaccante remoto non autenticato di ottenere informazioni sensibili tramite una richiesta HTTP appositamente predisposta. L’esposizione di tali informazioni potrebbe essere utilizzata per preparare ulteriori attacchi contro il sistema.

Vulnerabilità di Cross-Site Request Forgery (CSRF): Rilevata come CVE-2023-20259, questa vulnerabilità potrebbe permettere a un attaccante remoto di eseguire azioni non autorizzate su un sistema Cisco ISE a nome di un utente autenticato, inducendolo a cliccare su un link malevolo.

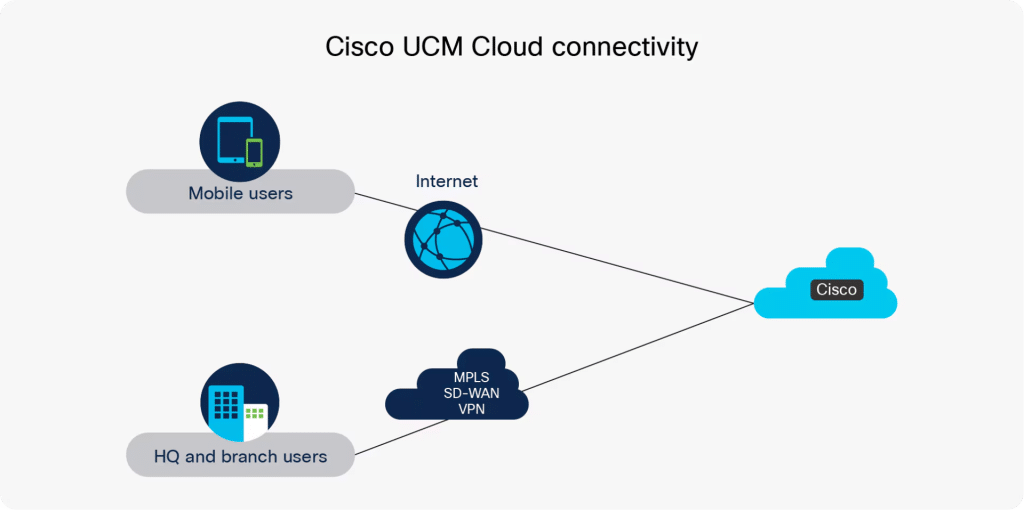

Cisco Unified Communications Manager (CUCM): Vulnerabilità di XSS e Denial of Service:

Vulnerabilità di Cross-Site Scripting (XSS): Identificata come CVE-2023-20260, questa vulnerabilità consente a un attaccante remoto non autenticato di iniettare script malevoli in pagine web gestite dal sistema CUCM. Questo potrebbe portare al furto di credenziali, alla manipolazione di sessioni o all’esecuzione di azioni indesiderate sul sistema da parte di un utente autenticato.

Vulnerabilità di Denial of Service (DoS): Identificata come CVE-2023-20262, questa vulnerabilità potrebbe permettere a un attaccante remoto di causare un’interruzione del servizio su un sistema CUCM, compromettendo la disponibilità delle comunicazioni aziendali.

Le vulnerabilità scoperte nei sistemi Cisco ISE e CUCM, oltre a quella di Velvet Ant, rappresentano una minaccia significativa per la sicurezza delle reti aziendali. Cisco ha rilasciato aggiornamenti di sicurezza per correggere queste falle e raccomanda vivamente a tutti gli amministratori di sistema di applicare le patch il prima possibile per mitigare i rischi associati a queste vulnerabilità.