Cloudflare annuncia la chiusura totale del traffico non criptato sulle proprie API, a partire dal dominio api.cloudflare.com. La misura è parte di un’iniziativa globale che mira a prevenire la trasmissione accidentale di dati sensibili in chiaro, un rischio ancora molto presente in rete nonostante l’adozione diffusa del protocollo HTTPS.

Cosa leggere

Rischio reale: le connessioni HTTP espongono dati critici già nella richiesta iniziale

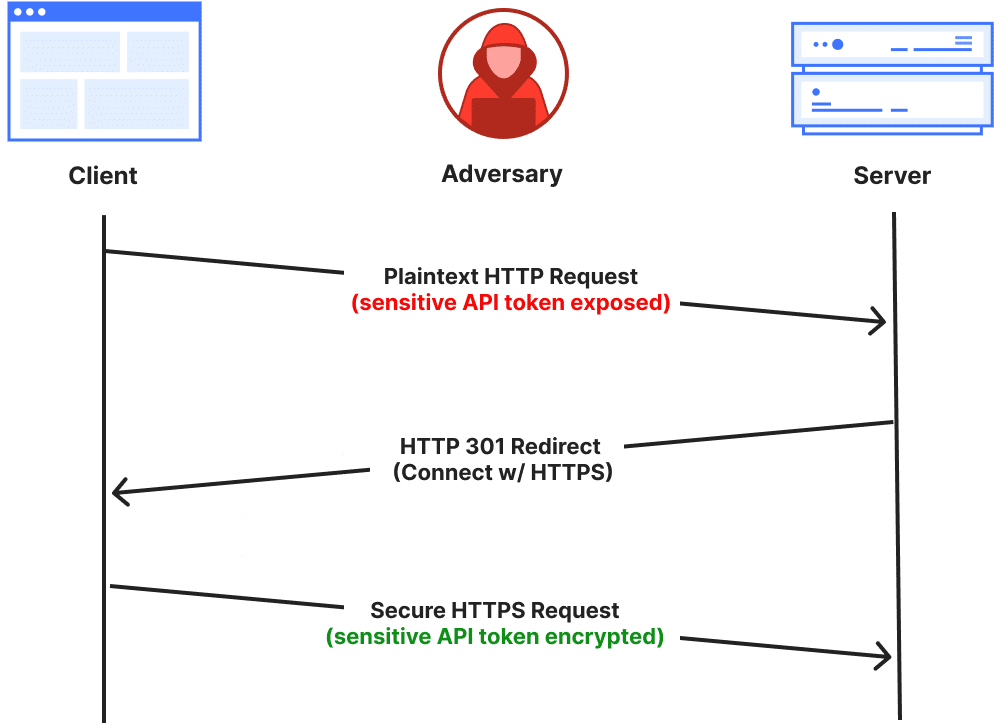

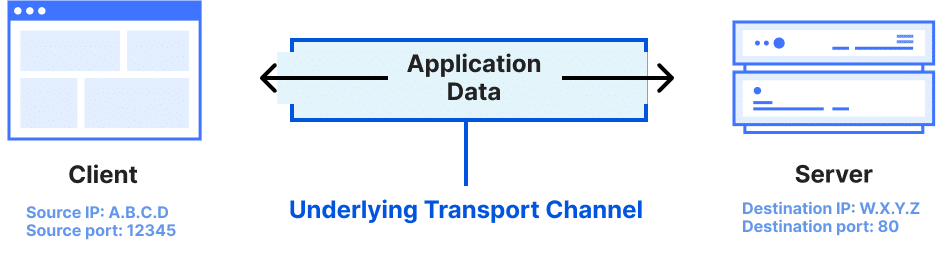

Quando un client si connette a un’API tramite HTTP (porta 80), il traffico viaggia in chiaro, e può essere intercettato da provider, attori malevoli o dispositivi sulla stessa rete. Anche se il server rifiuta la richiesta o reindirizza a HTTPS, il danno può già essere stato fatto, con dati sensibili come chiavi API o token esposti.

Per questo motivo Cloudflare ha deciso di chiudere completamente tutte le porte HTTP su api.cloudflare.com, bloccando qualsiasi connessione non cifrata al livello di trasporto, prima che qualsiasi pacchetto HTTP venga accettato o analizzato.

Dal 23 marzo 2025: HTTP disabilitato sulle API Cloudflare

D’ora in poi, i tentativi di connessione HTTP verso api.cloudflare.com verranno respinti a livello di rete, senza risposta applicativa (es. 403 Forbidden), grazie all’utilizzo di iptables. Questa mossa è più efficace rispetto al semplice rifiuto a livello applicativo, perché evita che le informazioni sensibili lascino il dispositivo del client.

Cloudflare abilita DNS dinamico e IP dedicati per HTTPS-only

L’operazione prevede anche la transizione verso indirizzi IP dinamici dedicati esclusivamente a HTTPS, gestiti tramite i framework interni Topaz e Tubular. Questo permette di separare in modo netto le API HTTPS da qualsiasi traffico potenzialmente insicuro. I client che si affidano a IP statici saranno informati con anticipo.

I clienti potranno disattivare HTTP anche sui propri domini

A partire dal quarto trimestre del 2025, Cloudflare offrirà ai clienti la possibilità di disattivare completamente il traffico HTTP anche sui propri domini, senza costi aggiuntivi. La funzione, simile a “Always Use HTTPS”, sarà disponibile via dashboard e API, con dati statistici pre-attivazione per valutare l’impatto.

L’impatto su client legacy e IoT

La chiusura totale della porta 80 per l’intera rete non è ancora possibile a causa della presenza di client legacy e IoT che ancora utilizzano HTTP, pari al 16% del traffico automatizzato globale secondo Cloudflare Radar. Tuttavia, la direzione è chiara: HTTPS come unico standard accettato per garantire sicurezza by default.

Bloccare le porte HTTP prima dell’handshake è la soluzione più sicura

Ti è piaciuto questo contenuto? Iscriviti alla nostra newsletter settimanale

Seguici su Google News iscrivendoti al canale

Bloccare la connessione HTTP a livello di trasporto (TCP/QUIC) interrompe il flusso prima che qualsiasi dato lasci il dispositivo, a differenza di HSTS o redirect che agiscono dopo l’invio iniziale. Questo è il modo più sicuro per evitare la compromissione delle chiavi API e dei dati sensibili trasmessi erroneamente.