Sommario

Nel primo quadrimestre del 2025, l’ecosistema della sicurezza informatica mostra un equilibrio sempre più instabile tra sofisticazione delle minacce e incapacità delle difese tradizionali di contenerle. I dati pubblicati da Picus Security, insieme a nuove scoperte su estensioni Chrome con codice tracciante nascosto e all’adozione su larga scala del malware SuperCard X per frodi NFC, delineano un panorama dove la sicurezza percepita diverge profondamente dalla realtà operativa.

Secondo il report “2024 Red Report” di Picus Security, le organizzazioni subiscono un tasso medio del 41% di fallimento nella rilevazione degli attacchi, anche quando sono dotate di sistemi di sicurezza avanzati. L’analisi si basa su centinaia di milioni di simulazioni di attacco condotte in ambienti reali, e rivela che le misure adottate – EDR, XDR, firewall e IDS – spesso non intercettano le tecniche più comuni di compromissione.

Il fallimento della rilevazione e la necessità della validazione continua

Il cuore del problema non è legato all’assenza di strumenti di difesa, ma alla loro inefficacia nel contesto operativo specifico dell’organizzazione. Picus Security sottolinea che, a fronte di un’adozione massiccia di piattaforme di protezione endpoint e detection automatizzata, una percentuale rilevante di attacchi noti continua a passare inosservata, portando a compromissioni reali.

Il metodo suggerito per risolvere questo scollamento è l’Adversarial Exposure Validation, una pratica che consiste nell’eseguire attacchi simulati su scala interna, usando gli stessi vettori degli attori malevoli. Questo approccio, adottato ancora da una minoranza di imprese, consente di testare in modo proattivo l’efficacia concreta delle contromisure e di apportare modifiche mirate.

Tra le tecniche che più frequentemente sfuggono alla rilevazione automatica vi sono:

- iniezioni PowerShell modulari

- shellcode frammentato in pacchetti DNS

- esfiltrazioni di dati attraverso canali cifrati offuscati

I risultati del report Picus mostrano come l’aggiornamento costante dei software antivirus non sia sufficiente. Senza un testing continuo, le imprese mantengono un falso senso di sicurezza, e spesso non scoprono le vulnerabilità delle loro difese finché l’attacco non ha già prodotto danni significativi.

Estensioni Chrome e pubblicità occulte: 57 componenti con oltre sei milioni di installazioni nascondevano codice tracciante

In parallelo, l’ecosistema dei browser viene nuovamente messo sotto accusa, con la scoperta di 57 estensioni Chrome che integravano codice per il tracciamento utente nascosto, installate da oltre sei milioni di utenti globali. La scoperta, realizzata dal ricercatore Wladimir Palant e confermata da otto altre fonti tecniche indipendenti, ha messo in evidenza un meccanismo di evasione basato sull’offuscamento JavaScript e su funzioni di analisi comportamentale.

Il codice malevolo era progettato per attivarsi non subito, ma dopo un periodo di latenza e in determinate condizioni. La logica si basava su:

- valutazione dell’attività dell’utente

- apertura di specifici siti web target

- comparsa di popup o link sponsorizzati gestiti da server di comando

L’obiettivo finale era monetizzare il comportamento online dell’utente, tracciando abitudini di navigazione, click su inserzioni pubblicitarie e interazioni con portali di e-commerce. Le estensioni coinvolte si presentavano come tool per PDF, temi grafici o utility di gestione schede, tutte con recensioni positive e grafica coerente con i canoni dello store ufficiale.

Google ha rimosso le estensioni solo dopo la pubblicazione dell’indagine, nonostante alcune fossero attive dal 2022. Ciò solleva dubbi sulla capacità del Chrome Web Store di identificare minacce latenti, soprattutto quando camuffate da funzioni apparentemente utili.

Le conseguenze per gli utenti includono:

- profilazione massiva e non autorizzata

- redirezione occulta verso pagine sponsorizzate

- rischio di furti di credenziali se integrato con altri script malevoli

Il caso sottolinea l’urgenza di verificare periodicamente le estensioni installate, analizzare i permessi concessi e privilegiare strumenti open source auditabili, invece di soluzioni gratuite con dinamiche opache.

SuperCard X: frodi contactless su Android con carte clonate e attacchi NFC relay

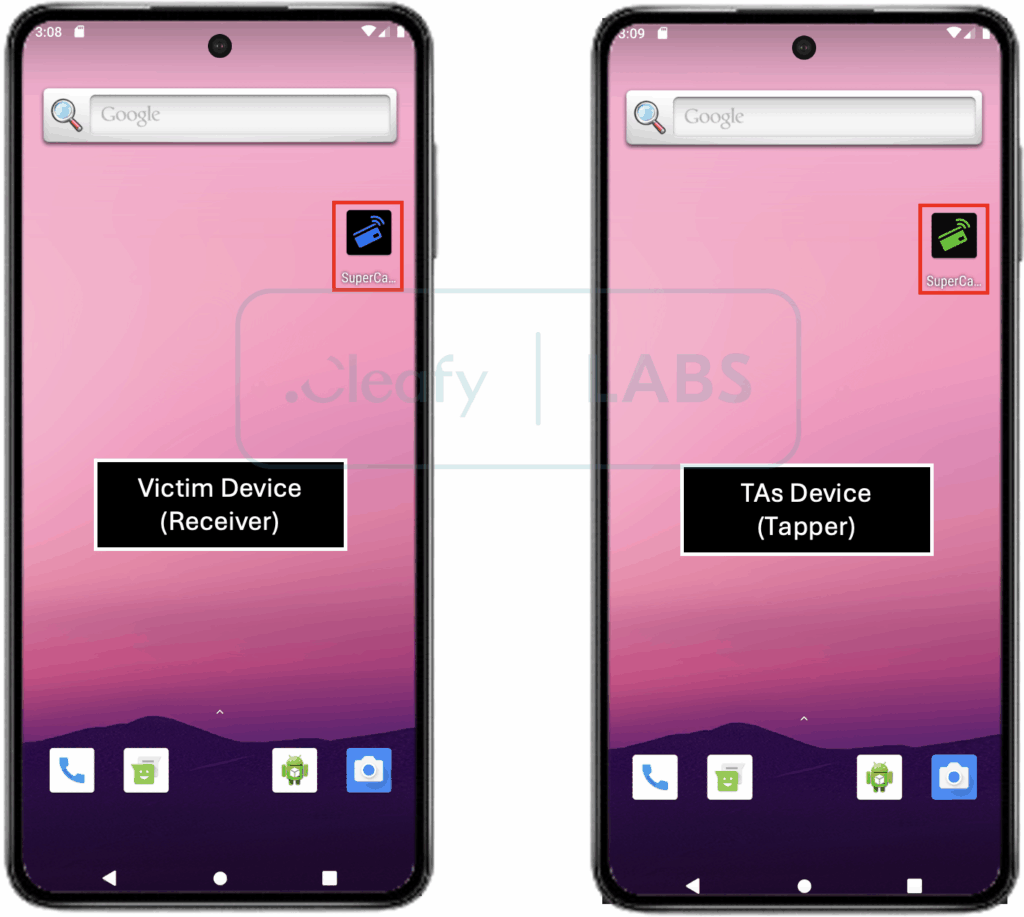

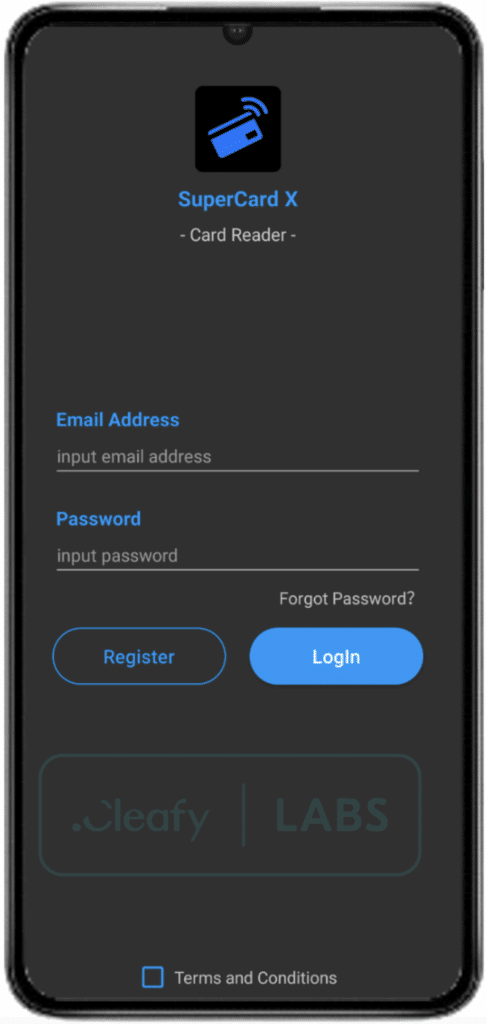

Nel panorama delle minacce mobili del 2025, il malware SuperCard X rappresenta una delle evoluzioni più pericolose nell’ambito delle frodi contactless. Sviluppato per sistemi Android con funzionalità NFC attiva, questo malware consente a cybercriminali esperti di emulare carte rubate e condurre attacchi relay remoti, sfruttando dispositivi compromessi come terminali intermedi.

L’app è distribuita in ambienti chiusi, accessibile solo a gruppi criminali altamente specializzati, e viene venduta con modelli di abbonamento mensile tramite marketplace Telegram e forum underground. Il malware sfrutta un set di API non documentate di Android NFC, in combinazione con patch kernel custom per dispositivi rootati, per ottenere il controllo completo delle comunicazioni NFC del dispositivo.

Il modus operandi prevede tre fasi operative. Nella prima, le credenziali delle carte vengono ottenute da terminali POS compromessi o da attacchi skimming, in alcuni casi mediante dispositivi illegali di lettura NFC da prossimità. In una seconda fase, le carte vengono caricate nel sistema SuperCard X, che replica le caratteristiche ATR (Answer to Reset) dei chip reali, emulando fedelmente l’interazione con il lettore.

Infine, il dispositivo compromesso viene utilizzato per completare transazioni reali a distanza, con un secondo smartphone collegato in relay. Questa tecnica, già documentata nei circuiti bancari come attacco man-in-the-middle NFC, consente al criminale di effettuare acquisti fisici anche senza possedere la carta, simulando in tempo reale l’interazione tra una carta legittima e il POS.

I test condotti dai ricercatori indicano che SuperCard X riesce a bypassare i limiti contactless su circuiti VISA e Mastercard, sfruttando metodi di replay e modifiche on-the-fly dei frame APDU. L’infrastruttura supporta l’invio crittografato delle sessioni a un backend di controllo remoto, dove l’attaccante può avviare la transazione a partire da qualunque luogo, mentre il dispositivo relay agisce come proxy fisico.

Uno degli elementi più critici è che SuperCard X non viene rilevato da nessuna delle principali soluzioni antivirus mobile, grazie a:

- tecniche di offuscamento su base runtime

- caricamento dinamico delle librerie malevole

- interazione limitata al layer system, evitando l’uso di permission anomale visibili all’utente

I dispositivi infetti mostrano comportamenti assolutamente normali in idle, mentre attivano le funzionalità NFC solo durante la ricezione dei comandi remoti, rendendo l’identificazione forense particolarmente difficile.

Le minacce invisibili e il paradosso della fiducia negli strumenti digitali quotidiani

Le tre minacce analizzate – la scarsa efficacia delle difese aziendali, le estensioni Chrome con codice tracciante e SuperCard X per Android – condividono un elemento centrale: l’invisibilità operativa. Non si tratta più di malware rumorosi, né di exploit zero-day a effetto immediato. Le campagne odierne si basano su persistenza silenziosa, imitazione di comportamento legittimo e attivazione condizionata.

Nel caso delle difese, i dati di Picus Security mostrano che quasi la metà degli attacchi simulati non viene intercettata, evidenziando una bassa resilienza reale delle imprese contro vettori noti. Le aziende credono di essere protette, ma il divario tra teoria e pratica resta drammatico.

Le estensioni Chrome rivelano quanto la fiducia nella piattaforma ufficiale non sia sufficiente, soprattutto quando le politiche di validazione non identificano codice malevolo se mascherato da funzionalità desiderate. Milioni di utenti si ritrovano profilati, rediretti e monetizzati senza il loro consenso.

Infine, SuperCard X dimostra che anche il mobile, considerato a lungo più sicuro del desktop, non è immune a minacce avanzate. La possibilità di condurre frodi contactless via relay, senza possedere fisicamente la carta, ridisegna le logiche di sicurezza del settore bancario, obbligando a ripensare l’autenticazione per i pagamenti NFC.

Il nuovo perimetro è invisibile e il rischio si annida nella normalità

L’evoluzione della minaccia informatica nel 2025 impone una riflessione profonda: le barriere difensive non sono più tangibili, e gli attacchi più pericolosi si annidano nei comportamenti apparentemente legittimi, nei plugin installati da milioni di utenti, nei comandi PowerShell benigni solo in apparenza, e nei dispositivi mobili che fanno parte della vita quotidiana.

Difendersi significa oggi monitorare il comportamento e non solo i file, simulare gli attacchi reali per testare le difese, e trasformare l’utente da punto debole a risorsa attiva del sistema di sicurezza. L’era della sicurezza passiva è finita: è il momento di adottare un modello predittivo, dinamico e profondamente integrato con la realtà dell’utilizzo digitale.