La botnet malware denominata ‘Ebury’ ha infettato quasi 400.000 server Linux dal 2009, con circa 100,000 dispositivi ancora compromessi alla fine del 2023. La ricerca di ESET, che segue questa operazione motivata finanziariamente da oltre un decennio, rivela aggiornamenti significativi nelle capacità del payload nel 2014 e nel 2017.

Cosa leggere

Evoluzione delle Infezioni di Ebury

Il grafico delle infezioni di Ebury mostra una crescita notevole nel volume delle infezioni nel tempo, suggerendo un’espansione significativa delle sue operazioni. L’ultima analisi pubblicata evidenzia le attività della botnet nel corso degli ultimi quindici anni, offrendo uno spaccato dettagliato dell’impatto di Ebury.

Tattiche Recenti di Ebury

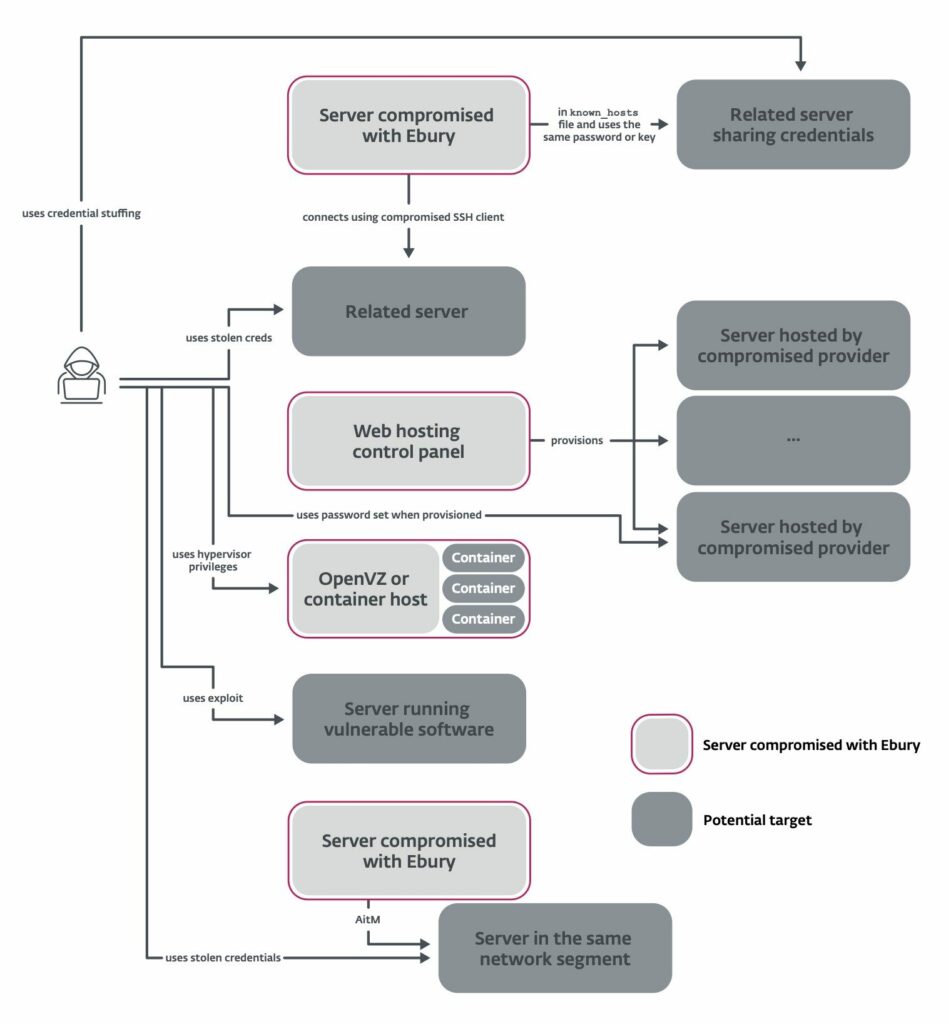

Le recenti attacchi di Ebury dimostrano una predilezione degli operatori di violare i provider di hosting e condurre attacchi alla catena di fornitura ai clienti che affittano server virtuali presso il provider compromesso. Il compromesso iniziale viene eseguito tramite attacchi di credential stuffing, utilizzando credenziali rubate per accedere ai server.

Come Funziona Ebury

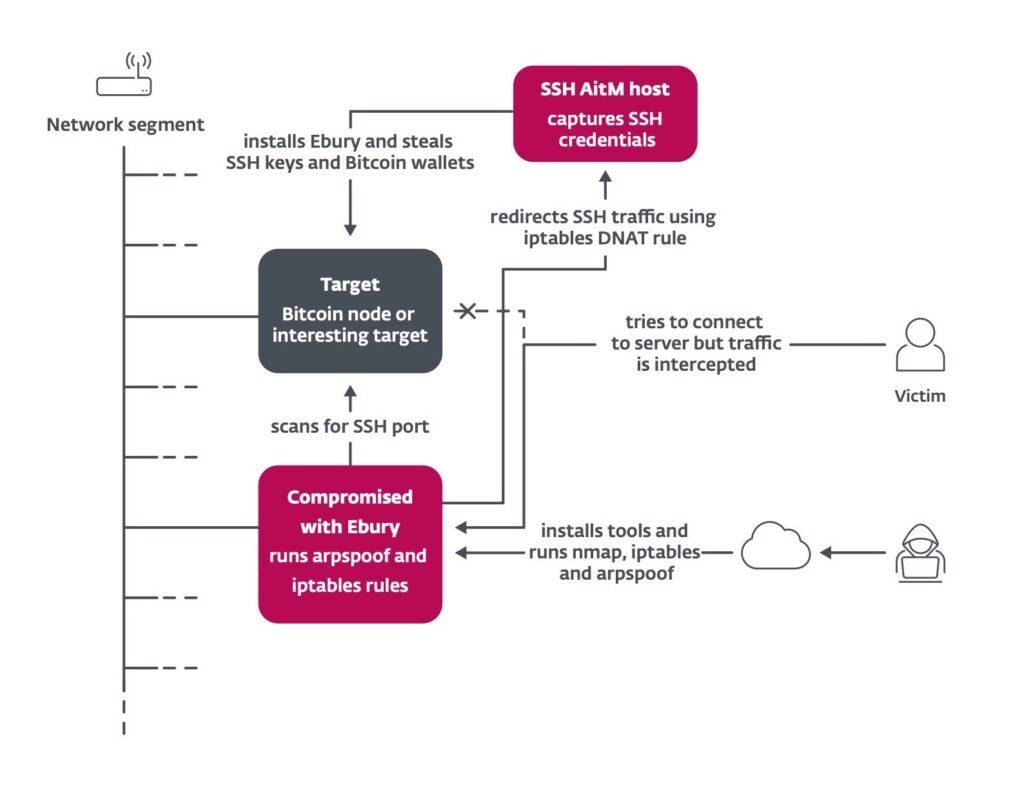

Una volta compromesso un server, il malware esporta un elenco di connessioni SSH in entrata e in uscita e ruba le chiavi di autenticazione SSH, che vengono poi utilizzate per tentare di accedere ad altri sistemi. Inoltre, Ebury intercetta il traffico SSH sui server bersaglio all’interno di quei data center, utilizzando il spoofing dell’Address Resolution Protocol (ARP) per reindirizzare il traffico a un server sotto il loro controllo.

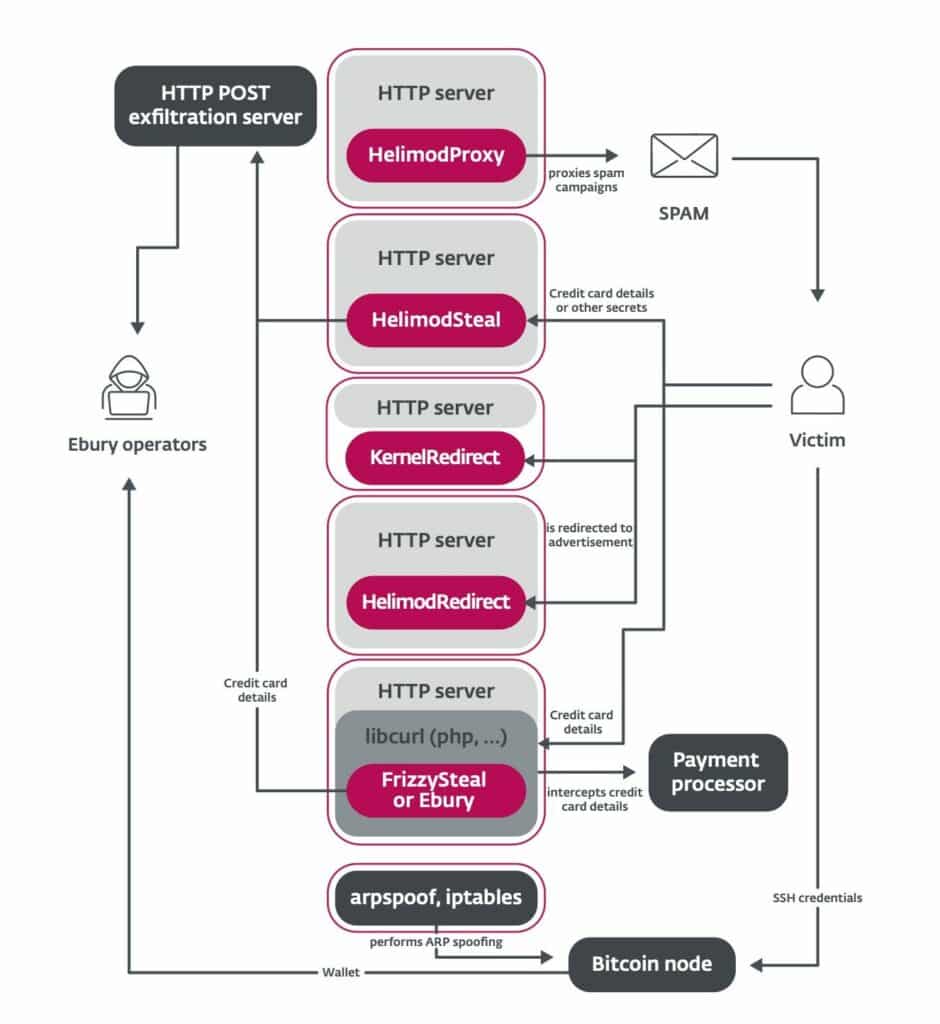

Strategie di monetizzazione

Le strategie di monetizzazione variano e includono il furto di informazioni di carte di credito inserite nei siti di pagamento, il reindirizzamento del traffico web per generare entrate da annunci e programmi affiliati, l’utilizzo di server compromessi per inviare spam e la vendita delle credenziali catturate.

Il rapporto dettagliato di ESET evidenzia la sofisticazione e la pervasività di Ebury, una botnet che continua a rappresentare una minaccia significativa per la sicurezza dei sistemi Linux a livello globale. L’operazione mostra quanto sia critica una vigilanza costante e l’adozione di misure di sicurezza robuste per proteggere le infrastrutture vitali. Questa profonda analisi della minaccia di Ebury serve come un promemoria critico per le organizzazioni di rafforzare le loro difese contro le botnet sofisticate e persistenti che mirano a compromettere e sfruttare infrastrutture critiche.