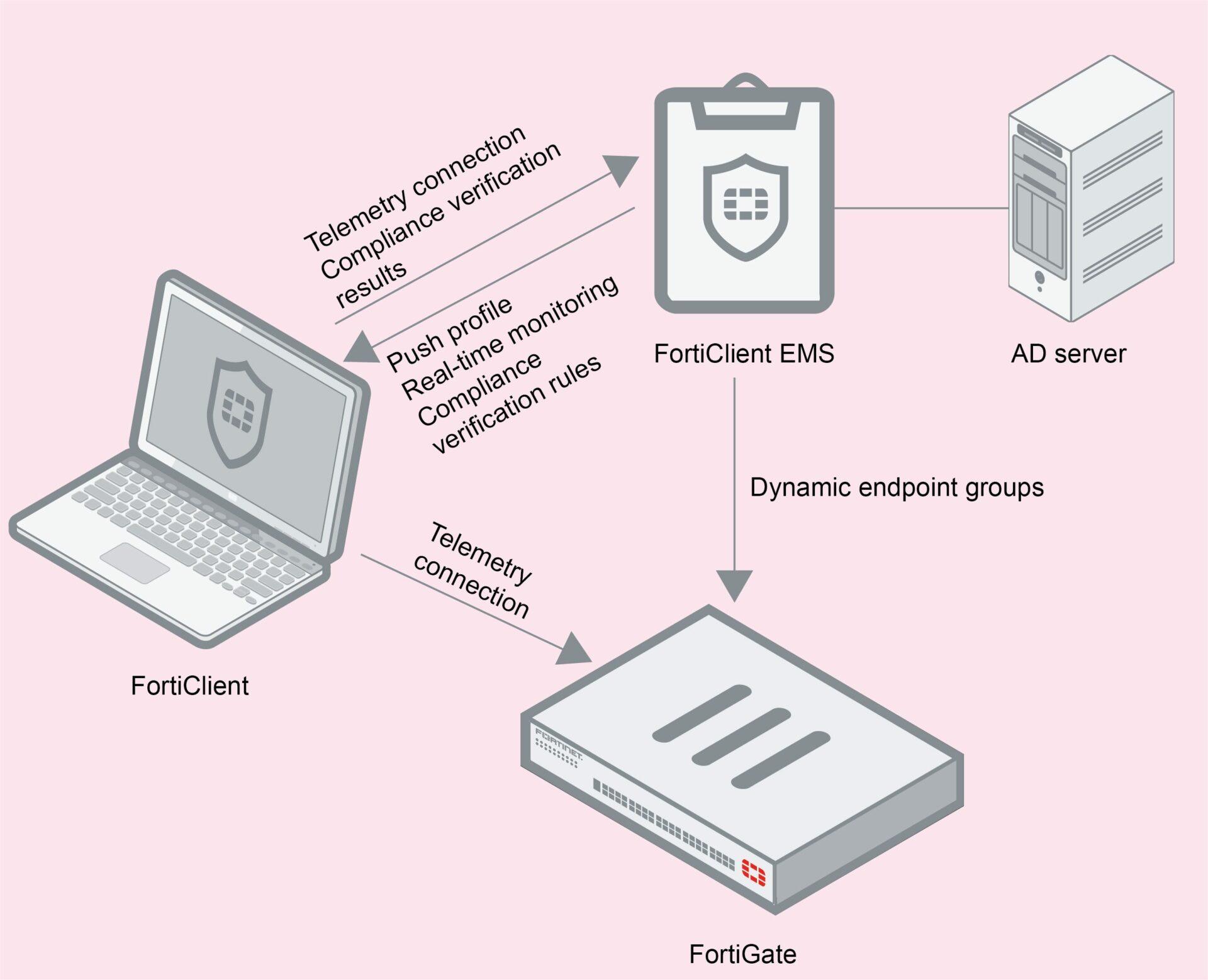

Una recente indagine di sicurezza ha scoperto che criminali informatici stanno sfruttando una grave vulnerabilità nei dispositivi FortiClient EMS di Fortinet. Questa vulnerabilità, nota come CVE-2023-48788, permette l’esecuzione di codice non autorizzato tramite SQL injection, minacciando la sicurezza delle reti aziendali globali.

Strategie e impatti dell’attacco

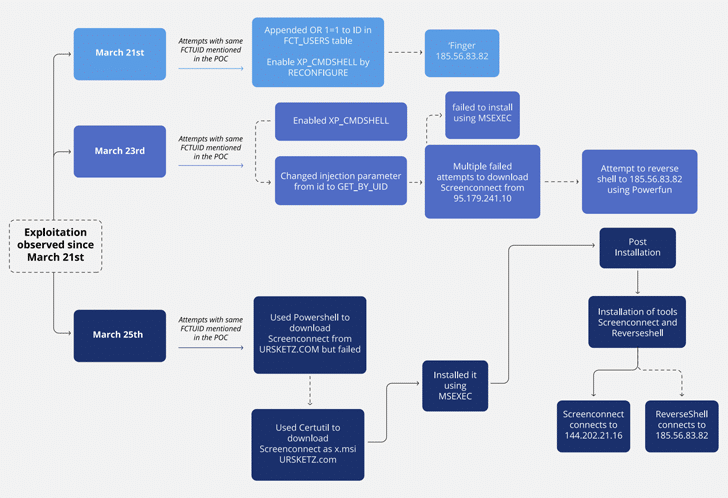

Dopo la pubblicazione di un exploit di concetto il 21 marzo 2024, è stato rilevato un attacco mirato a una compagnia mediatica, evidenziando la rapidità con cui gli aggressori possono sfruttare tali divulgazioni. Utilizzando il codice PowerShell, i malintenzionati hanno scaricato lo script Powerfun di Metasploit, cercando di stabilire una connessione inversa per un ulteriore controllo remoto, mostrando una sofisticata catena di attacco che include anche l’uso di ScreenConnect e Metasploit.

Nonostante i tentativi inizialmente falliti, marcato dall’uso di tecniche come certutil per scaricare ScreenConnect e installarlo tramite msiexec, l’adattabilità e la perseveranza degli aggressori sono chiaramente dimostrate. Questi attacchi non solo sottolineano l’importanza della risposta rapida alla divulgazione delle vulnerabilità ma anche il bisogno di monitoraggio continuo del traffico di rete.

La campagna Connect:fun, seguita da Forescout, indica una chiara componente manuale nell’esecuzione degli attacchi, contrastando l’idea di bot automatizzati e rivelando un approccio più mirato e ponderato verso specifici obiettivi aziendali con apparecchiature VPN vulnerabili.

La raccomandazione per le aziende è di applicare immediatamente le patch di sicurezza rilasciate da Fortinet, utilizzare firewall per applicazioni web (WAF) per bloccare richieste malevole e monitorare attentamente il traffico sospetto. Questo è essenziale per prevenire danni maggiori e proteggere le risorse aziendali critiche.