Sommario

Nell’era digitale moderna, le aziende operano su scala globale, scambiando informazioni, collaborando e conducendo transazioni finanziarie alla velocità della luce, tutto ciò attraverso le e-mail. Tuttavia, questa comodità ha aperto la strada ai cybercriminali per sfruttare le vulnerabilità umane e manipolare la fiducia intrinseca nelle comunicazioni digitali. Questo fenomeno ingannevole è noto come truffe di “Business Email Compromise (BEC)“, una minaccia che è diventata una preoccupazione critica per le organizzazioni di tutte le dimensioni.

Dettagli sulle truffe BEC

In queste truffe, gli aggressori impersonano figure chiave all’interno di un’organizzazione, come dirigenti o partner di fiducia, per ingannare i dipendenti affinché eseguano azioni che ritengono legittime. Queste azioni spesso coinvolgono il trasferimento di fondi, la rivelazione di informazioni sensibili o l’esecuzione di altre attività che possono portare a perdite finanziarie o violazioni dei dati. I truffatori utilizzano varie tecniche per manipolare la psicologia umana, sfruttando l’urgenza, l’autorità e la familiarità per garantire che le loro richieste fraudolente vengano eseguite senza sospetti.

Un tipo comune di truffa BEC è la cosiddetta “CEO Fraud”, dove i truffatori impersonano dirigenti di alto livello per richiedere trasferimenti urgenti di fondi sotto la copertura di affari confidenziali o emergenze impreviste, con fatture false che appaiono legittime, prendendo di mira i dipendenti responsabili dell’elaborazione dei pagamenti, dirottando così i fondi verso conti fraudolenti.

Recenti campagne BEC osservate

| Esempi di OGGETTO MAil |

| Re: Gala Premier Sponsorship for AEC Fund Re: Fw: Gala Premier Fw: Gala pledge for Eagle Lake Foundation Re: Latchman Fund Gala Pledge |

Negli ultimi giorni, Cluster25 ha osservato una campagna BEC che utilizza come esca la donazione per alcune fondazioni no-profit. In tutti i casi analizzati, l’e-mail di truffa viene consegnata ai dipendenti che lavorano nel team finanziario o contabile, con l’indirizzo e-mail del CEO come CC. L’attaccante chiede di effettuare una donazione piuttosto cospicua, tra 15.000 e 25.000 dollari, alla fondazione no-profit utilizzando l’account bancario specificato, che in realtà è controllato dall’attaccante.

Insights

Cluster25 ha fornito un esempio di un recente attacco BEC, riportando l’intero messaggio e-mail ricevuto dalla vittima. Per aumentare l’efficacia dell’attacco, l’attore malevolo ha creato un intera conversazione e-mail in cui è stata simulata una conversazione con l’amministratore delegato dell’azienda, dove ha accettato una richiesta di donazione. La vittima che riceve questo thread e-mail potrebbe pensare che il pagamento sia già stato approvato dal suo supervisore, quindi il bonifico può essere inviato senza chiedere una conferma.

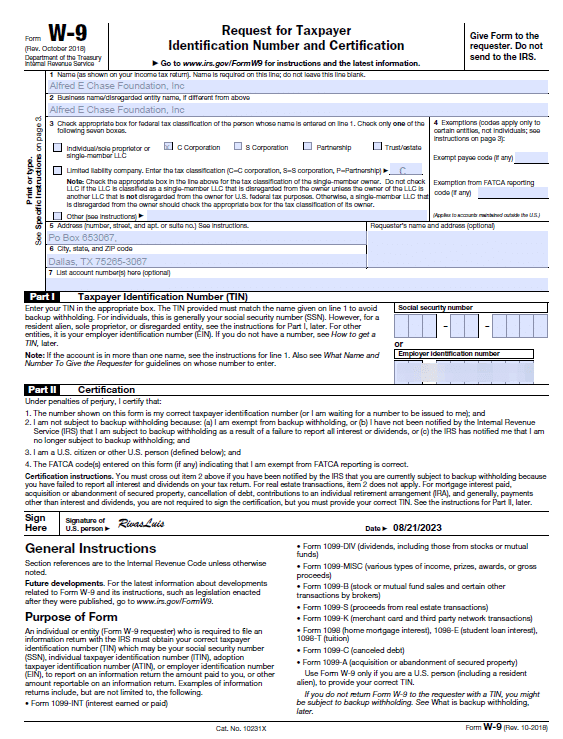

L’e-mail truffaldina contiene due file PDF. Il primo è “Request for Taxpayer Identification Number and Certification”, un documento contenente informazioni fiscali sulla fondazione che la vittima dovrebbe donare. Il documento viene utilizzato per legittimare la richiesta di denaro, aumentando così le probabilità di successo.

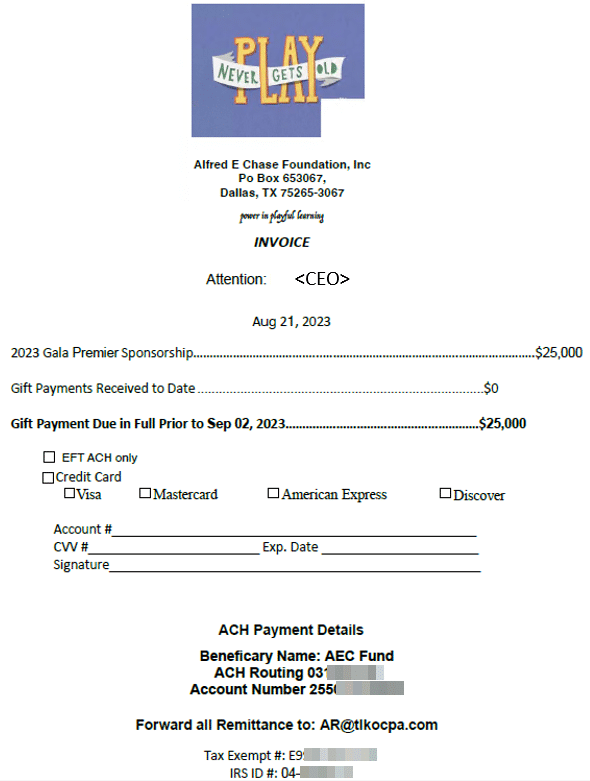

Il secondo file PDF è una sorta di fattura contenente l’importo che la vittima deve pagare, le coordinate bancarie per il bonifico e un modulo vuoto da compilare se l’utente preferisce utilizzare una carta di credito come metodo di pagamento.

Attenzione a questi siti e a queste mail

Si ripota la tabella degli indirizzi già scoperti da Cluster25 per essere parte della campagna, ma si raccomanda massima attenzione ad altri potenziali riferimenti web rischiosi e non ancora emersi.

| CATEGORY | TYPE | VALUE |

| MAIL-SERVER | SITO WEB | laskinchfinc.com |

| MAIL-SERVER | SITO WEB | eagleake.com |

| MAIL-SERVER | SITO WEB | latchmainc.com |

| MAIL-SERVER | SITO WEB | aechas.com |

| ATTACKER-EMAIL | INDIRIZZO EMAIL | [email protected] |

| ATTACKER-EMAIL | INDIRIZZO EMAIL | [email protected] |

| ATTACKER-EMAIL | INDIRIZZO EMAIL | [email protected] |

| ATTACKER-EMAIL | INDIRIZZO EMAIL | [email protected] |