Un gruppo hacker finora sconosciuto, denominato GambleForce, è stato identificato come responsabile di una serie di attacchi di iniezione SQL contro aziende, principalmente nella regione Asia-Pacifico (APAC), a partire da settembre 2023.

Cosa leggere

Tecniche efficaci e settori colpiti

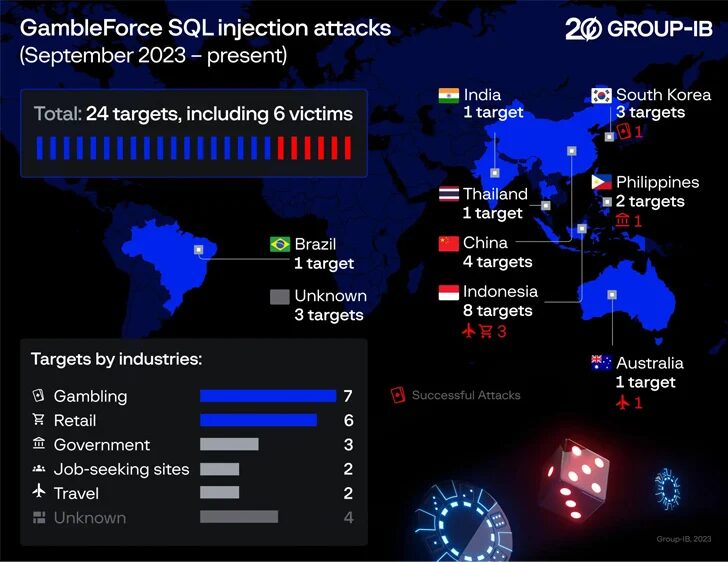

GambleForce utilizza tecniche di base ma molto efficaci, inclusi attacchi di iniezione SQL e l’exploit di sistemi di gestione dei contenuti di siti web vulnerabili, per rubare informazioni sensibili come credenziali utente. Secondo quanto riferito da Group-IB, con sede a Singapore, il gruppo ha preso di mira 24 organizzazioni nei settori del gioco d’azzardo, governativo, retail e viaggi in Australia, Brasile, Cina, India, Indonesia, Filippine, Corea del Sud e Thailandia, riuscendo in sei di questi attacchi.

Strumenti Open-Source e Cobalt Strike

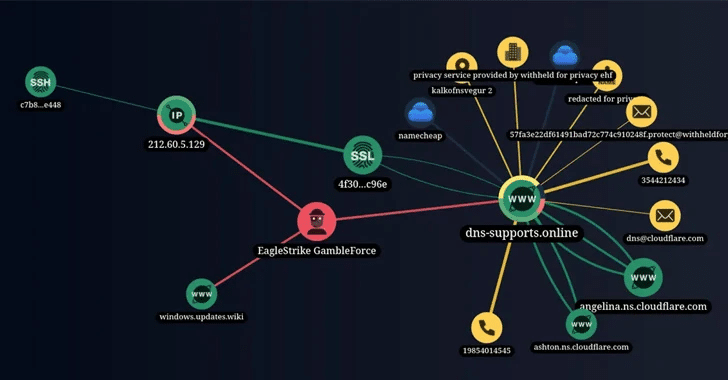

Il modus operandi di GambleForce si basa sull’uso esclusivo di strumenti open-source come dirsearch, sqlmap, tinyproxy e redis-rogue-getshell in diverse fasi degli attacchi, con l’obiettivo finale di esfiltrare informazioni sensibili dalle reti compromesse. Il gruppo utilizza anche il framework post-sfruttamento legittimo noto come Cobalt Strike, la cui versione trovata sulla loro infrastruttura di attacco utilizzava comandi in cinese, sebbene l’origine del gruppo non sia chiara.

Metodi di Attacco e Vulnerabilità Sfruttate

Le catene di attacco includono l’abuso di applicazioni pubbliche delle vittime, sfruttando iniezioni SQL e l’exploit della vulnerabilità CVE-2023-23752, un difetto di media gravità nel CMS Joomla, per ottenere accesso non autorizzato a un’azienda brasiliana.

Uso delle Informazioni Rubate e Azioni di Sicurezza

Non è attualmente noto come GambleForce utilizzi le informazioni rubate. Group-IB ha anche riferito di aver disattivato il server di comando e controllo (C2) dell’avversario e di aver notificato le vittime identificate.

Importanza della Sicurezza delle Applicazioni Web

Nikita Rostovcev, analista senior delle minacce presso Group-IB, sottolinea che le iniezioni web sono tra i vettori di attacco più vecchi e popolari. Pratiche di codifica insicure, impostazioni errate del database e software obsoleto creano un ambiente fertile per gli attacchi di iniezione SQL su applicazioni web.