Sommario

Nel 2025, il panorama della sicurezza informatica continua a evolversi con nuove minacce sofisticate che sfruttano tecniche sempre più ingegnose per compromettere dati e sistemi. Due recenti campagne malevole stanno attirando particolare attenzione: GitVenom, che utilizza repository GitHub fasulli per distribuire codice dannoso, e ACRStealer, un infostealer che sfrutta Google Docs e Steam per nascondere i propri server di comando e controllo (C2).

Mentre GitVenom prende di mira gli sviluppatori e i professionisti IT, inducendoli a eseguire codice compromesso nascosto in progetti apparentemente legittimi, ACRStealer si diffonde attraverso software piratati e strumenti illegali, colpendo utenti alla ricerca di crack e keygen. Entrambe le campagne dimostrano come gli attori delle minacce stiano utilizzando piattaforme legittime e servizi cloud per evitare i sistemi di rilevamento tradizionali.

GitVenom: repository GitHub contraffatti per infettare sviluppatori

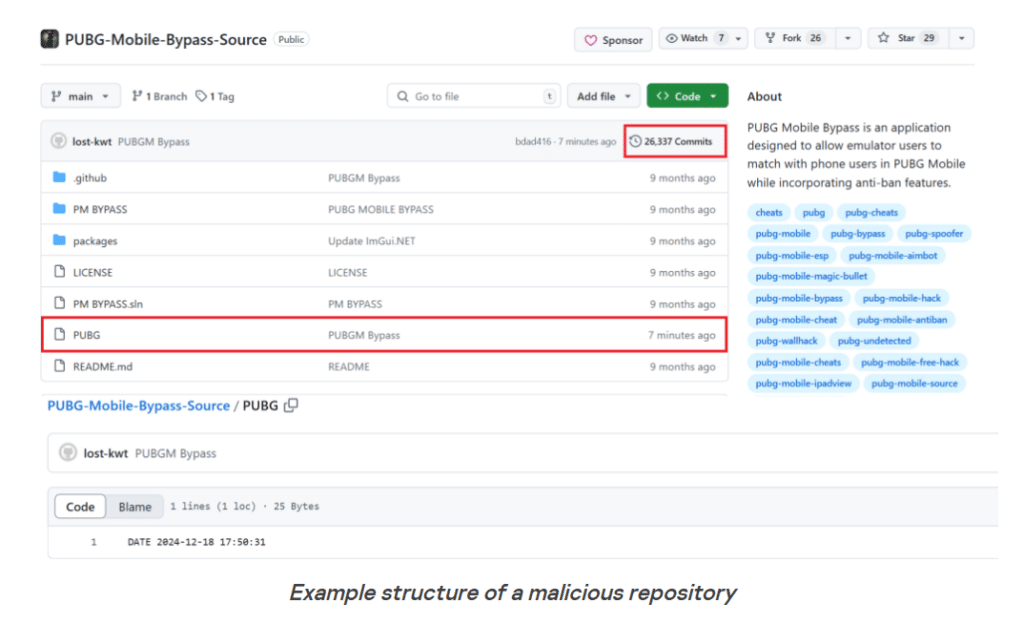

La campagna GitVenom, recentemente individuata dai ricercatori di Kaspersky, sfrutta GitHub come vettore di infezione, creando falsi progetti open-source che nascondono codice malevolo.

I repository infetti vengono presentati come strumenti utili per gli sviluppatori, includendo progetti come:

- Gestori di account social per bot automatizzati.

- Tool per criptovalute, spesso associati a wallet manager.

- Cheat per videogiochi, come quelli per Valorant e CS:GO.

Questi repository sembrano autentici grazie a descrizioni dettagliate, README.md professionali e una cronologia dei commit falsificata per aumentarne la credibilità. Tuttavia, una volta scaricato ed eseguito il codice contenuto in questi progetti, il malware si attiva silenziosamente, eseguendo diversi tipi di operazioni malevole.

Come funziona l’attacco GitVenom

All’interno dei repository infetti, il codice dannoso viene nascosto in modi diversi:

- Codice Python con righe di tabulazioni seguite da script malevoli.

- Dipendenze modificate che scaricano payload aggiuntivi.

- Falsi aggiornamenti software, in cui un eseguibile contenente malware viene camuffato come patch.

Una volta attivato, il malware può:

- Rubare credenziali di account salvate nei browser (Chrome, Edge, Firefox).

- Intercettare transazioni in criptovalute, modificando gli indirizzi nei clipboard.

- Installare trojan RAT come AsyncRAT e Quasar, fornendo agli attaccanti accesso remoto al dispositivo.

Le infezioni di GitVenom sono state segnalate in diversi paesi, con una concentrazione maggiore in Russia, Brasile e Turchia, dove gli sviluppatori open-source tendono a scaricare più frequentemente codice da repository GitHub senza verificarne l’autenticità.

Perché GitHub?

L’utilizzo di GitHub come vettore di infezione è particolarmente efficace perché:

- È una piattaforma affidabile, non facilmente bloccata dai firewall aziendali.

- Permette di diffondere codice malevolo senza sollevare sospetti.

- Consente agli attaccanti di aggiornare il malware rapidamente, modificando il repository in tempo reale.

ACRStealer: il malware che sfrutta Google Docs e Steam per rubare dati

Parallelamente alla campagna GitVenom, un’altra minaccia sta guadagnando terreno: ACRStealer, un infostealer progettato per sottrarre dati sensibili da dispositivi compromessi.

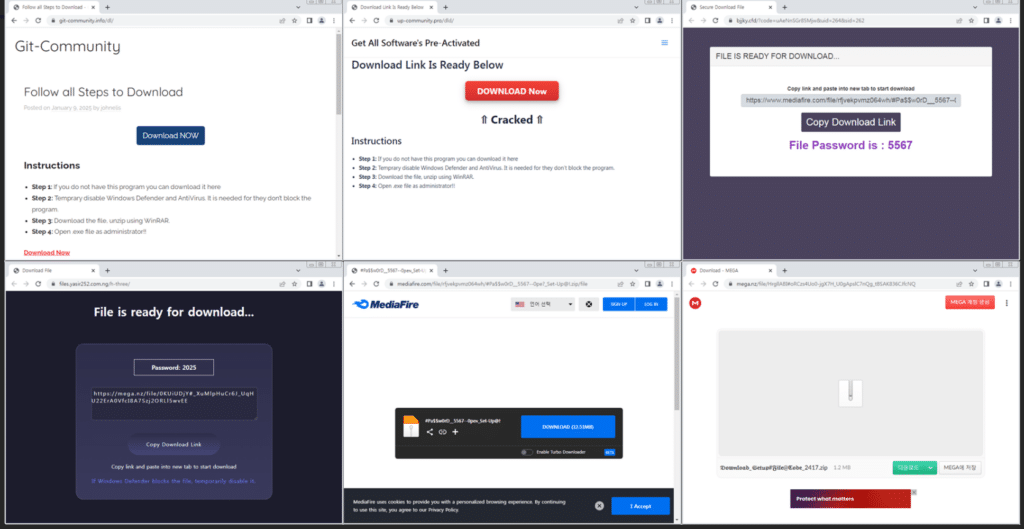

Secondo AhnLab, ACRStealer viene distribuito principalmente attraverso crack e keygen fasulli, spingendo gli utenti a scaricare software piratati infetti. Una volta installato, il malware contatta Google Docs, Steam e altri servizi online per ottenere l’indirizzo del proprio server di comando e controllo (C2), eludendo così il rilevamento.

Come funziona ACRStealer?

L’infezione avviene in più fasi:

- L’utente scarica un crack/keygen infetto da un sito non ufficiale.

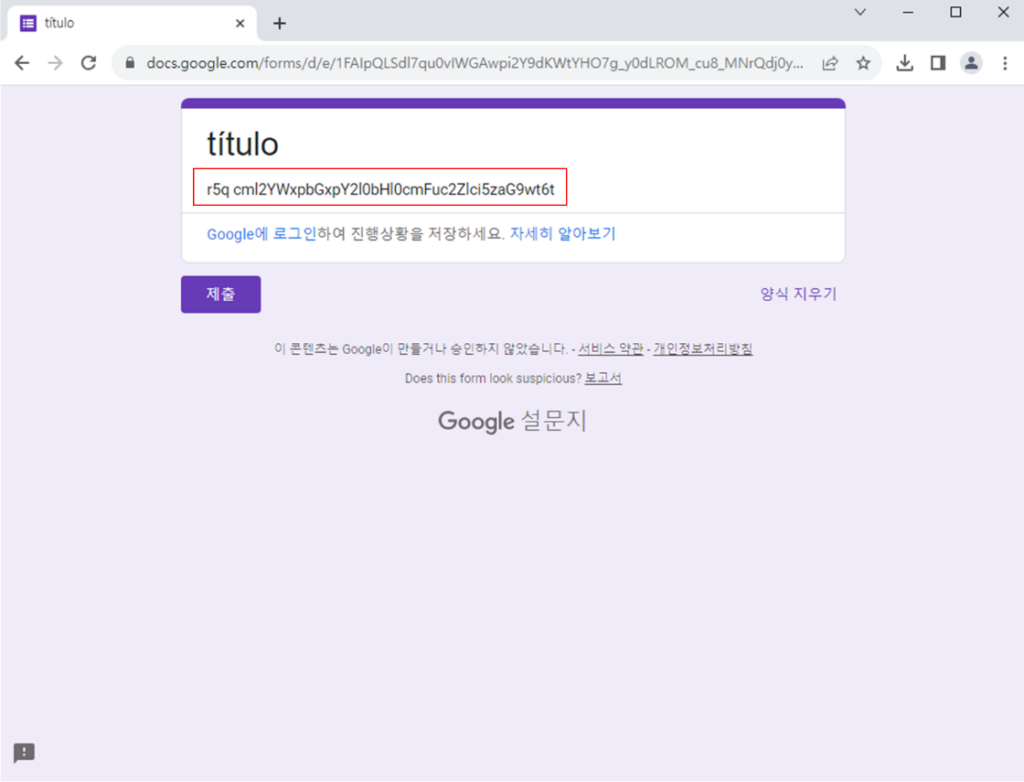

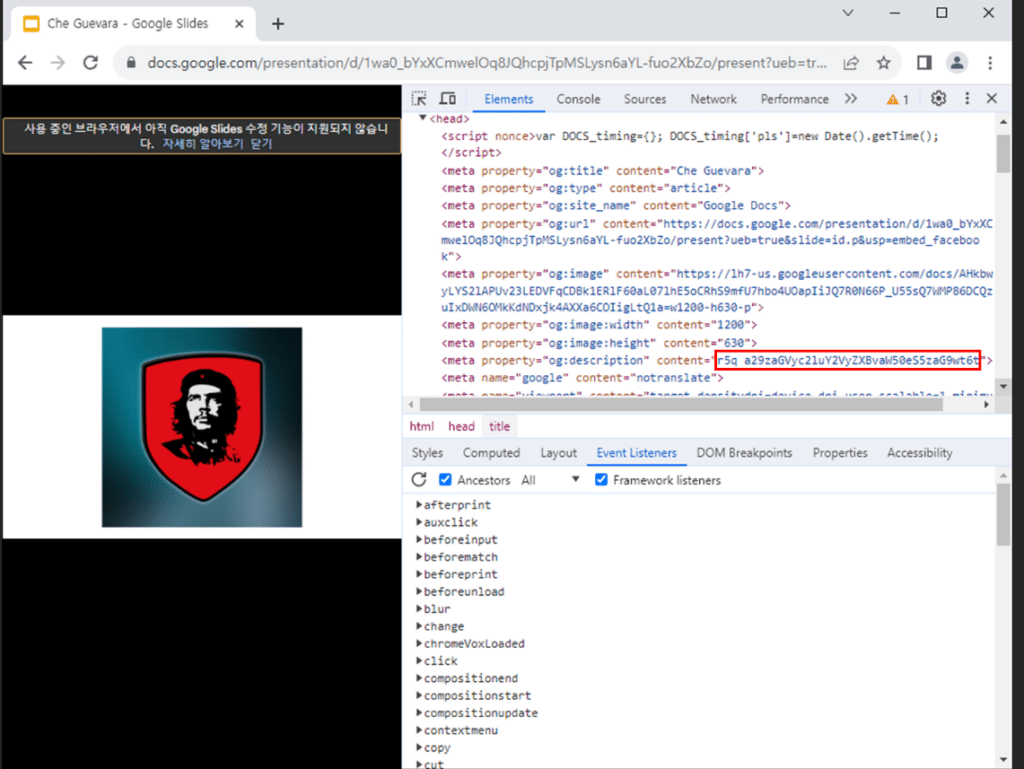

- Il malware si installa e cerca un documento Google Docs o un post Steam, contenente l’indirizzo del server C2 in formato Base64.

- Decodifica l’indirizzo e scarica configurazioni e payload aggiuntivi.

- Raccoglie dati sensibili, inclusi:

- Credenziali di account salvate nei browser.

- Portafogli di criptovalute come MetaMask e Binance.

- Dati di login per VPN, servizi email e software di gestione password.

- Informazioni sui programmi installati nel sistema.

- I dati rubati vengono inviati al server C2, da cui il malware riceve nuovi comandi.

ACRStealer è progettato per aggirare i sistemi di sicurezza tradizionali, cambiando frequentemente il metodo con cui nasconde il C2:

- In passato usava Steam, inserendo l’indirizzo nel campo “descrizione” di pagine di profili falsi.

- Ora utilizza Google Docs, nascondendo l’indirizzo del C2 nei campi meno visibili di documenti e presentazioni.

Questa tecnica, chiamata Dead Drop Resolver (DDR), rende estremamente difficile per gli antivirus e i firewall bloccare l’attacco, poiché le connessioni a servizi legittimi come Google Docs non vengono solitamente considerate sospette.

Evoluzione della minaccia

ACRStealer è stato osservato per la prima volta a giugno 2024, ma il numero di infezioni è aumentato drasticamente nel 2025. Gli attaccanti stanno migliorando il malware in diversi modi:

- Aggiunta di nuove piattaforme per nascondere il C2 (es. Telegram, Reddit).

- Maggiore capacità di persistenza, con modifiche ai registri di Windows per impedire la rimozione.

- Uso di tecniche anti-rilevamento avanzate, come la crittografia delle comunicazioni.

Le vittime di ACRStealer sono principalmente utenti che scaricano software piratati, ma negli ultimi mesi il malware è stato trovato anche in file di installazione modificati di programmi open-source popolari, aumentando il rischio di diffusione.

Come difendersi da GitVenom e ACRStealer

Misure di sicurezza per sviluppatori (GitVenom)

- Scaricare codice solo da repository verificati e controllare le recensioni della community.

- Ispezionare manualmente il codice prima di eseguirlo, evitando script che contengano tabulazioni sospette o codice offuscato.

- Utilizzare ambienti virtualizzati per testare codice sconosciuto, minimizzando il rischio di infezione.

- Monitorare le attività del sistema con strumenti come Process Monitor, per rilevare eseguibili sospetti.

Misure di sicurezza per utenti (ACRStealer)

- Non scaricare crack, keygen o software piratati, che sono i principali vettori di infezione.

- Evitare di inserire dati sensibili nei browser, utilizzando invece password manager affidabili.

- Abilitare l’autenticazione a due fattori (2FA) su tutti gli account critici.

- Bloccare connessioni a server sospetti, utilizzando firewall avanzati e strumenti di analisi del traffico di rete.

- Verificare la presenza di processi sospetti nel Task Manager, soprattutto se il PC diventa improvvisamente più lento.

L’evoluzione delle minacce informatiche: un nuovo fronte per la sicurezza digitale

L’emergere di campagne malevole come GitVenom e ACRStealer evidenzia una trasformazione significativa nelle strategie adottate dai cybercriminali. Un tempo, i malware venivano diffusi principalmente attraverso allegati email infetti o siti web compromessi. Oggi, gli attaccanti sfruttano piattaforme affidabili e servizi cloud legittimi per distribuire codice dannoso e comunicare con i propri server di comando e controllo.

Questa evoluzione complica enormemente il lavoro delle aziende di cybersecurity, poiché tecniche come l’uso di Google Docs come piattaforma di comunicazione per malware o l’impiego di GitHub per diffondere codice infetto permettono agli attaccanti di eludere i controlli tradizionali. Un firewall aziendale potrebbe bloccare un sito web sconosciuto che ospita malware, ma difficilmente impedirà a un dipendente di accedere a GitHub o di aprire un documento su Google Docs.

Il caso di GitVenom, in particolare, dimostra come gli sviluppatori possano essere bersagli altamente vulnerabili. La fiducia nella community open-source è da sempre uno dei pilastri dello sviluppo software moderno, ma la crescente sofisticazione degli attacchi rende necessario un approccio più prudente. Scaricare e integrare codice da repository GitHub è una prassi quotidiana per milioni di programmatori, ma questo comportamento, se non accompagnato da controlli adeguati, espone a rischi che vanno dalla compromissione dei sistemi aziendali al furto di dati sensibili.

Perché queste minacce sono così pericolose?

L’elemento che rende GitVenom e ACRStealer particolarmente insidiosi è la loro capacità di nascondersi in ambienti fidati. Gli attacchi informatici di un tempo venivano spesso identificati grazie a pattern ben riconoscibili: URL sospetti, file eseguibili insoliti o allegati email con estensioni pericolose. Oggi, i cybercriminali sanno che per avere successo devono camuffare i loro strumenti all’interno di ecosistemi digitali legittimi.

Nel caso di GitVenom, il codice infetto viene nascosto all’interno di progetti GitHub apparentemente legittimi, inducendo sviluppatori inconsapevoli a eseguire codice malevolo senza sospettare nulla. Nel caso di ACRStealer, invece, il malware riesce a sfuggire ai controlli antivirus sfruttando documenti Google Docs o post su Steam per nascondere le istruzioni che permettono all’infostealer di comunicare con il proprio server.

Questa tendenza rende sempre più difficile per le aziende e gli utenti individuare attività sospette, poiché il traffico generato da questi malware non appare anomalo a prima vista.

Un altro aspetto critico è la modularità di questi attacchi. GitVenom non si limita a un solo tipo di malware: una volta installato, può scaricare payload aggiuntivi a seconda degli obiettivi degli attaccanti. In altre parole, un utente potrebbe inizialmente eseguire uno script che sembra innocuo, ma che nel giro di pochi minuti scarica ed esegue un trojan RAT, uno stealer di credenziali o persino un ransomware.

L’impatto sulle aziende e sulle infrastrutture digitali

Se in passato le infezioni da malware erano spesso mirate a utenti privati, oggi i cybercriminali puntano sempre più alle aziende, sfruttando vulnerabilità nei processi di sviluppo software e nelle catene di fornitura digitali. GitVenom, ad esempio, rappresenta una minaccia concreta per qualsiasi azienda che utilizzi codice open-source nei propri progetti. Un repository GitHub infetto potrebbe finire all’interno di una libreria utilizzata in un’applicazione aziendale, causando danni enormi a cascata.

ACRStealer, invece, colpisce in modo più tradizionale, sottraendo credenziali e dati sensibili. Tuttavia, l’uso di tecniche avanzate di offuscamento e di evasione dei sistemi di sicurezza lo rende particolarmente pericoloso, specialmente per quelle aziende che permettono ai dipendenti di scaricare e installare software senza restrizioni.

Molti analisti di cybersecurity temono che questo tipo di attacchi possano essere solo l’inizio di una tendenza più ampia, in cui i malware sfruttano sempre più spesso infrastrutture cloud e servizi legittimi per propagarsi ed eludere i controlli.

Cosa possono fare le aziende per proteggersi?

La protezione contro minacce come GitVenom e ACRStealer richiede un approccio proattivo e multilivello. Affidarsi esclusivamente ad antivirus tradizionali non è più sufficiente, poiché molti di questi attacchi non si basano su metodi di infezione classici, ma sfruttano vulnerabilità nei comportamenti umani e nei processi aziendali.

Le aziende devono adottare misure più avanzate, come:

- Controlli più rigorosi sui repository GitHub utilizzati nei progetti interni, con una verifica approfondita del codice prima della sua implementazione.

- Monitoraggio continuo del traffico di rete, per identificare comportamenti sospetti come connessioni frequenti a Google Docs o Steam da processi in background.

- Sensibilizzazione del personale, soprattutto sviluppatori e team IT, sui rischi legati al download di codice da fonti non verificate.

- Restrizioni più severe sull’installazione di software di terze parti, specialmente in ambienti aziendali.

- Utilizzo di strumenti di threat intelligence, per individuare indicatori di compromissione (IoC) relativi a queste minacce.

Per gli utenti privati, invece, il consiglio più importante è evitare di scaricare software piratato o di eseguire codice senza verificarne la fonte. La maggior parte delle infezioni da ACRStealer avviene perché gli utenti cercano crack e keygen per software commerciali.

Il futuro delle minacce informatiche: una battaglia sempre più complessa

Questi attacchi dimostrano che il confine tra piattaforme affidabili e minacce informatiche sta diventando sempre più labile. Fino a pochi anni fa, GitHub e Google Docs erano considerati strumenti sicuri, difficilmente associabili alla diffusione di malware. Oggi, i criminali informatici hanno trovato modi per sfruttare queste piattaforme come vettori di attacco, dimostrando ancora una volta che la sicurezza informatica è un gioco in continua evoluzione.

Gli esperti concordano sul fatto che il futuro della cybersecurity sarà sempre più legato all’analisi comportamentale e all’intelligenza artificiale, strumenti necessari per identificare pattern di attacco che non possono essere rilevati dai metodi tradizionali.

Nel frattempo, la responsabilità ricade su aziende e utenti: essere consapevoli dei rischi e adottare misure di protezione adeguate è l’unico modo per evitare di cadere vittima di campagne sempre più sofisticate come GitVenom e ACRStealer.