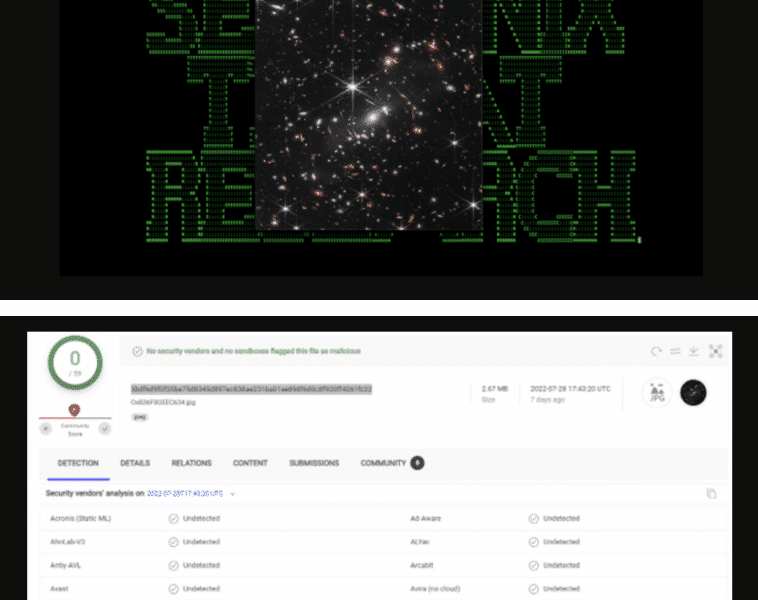

Secondo la società di cybersicurezza Securonix, che ha ottenuto un campione del programma, l’immagine carica di malware non viene attualmente rilevata dai programmi antivirus.

L’hacker sta prendendo di mira le vittime attraverso e-mail di phishing contenenti un documento Office dannoso, progettato per scaricare automaticamente il malware sul PC della vittima. Durante il processo, Securonix ha notato che il software include un’immagine scattata dal James Webb Space Telescope.

L’immagine in sé è un file jpg e assomiglia alla foto iconica di una regione dello spazio chiamata SMACS 0723, che il telescopio spaziale ha catturato all’inizio di quest’anno. Ma secondo Securonix, il file contiene un codice informatico nascosto, che può essere visualizzato quando l’immagine viene ispezionata con un editor di testo. “L’immagine contiene codice Base64 dannoso mascherato da un certificato incluso. Al momento della pubblicazione, questo particolare file non è stato rilevato da tutti i fornitori di antivirus secondo VirusTotal”, ha scritto Securonix in un post sul blog.

Il codice informatico nascosto funge essenzialmente da elemento chiave per il programma malware principale. In particolare, l’attacco decodifica il codice informatico dal file immagine in un programma Windows a 64 bit chiamato msdllupdate.exe, che può essere eseguito sul sistema Windows. Securonix ha analizzato il programma malware e ha scoperto che cercherà di mantenere la persistenza su un computer Windows impiantando un programma binario “nella chiave Run del registro di Windows”. Questo costringerà il computer a lanciare il malware a ogni avvio del sistema. Il malware è inoltre progettato per ricevere ordini e comunicare con il server di comando e controllo dell’hacker. Pertanto, l’attacco può aprire la strada a un criminale informatico per spiare o prendere il controllo remoto di un sistema infetto.