Sicurezza Informatica

Lazarus punta ingegneri blockchain di un exchange

Tempo di lettura: 2 minuti. Hacker nordcoreani mirano a ingegneri blockchain tramite Discord con un malware macOS, KANDYKORN, collegato al noto Gruppo Lazarus

Un APT collegato a Lazarus della Repubblica Democratica Popolare di Corea (DPRK) sono stati scoperti mentre prendevano di mira gli ingegneri blockchain di una piattaforma di scambio di criptovalute non nominata tramite Discord con un nuovo malware macOS chiamato KANDYKORN.

Dettagli sull’attacco e collegamenti con il Gruppo Lazarus

Elastic Security Labs ha rilevato che l’attività, risalente ad aprile 2023, mostra sovrapposizioni con il noto collettivo avversario Lazarus Group. Gli attori delle minacce hanno attirato gli ingegneri blockchain con un’applicazione Python per ottenere l’accesso iniziale all’ambiente. Questa intrusione ha coinvolto diverse fasi complesse che utilizzavano tecniche di evasione della difesa.

Non è la prima volta che il Gruppo Lazarus utilizza malware macOS nei suoi attacchi. In precedenza, l’attore delle minacce aveva distribuito un’applicazione PDF compromessa che culminava nel dispiegamento di RustBucket, un backdoor basato su AppleScript.

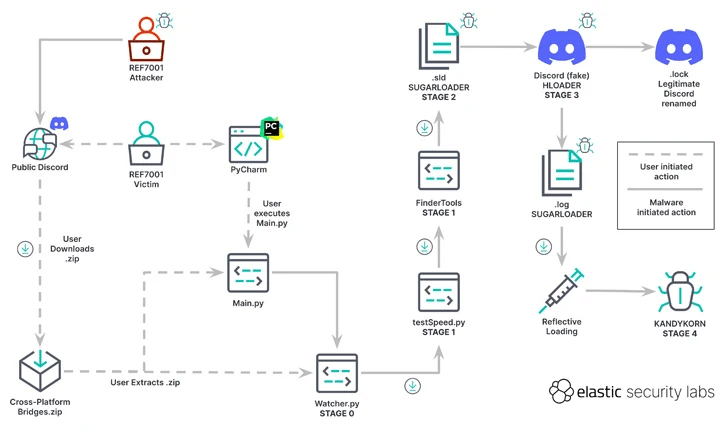

Tecniche di ingegneria sociale e funzionalità di KANDYKORN

Ciò che rende distintiva la nuova campagna è l’impersonificazione degli ingegneri blockchain in un server Discord pubblico, utilizzando trucchi di ingegneria sociale per indurre le vittime a scaricare ed eseguire un archivio ZIP contenente codice malevolo. Le vittime credevano di installare un “arbitrage bot”, ma in realtà la catena di attacco ha aperto la strada alla consegna di KANDYKORN attraverso un processo in cinque fasi.

KANDYKORN è un impianto avanzato con varie capacità per monitorare, interagire ed evitare il rilevamento. Utilizza il caricamento riflessivo, una forma di esecuzione diretta nella memoria che potrebbe eludere i rilevamenti.

Obiettivi e scoperte correlate

Il DPRK, attraverso unità come il LAZARUS GROUP, continua a prendere di mira le aziende dell’industria delle criptovalute con l’obiettivo di rubare criptovalute per eludere le sanzioni internazionali. La rivelazione arriva mentre il team di analisi delle minacce S2W ha scoperto una variante aggiornata di uno spyware Android chiamato FastViewer, utilizzato da un cluster di minacce nordcoreano chiamato Kimsuky, un gruppo di hacking collegato al Gruppo Lazarus.

Sicurezza Informatica

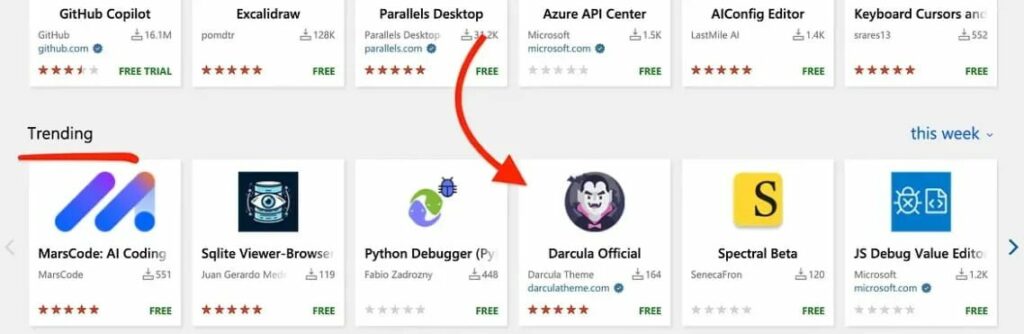

Malicious VSCode Extensions con milioni di installazioni scoperte

Tempo di lettura: 2 minuti. Scoperte estensioni malevole nel VSCode Marketplace con milioni di installazioni, esponendo numerose organizzazioni a rischi di sicurezza.

Un gruppo di ricercatori israeliani ha recentemente scoperto estensioni malevole nel Microsoft Visual Studio Code (VSCode) Marketplace, con milioni di installazioni. Queste estensioni contenevano codice pericoloso, esponendo numerose organizzazioni a potenziali attacchi.

Visual Studio Code è un editor di codice sorgente sviluppato da Microsoft, ampiamente utilizzato dai programmatori professionisti. Il marketplace delle estensioni di VSCode offre una vasta gamma di add-on per estendere le funzionalità dell’applicazione e personalizzarla ulteriormente. Tuttavia, questo mercato ha mostrato significative lacune di sicurezza, permettendo la pubblicazione di estensioni e publisher falsi, nonché il furto di token di autenticazione degli sviluppatori.

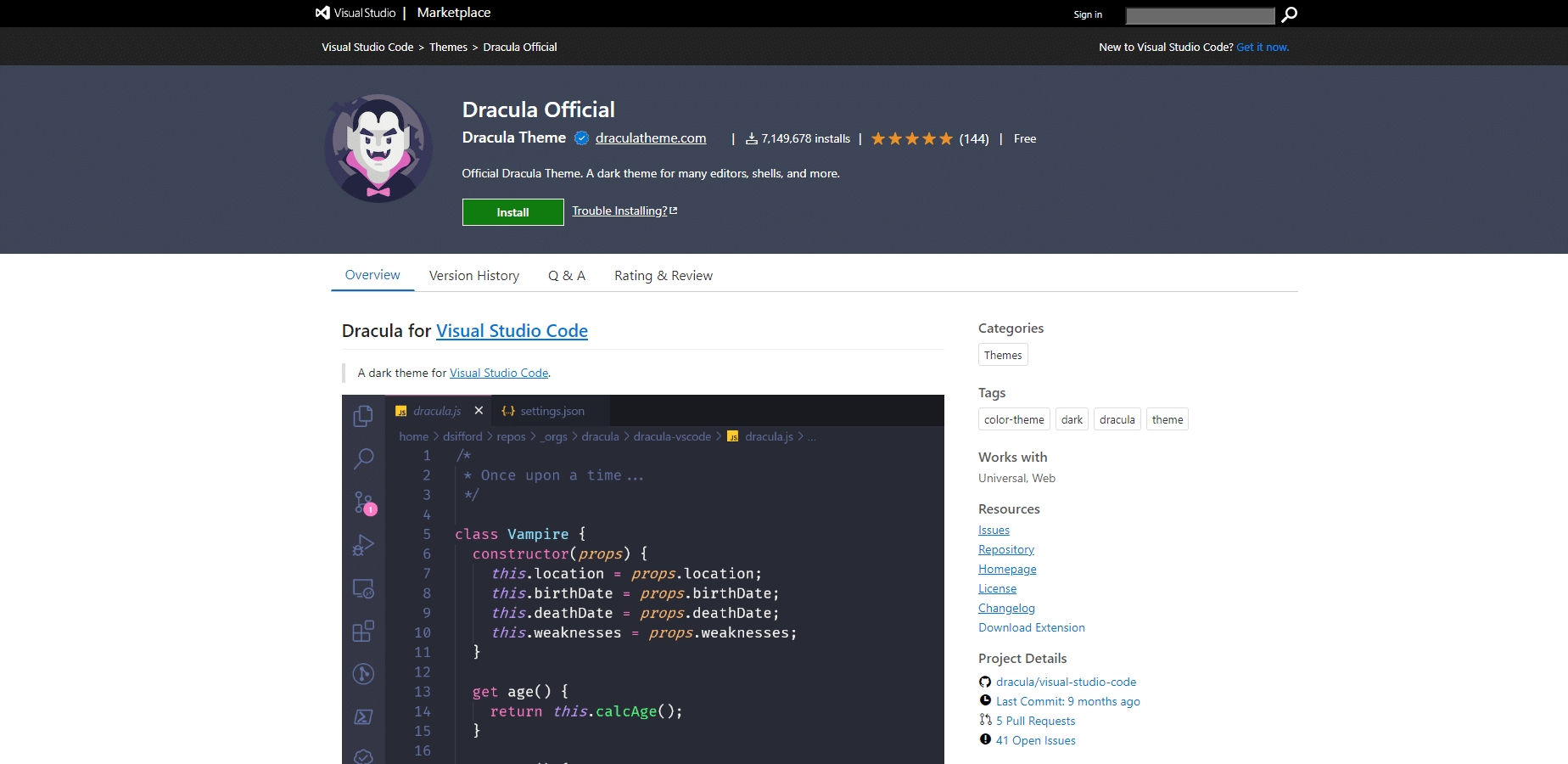

Typosquatting e Estensioni Malevole

I ricercatori Amit Assaraf, Itay Kruk e Idan Dardikman hanno condotto un esperimento creando un’estensione che imitava il popolare tema ‘Dracula Official‘, chiamandola ‘Darcula’. Questa estensione conteneva codice aggiuntivo che raccoglieva informazioni sul sistema dell’utente, come nome host, numero di estensioni installate, nome del dominio del dispositivo e piattaforma del sistema operativo, inviandole a un server remoto tramite una richiesta HTTPS POST.

Questa estensione fittizia è stata rapidamente installata da numerosi obiettivi di alto valore, tra cui una società quotata in borsa con una capitalizzazione di mercato di 483 miliardi di dollari, importanti aziende di sicurezza e una rete nazionale di giustizia. Fortunatamente, l’esperimento non aveva intenti malevoli e i ricercatori hanno raccolto solo informazioni identificative, includendo una divulgazione nel file Read Me dell’estensione.

Analisi del Mercato delle Estensioni di VSCode

Dopo il successo dell’esperimento, i ricercatori hanno approfondito l’analisi del marketplace delle estensioni di VSCode, utilizzando uno strumento personalizzato chiamato ‘ExtensionTotal’. Questo strumento ha permesso di individuare e analizzare estensioni sospette, rivelando:

- 1.283 estensioni con codice malevolo conosciuto (229 milioni di installazioni)

- 8.161 estensioni comunicanti con indirizzi IP hardcoded

- 1.452 estensioni che eseguono eseguibili sconosciuti

- 2.304 estensioni che utilizzano il repository GitHub di un altro publisher, indicando un possibile copia-incolla

Questi numeri evidenziano un serio problema di sicurezza, con molte estensioni che rappresentano un rischio significativo per le organizzazioni. Microsoft è stata informata di tutte le estensioni malevole individuate, ma la maggior parte di queste è ancora disponibile per il download.

I ricercatori hanno intenzione di rilasciare lo strumento ‘ExtensionTotal’ la prossima settimana, offrendo una risorsa gratuita per aiutare gli sviluppatori a eseguire scansioni dei loro ambienti per potenziali minacce.

Questa scoperta mette in evidenza la necessità di maggiori controlli di sicurezza e di meccanismi di revisione del codice nel VSCode Marketplace. Le estensioni malevole rappresentano un vettore di attacco esposto e abusato, con un impatto elevato e un rischio significativo per le organizzazioni. La comunità della sicurezza deve prestare maggiore attenzione a questo problema per proteggere gli sviluppatori e le loro organizzazioni da potenziali minacce.

Sicurezza Informatica

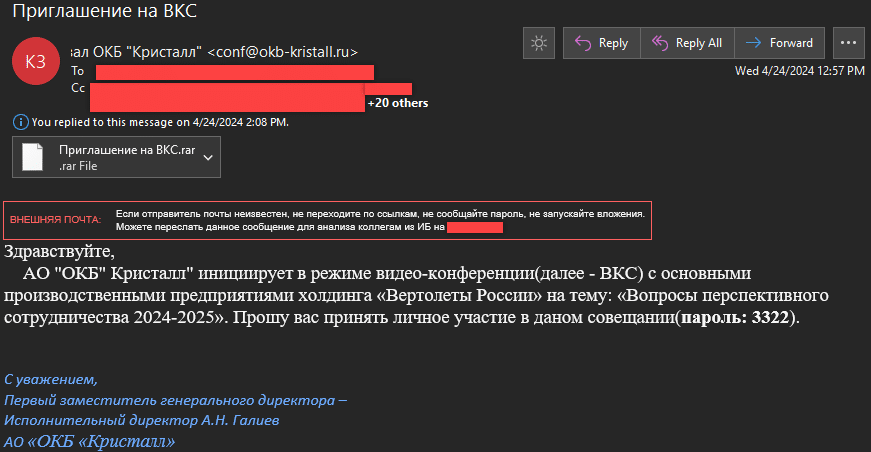

Sticky Werewolf: attacchi informatici nel settore dell’aviazione

Tempo di lettura: 3 minuti. Sticky Werewolf è un gruppo di cyber criminali che utilizza tecniche di phishing sofisticate per attacchi mirati nel settore dell’aviazione.

Sticky Werewolf è un gruppo di cyber criminali attivo da aprile 2023, noto per attacchi mirati a organizzazioni pubbliche in Russia e Bielorussia. Recentemente, le loro attività si sono estese a settori come quello farmaceutico e della ricerca microbiologica. In particolare, hanno preso di mira l’industria dell’aviazione con tecniche di phishing sofisticate.

Sticky Werewolf ha utilizzato e-mail fraudolente, apparentemente inviate dal Primo Vice Direttore Generale di AO OKB Kristall, un’azienda di Mosca coinvolta nella produzione e manutenzione di aerei e veicoli spaziali. Le e-mail contenevano archivi con file LNK dannosi, progettati per eseguire script malevoli e installare malware.

Tecniche di Attacco

Inizialmente, Sticky Werewolf utilizzava e-mail di phishing con link a file dannosi. Tuttavia, la loro ultima campagna prevede l’invio di archivi con file LNK. Quando l’utente estrae l’archivio e apre uno dei file LNK, viene eseguito un comando che avvia uno script batch, il quale a sua volta lancia uno script AutoIt per iniettare il payload finale.

Queste e-mail di phishing sono progettate per sembrare inviti legittimi a conferenze video, includendo un PDF di copertura e file LNK mascherati da documenti DOCX. Una volta cliccati, i file LNK eseguono comandi che installano il malware sul sistema della vittima, sfruttando server WebDAV per ospitare gli eseguibili dannosi.

Analisi Tecnica

Le e-mail di phishing contengono un archivio con tre file: un PDF di copertura e due file LNK. Il PDF invita a una conferenza organizzata da AO OKB Kristall, mentre i file LNK sono progettati per eseguire comandi dannosi. Uno dei file LNK aggiunge una voce di registro per garantire la persistenza del malware, mentre l’altro esegue un file su un server remoto.

Il malware utilizzato da Sticky Werewolf include il loader CypherIT, un archivio autoestraente NSIS che estrae file nella directory INetCache e avvia uno script batch. Lo script batch esegue operazioni come il ritardo dell’esecuzione, la modifica dei nomi dei file e l’esecuzione di uno script AutoIt obfuscato.

Lo script AutoIt ha diverse capacità, tra cui anti-analisi, anti-emulazione, persistenza e decryption. Verifica la presenza di artefatti di emulazione e sicurezza, sostituisce la sezione .text di ntdll.dll per rimuovere i hook, e utilizza la crittografia RC4 per decriptare il payload finale.

Payload e Conseguenze

Il payload iniettato solitamente include RAT (Remote Access Trojan) o stealer, come Rhadamanthys Stealer e Ozone RAT. Questi malware facilitano attività di spionaggio e esfiltrazione di dati. Sebbene non ci siano prove definitive sull’origine nazionale del gruppo Sticky Werewolf, il contesto geopolitico suggerisce possibili legami con un gruppo di cyber spionaggio pro-ucraino o attivisti, ma questa attribuzione rimane incerta.

Morphisec è in grado di prevenire attacchi come quelli di Sticky Werewolf, bloccando preventivamente gli attacchi alla memoria e alle applicazioni.

Sicurezza Informatica

Rilascio di Giugno 2024 di CachyOS: Novità e Miglioramenti

Tempo di lettura: 2 minuti. Novità nel rilascio di giugno 2024 di CachyOS, inclusi il supporto per MacBook T2, miglioramenti per NVIDIA, e l’Edizione Handheld stabile

CachyOS ha annunciato il suo settimo rilascio dell’anno, introducendo numerose modifiche significative. Questa versione offre miglioramenti per il supporto hardware, nuove funzionalità e correzioni di bug, continuando a migliorare l’esperienza utente.

Novità Principali

Supporto per MacBook T2

Il rilascio di giugno include ora il supporto per il MacBook T2. La configurazione necessaria per i pacchetti richiesti viene eseguita tramite il rilevamento hardware. Tuttavia, il Wi-Fi e il Bluetooth non funzionano immediatamente a causa del firmware proprietario di Apple. Gli utenti possono trovare le istruzioni per ottenere Wi-Fi e Bluetooth funzionanti qui.

Script “cachy-chroot”

Il nuovo ISO include uno script chiamato “cachy-chroot”, che guida l’utente attraverso il processo di chroot e il montaggio corretto delle partizioni. Lo script rileva correttamente i sottovolumi per BTRFS e guida l’utente mostrando quali sottovolumi esistono. Inoltre, l’ISO utilizza ora il hook del microcode mkinitcpio e il supporto copytoram, migliorando l’esperienza generale durante l’avvio nell’ISO.

Miglioramenti per le Schede NVIDIA

Sono stati abilitati i servizi per garantire un corretto funzionamento del sonno come impostazione predefinita e le impostazioni NVReg necessarie sono state abilitate di default. Questo risolve principalmente la corruzione grafica durante l’uso del sonno su Wayland. Inoltre, è stato introdotto il Driver 555, che supporta la sincronizzazione esplicita, migliorando notevolmente l’esperienza su Wayland per gli utenti con schede NVIDIA supportate.

Modifiche ai File System e Firewall

Il file system predefinito è stato cambiato in BTRFS, ma gli utenti possono ancora selezionare e configurare XFS e altri file system. Firewalld è stato sostituito con ufw per fornire un’esperienza più semplice nella configurazione del firewall e nell’apertura delle porte.

Edizione Handheld di CachyOS

L’Edizione Handheld di CachyOS è ora considerata stabile, con numerosi aggiustamenti per migliorare il rilevamento hardware e la configurazione del sistema. È testata su Steam Deck, Legion Go, e Rog Ally, con supporto potenziale per dispositivi Ayaneo. Gli aggiornamenti includono il tema Vapor di KDE, un file system BTRFS predefinito, e un kernel linux-cachyos-deckify.

Changelog Completo

Nuove Funzionalità

- Introduzione del rilevamento hardware per dispositivi portatili.

- Supporto per MacBook T2.

- Aggiunta di uno script per chroot.

- Switch ai Microcode Hooks.

- Abilitazione del supporto copytoram.

- Utilizzo di ufw al posto di firewalld.

- Aggiornamenti di pacchetti: linux-cachyos 6.9.3, mesa 24.1.1, xwayland 24.1, NVIDIA 555.52.04, Plasma 6.0.5.

Correzioni di Bug

- Abilitazione dell’emergenza per umount in Calamares.

- Correzione dei controlli multimediali in Qtile.

- Abilitazione dei servizi richiesti per il sonno su Wayland per NVIDIA.

- Rimozione di b43-fwcutter dall’installazione netinstall.

- Sostituzione di hyprland-git con hyprland.

- Rimozione di linux-cachyos-lts per evitare problemi con i moduli mancanti.

Conclusione

CachyOS continua a migliorare e a espandere il supporto hardware e le funzionalità con ogni rilascio. L’introduzione del supporto per MacBook T2 e le ottimizzazioni per le schede NVIDIA, insieme ai miglioramenti generali e alle correzioni di bug, rendono questa versione un significativo passo avanti per gli utenti di CachyOS.

Robotica1 settimana fa

Robotica1 settimana faDue Fotocamere e AI: sistema innovativo per la sicurezza in Auto

Economia1 settimana fa

Economia1 settimana faAnche Temu diventa VLOP e affronta regole più rigide in europa

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faL’Astroturfing Politico su LinkedIn: la denuncia di Pasquale Aiello

L'Altra Bolla7 giorni fa

L'Altra Bolla7 giorni faX diventa un sito per adulti e sfida OnlyFans

Economia6 giorni fa

Economia6 giorni faMicrosoft accusata di violazione della privacy dei bambini: scarica la colpa sulle scuole

Economia7 giorni fa

Economia7 giorni faPrimo trimestre 2024: Samsung è il più venduto in 38 Paesi

Economia6 giorni fa

Economia6 giorni faApple: fabbriche di Chip a Taiwan a rischio per le esercitazioni Militari Cinesi

Robotica6 giorni fa

Robotica6 giorni faPoCo: nuova tecnica per robot multiuso più efficaci