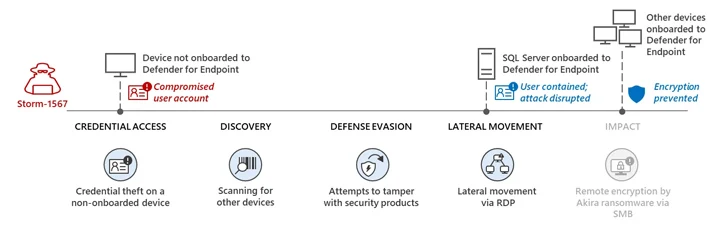

Microsoft ha dichiarato mercoledì che una funzione di contenimento utente in Microsoft Defender per Endpoint ha aiutato a sventare un “tentativo di crittografia remota su larga scala” effettuato dagli attori del ransomware Akira, mirato a un’organizzazione industriale sconosciuta all’inizio di giugno 2023. Il team di intelligence sulle minacce del colosso tecnologico sta monitorando l’operatore con il nome di Storm-1567.

L’attacco ha sfruttato dispositivi che non erano integrati in Microsoft Defender per Endpoint come tattica di evasione della difesa. Allo stesso tempo, ha condotto una serie di attività di ricognizione e movimento laterale prima di crittografare i dispositivi utilizzando un account utente compromesso. Tuttavia, la nuova capacità di interruzione automatica dell’attacco ha fatto sì che gli account violati fossero impediti di “accedere ai terminali e ad altre risorse nella rete”, limitando la capacità degli aggressori di muoversi lateralmente, indipendentemente dallo stato dell’account nell’Active Directory o dal livello di privilegio.

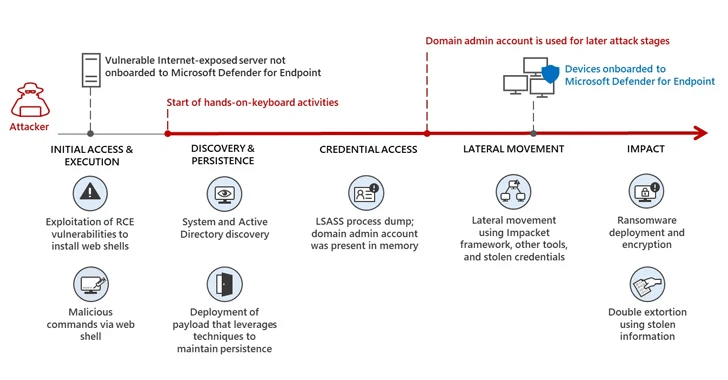

In altre parole, l’idea è quella di interrompere tutte le comunicazioni in entrata e in uscita e di proibire agli attacchi operati da esseri umani di accedere ad altri dispositivi nella rete. Redmond ha anche dichiarato che la sua piattaforma di sicurezza per endpoint aziendali ha interrotto i tentativi di movimento laterale contro un laboratorio di ricerca medica nell’agosto 2023, in cui l’avversario ha reimpostato la password per un account amministratore di dominio predefinito per azioni successive.

“Account utente altamente privilegiati sono indiscutibilmente le risorse più importanti per gli aggressori”, ha affermato Microsoft. “Gli account compromessi a livello di amministratore di dominio in ambienti che utilizzano soluzioni tradizionali forniscono agli aggressori l’accesso all’Active Directory e potrebbero eludere i meccanismi di sicurezza tradizionali”. “Identificare e contenere questi account utente compromessi, quindi, impedisce agli attacchi di progredire, anche se gli aggressori ottengono un accesso iniziale”.