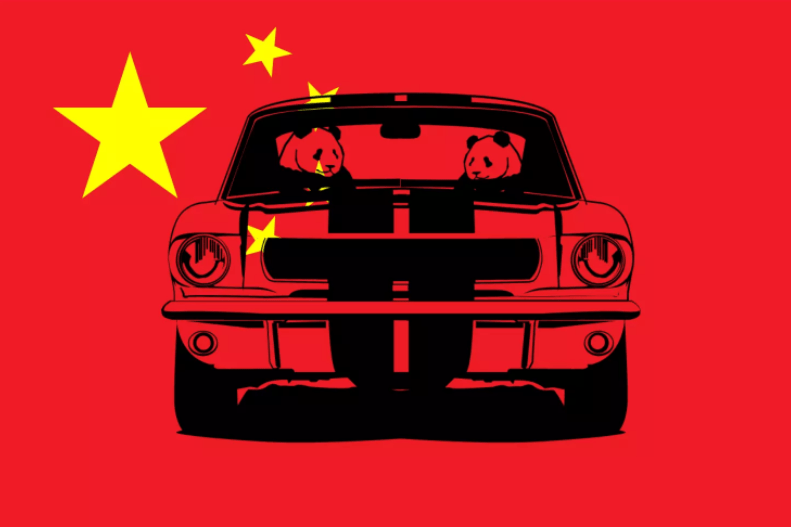

Il gruppo di hacking nazionale legato alla Cina, noto come Mustang Panda, sta utilizzando esche legate alla guerra russo-ucraina in corso per attaccare entità in Europa e nell’Asia-Pacifico. Questo secondo il BlackBerry Research and Intelligence Team, che ha analizzato un file di archivio RAR intitolato “Political Guidance for the new EU approach towards Russia.rar”. Alcuni dei Paesi presi di mira includono Vietnam, India, Pakistan, Kenya, Turchia, Italia e Brasile. Mustang Panda è un prolifico gruppo di cyberspionaggio cinese, rintracciato anche con i nomi Bronze President, Earth Preta, HoneyMyte, RedDelta e Red Lich. Si ritiene che sia attivo almeno da luglio 2018, secondo il profilo di minaccia di Secureworks, anche se le indicazioni sono che l’attore delle minacce abbia preso di mira entità in tutto il mondo già dal 2012. È noto che Mustang Panda si basa sull’invio di allegati armati tramite e-mail di phishing per ottenere l’infezione iniziale, con le intrusioni che alla fine portano alla distribuzione del trojan di accesso remoto PlugX.

Tuttavia, i recenti attacchi di spear-phishing intrapresi dal gruppo e rivolti ai settori governativo, dell’istruzione e della ricerca nella regione Asia-Pacifico hanno coinvolto backdoor personalizzate come PUBLOAD, TONEINS e TONESHELL, suggerendo un’espansione del suo arsenale di malware. Le ultime scoperte di BlackBerry mostrano che il processo di infezione principale è rimasto più o meno lo stesso, anche se Mustang Panda continua a utilizzare gli eventi geopolitici a proprio vantaggio, facendo eco a precedenti rapporti di Google e Proofpoint. All’interno dell’archivio decoy si trova un collegamento a un file Microsoft Word, che sfrutta il side-loading di DLL – una tecnica impiegata anche negli attacchi rivolti al Myanmar all’inizio di quest’anno – per avviare l’esecuzione di PlugX in memoria, prima di visualizzare il contenuto del documento. “La loro catena di attacco rimane coerente con l’uso continuo di file di archivio, file di collegamento, caricatori dannosi e l’uso del malware PlugX, anche se la loro configurazione di consegna è solitamente personalizzata per regione/paese per attirare le vittime nell’esecuzione dei loro payload nella speranza di stabilire la persistenza con l’intento di spionaggio”, ha detto Dmitry Bestuzhev di BlackBerry a The Hacker News. Bestuzhev ha dichiarato che non sono state riscontrate sovrapposizioni tattiche tra gli attacchi e il set di intrusioni divulgato da Trend Micro il mese scorso, indicando la capacità dell’avversario di cambiare il payload finale con poche modifiche al meccanismo di consegna e al metodo di distribuzione. “È risaputo che cambiano e aggiornano il loro set di strumenti principali utilizzando malware esistenti, oltre a sviluppare i propri strumenti personalizzati da una campagna all’altra”, ha aggiunto Bestuzhev. “Il fatto che siano in grado di farlo è anche un’indicazione del livello di risorse, sofisticazione e competenza di cui dispongono”.