Sommario

Le recenti attività cyber del Lazarus Group e del gruppo NICKEL TAPESTRY dimostrano la continua evoluzione delle strategie nordcoreane per generare profitti illeciti e compromettere infrastrutture globali. Dai software developer presi di mira con malware modulari a schemi più sofisticati che combinano crowdfunding fraudolento e sfruttamento di lavoratori IT, queste operazioni sottolineano il ruolo centrale della cybercriminalità per il regime nordcoreano.

Operation 99: software developer e supply chain sotto attacco

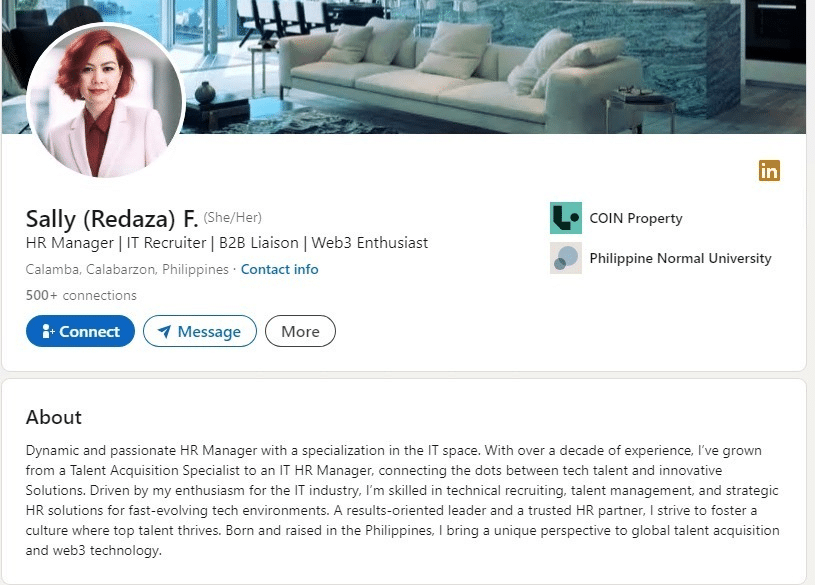

Operation 99, scoperta il 9 gennaio 2025, è una campagna sofisticata condotta dal Lazarus Group, con l’obiettivo di compromettere software developer coinvolti in progetti Web3 e criptovalute. La tattica prevede l’uso di falsi reclutatori su piattaforme come LinkedIn, che attirano le vittime con test di progetto apparentemente innocui. Una volta ottenuto l’accesso, i developer sono indotti a clonare repository GitLab contenenti codice malevolo.

Il malware utilizzato in questa operazione è altamente modulare e adattabile, con componenti specifici per eseguire keylogging, monitorare la clipboard e rubare file sensibili. Gli obiettivi principali includono:

- Sottrazione di proprietà intellettuali: Codice sorgente, API e configurazioni critiche.

- Furto di criptovalute: Rubare chiavi wallet e mnemonic phrase per accedere a fondi digitali.

- Compromissione della supply chain: Espandere l’attacco a progetti e infrastrutture aziendali.

I C2 server dell’operazione sfruttano tecnologie avanzate per mascherare le attività malevole, come script Python offuscati e compressione ZLIB per inviare dati rubati.

NICKEL TAPESTRY: schemi di crowdfunding e sfruttamento IT

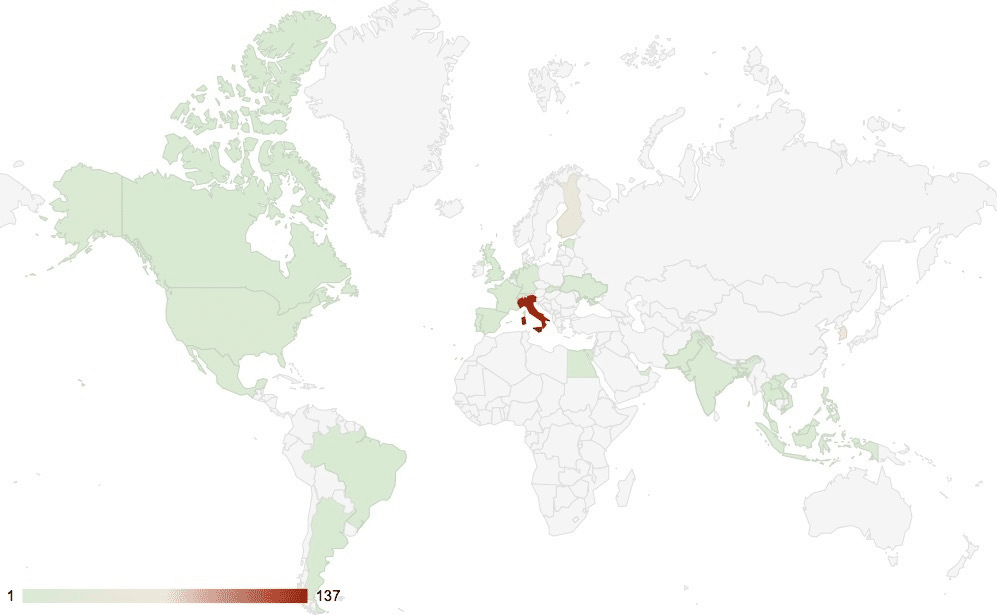

NICKEL TAPESTRY è un gruppo di minacce attribuito alla Corea del Nord, coinvolto in operazioni di sfruttamento di lavoratori IT e frodi di crowdfunding. Una recente analisi ha evidenziato la connessione tra il gruppo e una campagna su IndieGoGo del 2016 per un prodotto chiamato “Kratos,” che prometteva un dispositivo di memoria wireless portatile. Questa campagna si è rivelata fraudolenta, generando circa 20.000 dollari senza consegnare alcun prodotto.

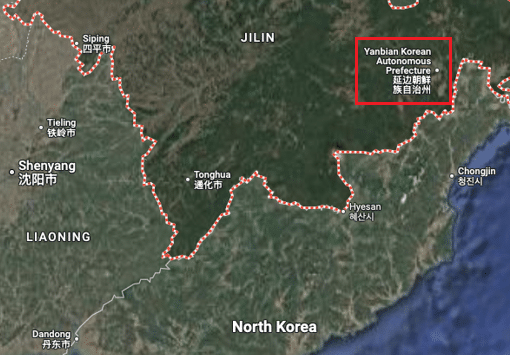

I legami tra il gruppo e questo schema sono emersi attraverso l’analisi di infrastrutture condivise, inclusi domini come silverstarchina.com e kratosmemory.com, utilizzati anche per attività legate a lavoratori IT nordcoreani. Tali lavoratori operano spesso da Paesi come Cina e Russia, fingendo di essere freelance per raccogliere fondi per il regime.

Impatti delle operazioni

Entrambe le operazioni, Operation 99 e NICKEL TAPESTRY, puntano a:

- Finanziamento illecito del regime nordcoreano: Il furto di criptovalute e la raccolta di fondi tramite schemi fraudolenti forniscono risorse essenziali per il governo della Corea del Nord. Solo nel 2024, il paese ha rubato oltre 1,34 miliardi di dollari in criptovalute.

- Compromissione delle infrastrutture globali: Prendendo di mira developer e lavoratori IT, queste operazioni mettono a rischio l’integrità di progetti tecnologici e infrastrutture critiche.

- Evoluzione delle tecniche di attacco: Il malware modulare e l’uso di piattaforme di crowdfunding dimostrano una sofisticazione crescente, con un’attenzione particolare alla persistenza e alla furtività.

Strategie di difesa e mitigazione

L’analisi di Operation 99 e NICKEL TAPESTRY sottolinea l’importanza di una difesa proattiva contro attacchi sempre più sofisticati. Le organizzazioni e i singoli individui possono adottare diverse misure per ridurre il rischio di compromissioni:

- Educazione e consapevolezza: I software developer e i lavoratori IT devono essere informati sui rischi legati a falsi reclutatori e offerte di lavoro. Verificare sempre l’autenticità delle proposte e delle persone dietro i profili LinkedIn è fondamentale.

- Sicurezza dei repository: È essenziale controllare l’origine di repository Git prima di clonare qualsiasi codice, specialmente in progetti ad alto valore come Web3 o criptovalute.

- Protezione degli endpoint: Utilizzare strumenti di sicurezza avanzati per rilevare attività sospette, come modifiche non autorizzate al codice o comunicazioni con server esterni.

- Monitoraggio dell’infrastruttura: Le aziende dovrebbero implementare controlli per rilevare e bloccare domini e IP associati a operazioni note come NICKEL TAPESTRY. Per esempio, indirizzi come silverstarchina.com e kratosmemory.com devono essere inclusi nelle liste di blocco.

Un avvertimento per il settore tecnologico

Le operazioni condotte dal Lazarus Group e da NICKEL TAPESTRY mettono in evidenza l’importanza di una sicurezza informatica robusta. Con la crescente interconnessione dei sistemi globali, gli attacchi mirati ai software developer non sono solo un problema individuale, ma rappresentano un rischio significativo per l’intera catena di approvvigionamento tecnologica. Questi esempi devono servire da lezione per rafforzare la cooperazione internazionale e promuovere politiche di sicurezza più rigorose per proteggere le infrastrutture critiche e i dati sensibili.