Sommario

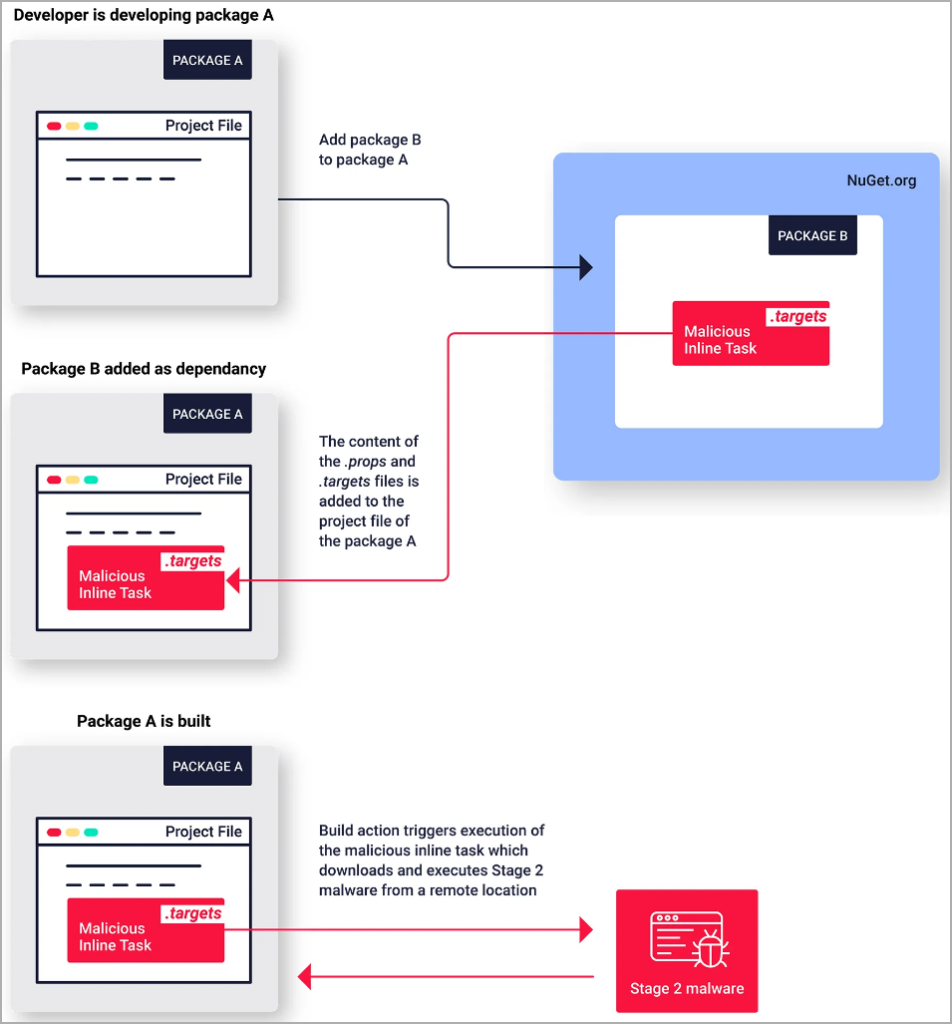

Una recente campagna di typosquatting su NuGet sta distribuendo pacchetti malevoli che sfruttano l’integrazione di MSBuild di Visual Studio per eseguire codice e installare malware in modo furtivo. NuGet, un sistema di distribuzione software open-source, permette agli sviluppatori di scaricare e includere librerie .NET pronte all’uso nei loro progetti.

Dettagli sulla campagna

La campagna è stata individuata da ReversingLabs il 15 ottobre 2023 e utilizza vari pacchetti typosquatting per installare malware. Alcuni dei pacchetti identificati includono:

- CData.NetSuite.Net.Framework

- CData.Salesforce.Net.Framework

- Chronos.Platforms

- DiscordsRpc

- Kraken.Exchange

- KucoinExchange.Net

- MinecraftPocket.Server

- Monero

- Pathoschild.Stardew.Mod.Build.Config

- SolanaWallet

- ZendeskApi.Client.V2

A differenza delle tecniche tradizionali che incorporano downloader negli script di installazione, questi pacchetti sfruttano l’integrazione di MSBuild di NuGet per l’esecuzione del codice.

Come funziona l’abuso di MSBuild

Quando NuGet installa un pacchetto contenente una cartella ‘\build’, aggiunge automaticamente un elemento MSBuild <Import> al progetto, facendo riferimento ai file .targets e .props in quella cartella. Questi file vengono utilizzati durante il processo di compilazione per impostare configurazioni, proprietà o compiti personalizzati. Tuttavia, questa integrazione ha sollevato preoccupazioni sulla sicurezza, poiché introduce un nuovo metodo per eseguire automaticamente script quando viene installato un pacchetto.

Nel caso segnalato da ReversingLabs, il codice malevolo è nascosto all’interno del file <packageID>.targets nella directory “build”. Una volta eseguito, il codice recupera un eseguibile da un indirizzo esterno e lo esegue in un nuovo processo.

Evoluzione delle campagne

ReversingLabs ha rilevato che i pacchetti NuGet, ora rimossi, facevano parte di una campagna in corso iniziata nell’agosto 2023. Tuttavia, non hanno sfruttato le integrazioni di MSBuild fino a metà ottobre. Le versioni precedenti utilizzavano script PowerShell per recuperare il payload del malware da un repository GitHub. Questo suggerisce che gli aggressori stiano perfezionando continuamente le loro tecniche. Gli analisti hanno anche osservato forti legami con una campagna segnalata da Phylum all’inizio del mese.