Sommario

GreyNoise Intelligence segnala un aumento anomalo dell’attività di login scanning ai danni dei portali GlobalProtect PAN-OS di Palo Alto Networks, con un picco registrato tra il 17 e il 26 marzo 2025. Si tratta di una campagna globale su larga scala che potrebbe anticipare l’emergere di nuove vulnerabilità zero-day, seguendo un pattern già osservato in precedenti episodi di cyber spionaggio.

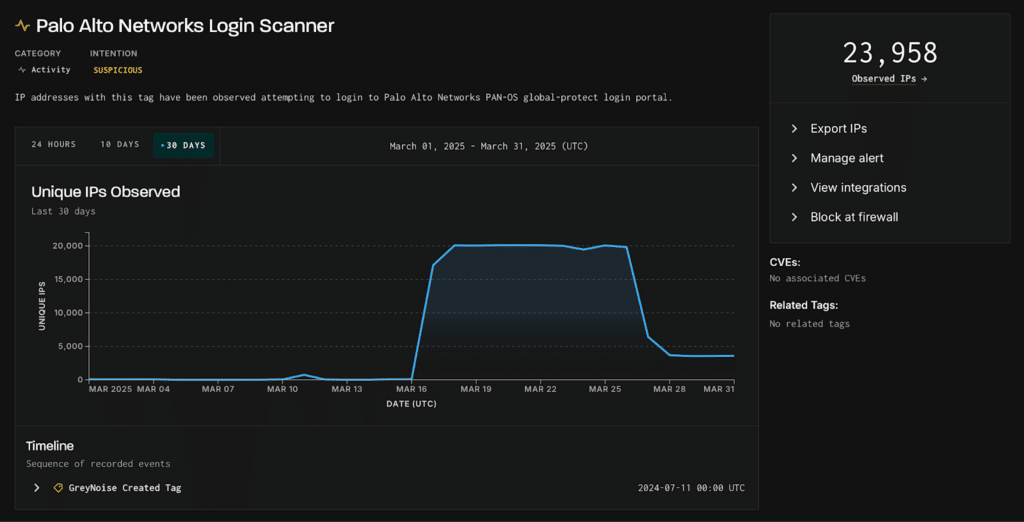

Picco di 20.000 IP al giorno: la campagna mostra segni di coordinamento

Secondo i dati pubblicati, l’attività ha coinvolto oltre 23.800 indirizzi IP unici, con un sottogruppo di 154 IP classificati come malevoli. Il picco massimo è stato raggiunto il 26 marzo, con circa 20.000 IP attivi in un solo giorno, prima di una leggera decrescita. Questo comportamento suggerisce una fase di ricognizione massiva preparatoria a possibili attacchi mirati, come già avvenuto in occasione della campagna ArcaneDoor scoperta da Cisco Talos nel 2024.

Firme identificative e operatori noti: 3xK Tech GmbH coinvolta

L’analisi mostra che il grosso della scansione proviene dall’Autonomous System ASN200373 della 3xK Tech GmbH, con 20.010 IP implicati. Altri operatori secondari includono PureVoltage Hosting Inc., Fast Servers Pty Ltd., e Oy Crea Nova Hosting Solution Ltd..

GreyNoise ha identificato anche tre hash JA4h univoci, legati allo stesso toolkit di login scanner, che permettono di correlare le attività come parte di una singola infrastruttura malevola. Questi hash mostrano pattern di connessione coerenti, utilizzati per automatizzare tentativi di accesso non autorizzati a interfacce PAN-OS.

Analisi geografica: attacco globale con focus su Stati Uniti

Il traffico è stato generato prevalentemente da:

- Stati Uniti: 16.249 IP

- Canada: 5.823 IP

- Seguono Finlandia, Paesi Bassi e Russia

Le destinazioni colpite riflettono una marcata concentrazione sul mercato statunitense, con 23.768 IP diretti verso sistemi localizzati negli USA, seguiti da Regno Unito, Irlanda, Russia e Singapore. La distribuzione conferma una natura transnazionale e strutturata della campagna.

Attività secondaria di crawler su PAN-OS

Parallelamente, GreyNoise ha rilevato un picco di crawler PAN-OS il 26 marzo, con 2.580 IP unici coinvolti, segnale che la fase di ricognizione non è limitata al solo login scanning ma coinvolge anche mapping e fingerprinting dei dispositivi di rete.

Rischio concreto di nuove CVE: la tempistica è coerente con precedenti casi

Bob Rudis, VP di Data Science per GreyNoise, sottolinea come simili ondate di scansione precedano la pubblicazione di vulnerabilità 0-day entro 2-4 settimane. Un comportamento ripetuto osservato negli ultimi due anni, che suggerisce l’esistenza di una vulnerabilità ancora non divulgata nei portali GlobalProtect.

Questa attività non punta a sfruttare exploit noti, ma piuttosto a identificare configurazioni vulnerabili o endpoint esposti, presumibilmente da colpire in un secondo momento.

Raccomandazioni operative: threat hunting immediato

Le aziende che utilizzano Palo Alto Networks PAN-OS GlobalProtect sono invitate a:

- Verificare i log di marzo 2025 per attività sospette

- Effettuare un threat hunting approfondito per individuare possibili compromissioni

- Bloccare IP noti coinvolti nella campagna, in particolare quelli associati agli hash identificati

- Aggiornare e rafforzare i controlli d’accesso alle interfacce esposte

L’analisi sottolinea l’importanza crescente di proteggere i dispositivi edge (router, gateway, firewall) che restano spesso scoperti nelle policy di sicurezza tradizionali.