Lazarus Group ha sfruttato una vulnerabilità zero-day nel driver AppLocker di Windows (appid.sys) per ottenere accesso a livello di kernel e disattivare gli strumenti di sicurezza. Questa attività è stata rilevata dagli analisti di Avast, che hanno prontamente segnalato il problema a Microsoft, portando alla correzione della vulnerabilità, ora tracciata come CVE-2024-21338, come parte degli aggiornamenti di Patch Tuesday di febbraio 2024.

Lazarus ha sfruttato CVE-2024-21338 per creare un primitivo di lettura/scrittura a livello di kernel in una versione aggiornata del suo rootkit FudModule, documentato per la prima volta da ESET alla fine del 2022. La nuova versione di FudModule presenta miglioramenti significativi in termini di furtività e funzionalità, inclusi nuovi metodi per evitare il rilevamento e disattivare le protezioni di sicurezza come Microsoft Defender e CrowdStrike Falcon.

Inoltre, recuperando la maggior parte della catena di attacco, Avast ha scoperto un RAT (Remote Access Trojan) precedentemente non documentato utilizzato da Lazarus, con ulteriori dettagli che verranno condivisi durante BlackHat Asia ad aprile.

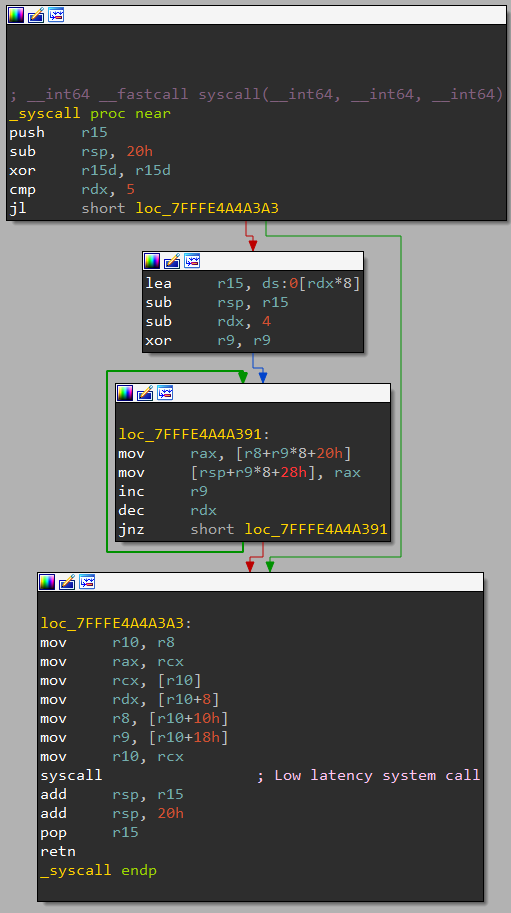

Il malware sfrutta una vulnerabilità nel driver ‘appid.sys’ di Microsoft, componente di Windows AppLocker che offre capacità di whitelist delle applicazioni. Lazarus lo sfrutta manipolando il dispatcher IOCTL (Input and Output Control) nel driver appid.sys per chiamare un puntatore arbitrario, ingannando il kernel nell’esecuzione di codice non sicuro, aggirando così i controlli di sicurezza.

Il rootkit FudModule, costruito all’interno dello stesso modulo dell’exploit, esegue operazioni di manipolazione diretta degli oggetti del kernel (DKOM) per disattivare i prodotti di sicurezza, nascondere le attività malevole e mantenere la persistenza sul sistema compromesso. I prodotti di sicurezza presi di mira includono AhnLab V3 Endpoint Security, Windows Defender, CrowdStrike Falcon e la soluzione anti-malware HitmanPro.

Avast ha osservato nuove funzionalità stealth e capacità ampliate nella nuova versione del rootkit, come la possibilità di sospendere processi protetti da Protected Process Light (PPL) manipolando le voci della tabella degli handle, interruzioni selettive e mirate tramite DKOM, miglioramenti nel manomettere il Driver Signature Enforcement e Secure Boot, e altro ancora.

Avast sottolinea che questa nuova tattica di exploit segna un’evoluzione significativa nelle capacità di accesso al kernel dell’attore della minaccia, consentendo loro di lanciare attacchi più furtivi e persistere sui sistemi compromessi per periodi più lunghi.

L’unica misura di sicurezza efficace è applicare gli aggiornamenti di Patch Tuesday di febbraio 2024 il prima possibile, poiché lo sfruttamento di un driver integrato in Windows da parte di Lazarus rende l’attacco particolarmente difficile da rilevare e fermare.