Sommario

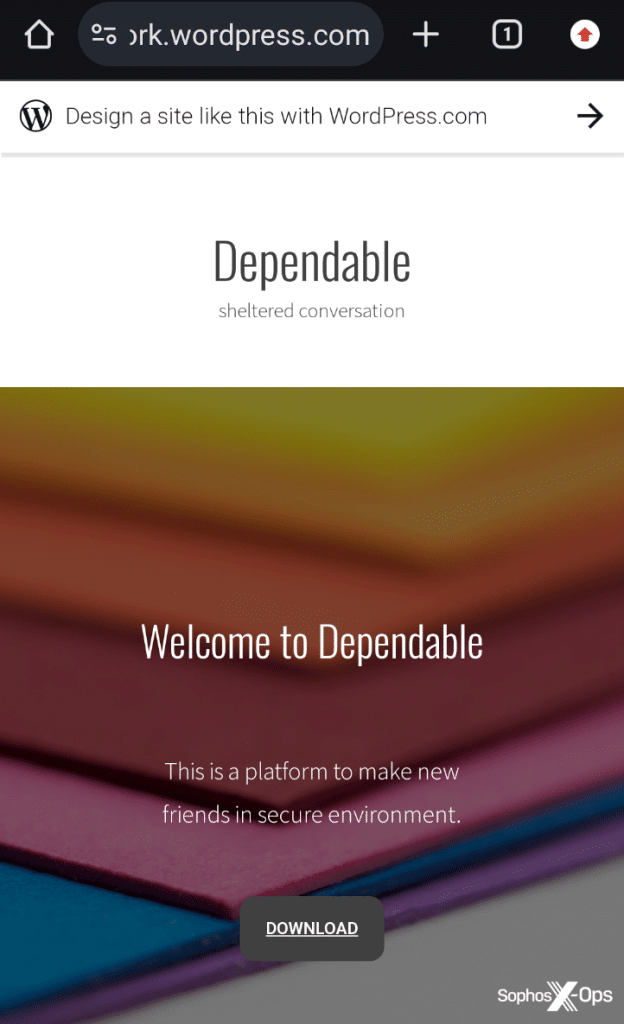

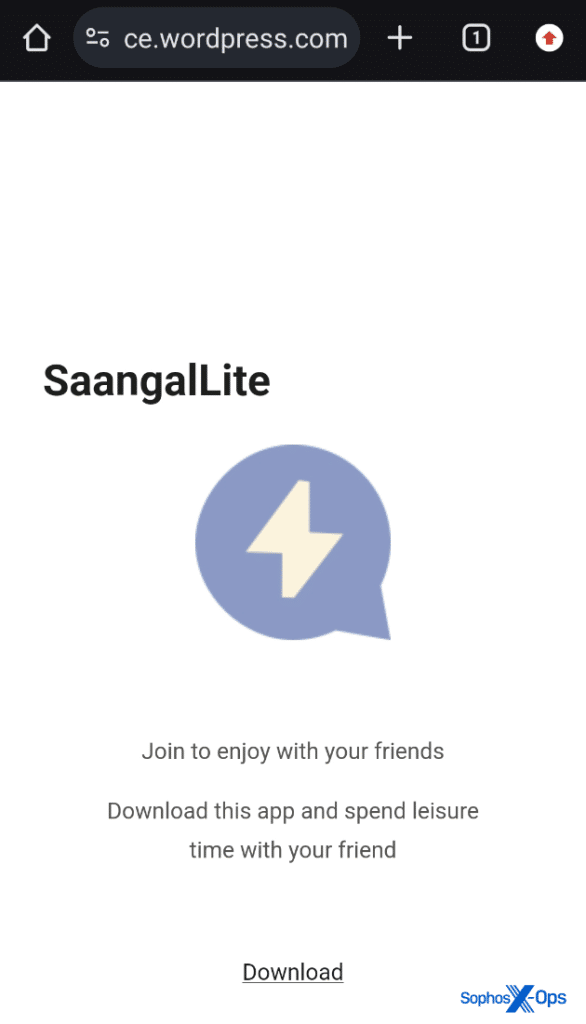

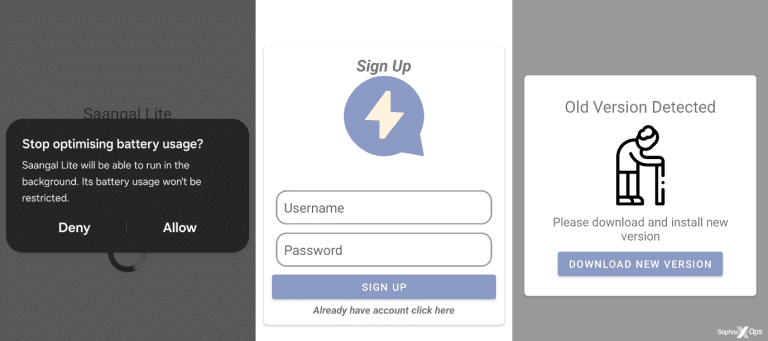

A distanza di anni dalle sue prime apparizioni nel 2019 e dalla sua campagna del 2021 rivolta al personale militare indiano, il malware PJobRAT fa il suo ritorno nel 2025 con una nuova ondata di attacchi sofisticati. Gli analisti di Sophos X-Ops hanno scoperto una campagna ormai conclusa che ha preso di mira utenti Android localizzati a Taiwan, utilizzando app contraffatte di messaggistica istantanea per compromettere i dispositivi delle vittime. L’infezione si è diffusa in modo mirato attraverso siti WordPress fraudolenti, con il malware camuffato da applicazioni legittime come CChat e una finta app denominata SaangalLite.

Il malware, classificato da Sophos come Andr/AndroRAT-M, si presenta sotto forma di applicazioni di chat con funzionalità basilari ma con permessi invasivi, capaci di sottrarre contatti, messaggi SMS, file multimediali, documenti e di raccogliere dettagli approfonditi sul dispositivo infetto. La campagna, attiva almeno dal gennaio 2023, potrebbe essere iniziata anche prima, considerata la registrazione di domini avvenuta già ad aprile 2022. L’ultima attività osservata risale a ottobre 2024.

Mascheramento, diffusione e targeting geografico ristretto

Le app malevole individuate erano distribuite tramite siti WordPress temporanei, oggi disattivati, ma capaci di eludere il controllo dei marketplace ufficiali. La tecnica distributiva esatta non è stata identificata con certezza, ma si ipotizzano SEO poisoning, malvertising o social engineering attraverso forum e ambienti a tema militare.

Il malware si attiva al primo avvio, richiedendo permessi per eseguire codice in background anche durante il risparmio energetico, allo scopo di rimanere costantemente attivo. L’app simula un’interfaccia di login, invita l’utente a scaricare aggiornamenti inesistenti e mantiene una funzionalità di chat, probabilmente per creare una falsa sensazione di legittimità.

Nuove funzionalità per il controllo remoto e l’esfiltrazione dati

Rispetto alle versioni del 2021, il nuovo PJobRAT non include più funzioni dirette per l’esfiltrazione dei messaggi WhatsApp, ma compensa con una nuova capacità di eseguire comandi shell remoti. Questo amplia enormemente il potenziale offensivo del malware: dalla possibilità di accedere a dati da qualsiasi app, fino al root del dispositivo, al movimento laterale nella rete locale e all’autoeliminazione silenziosa dopo il completamento dell’attacco.

Il malware stabilisce una connessione con i server C2 (command and control) in due modalità: una tramite Firebase Cloud Messaging (FCM) e una via HTTP semplice. FCM, sfruttando la libreria di Google per la messaggistica cloud, permette di nascondere l’attività dannosa all’interno del traffico Android legittimo, rendendo più difficile il rilevamento da parte di strumenti di monitoraggio.

I comandi eseguibili da remoto includono l’upload di SMS, contatti, documenti, media, e l’esecuzione di comandi shell personalizzati, oltre alla registrazione audio in tempo reale. Queste azioni trasformano il dispositivo compromesso in una piattaforma di spionaggio mobile.

Esfiltrazione dei dati verso un’infrastruttura C2 basata in Europa

I dati raccolti dai dispositivi infetti venivano inviati a un server di comando identificato come westvist[.]myftp[.]org, che utilizzava un servizio DNS dinamico per mascherare il reale IP di destinazione, localizzato in Germania. Le comunicazioni HTTP includevano informazioni sul dispositivo, liste di file presenti, documenti Word e PDF, immagini, video e contatti. I pacchetti di dati, osservati in fase di test da Sophos, mostrano che l’intera infrastruttura era progettata per operare in silenzio e con efficacia, mantenendo il profilo basso e privilegiando attacchi mirati.

Contesto strategico e osservazioni sul ciclo di vita dell’operazione

L’analisi retrospettiva indica che la campagna non aveva l’obiettivo di colpire un pubblico generalista. La limitata diffusione e la scelta delle vittime indicano una tattica di precisione, probabilmente a scopo di spionaggio, sorveglianza o controinformazione. Non è escluso che dietro PJobRAT operi un gruppo statale o semi-statale, considerato l’investimento in tempo, infrastrutture e l’adattamento delle funzionalità del malware.

Le precedenti campagne attribuite a PJobRAT erano collegate a attori associati al Pakistan, come confermato anche da indagini del 2021. Tuttavia, nel caso taiwanese, non emergono legami diretti, ma le tecniche e i riferimenti linguistici presenti nel codice suggeriscono un riuso di componenti software già utilizzati in contesti simili.

Lezioni apprese e implicazioni per la sicurezza mobile

Il caso PJobRAT mette in evidenza una serie di criticità tipiche della sicurezza Android in ambienti extra-store. L’assenza di meccanismi di validazione da parte di Google Play, l’uso di siti web temporanei per il download e la social engineering abbinata a interfacce credibili rendono le infezioni difficili da prevenire con strumenti convenzionali.

In questo scenario, la protezione passa per l’adozione di soluzioni anti-malware mobile con rilevamento comportamentale, come suggerito dagli stessi analisti di Sophos. È inoltre fondamentale evitare qualsiasi installazione da fonti non verificate, e prestare attenzione a richieste di permessi anomale o alla presenza di app che chiedono di disattivare l’ottimizzazione della batteria.

La campagna potrebbe essere solo una pausa tattica: la persistenza del malware è una minaccia latente

Secondo i ricercatori, la campagna è oggi conclusa o sospesa, ma non va considerata chiusa definitivamente. I gruppi che utilizzano RAT mobili tendono a sospendere le operazioni dopo l’esposizione, per poi riproporre il malware in nuove forme o con nuovi nomi, aggiornando le tecniche e puntando a target differenti. La flessibilità della struttura RAT e la possibilità di eseguire comandi shell in tempo reale lasciano intendere che PJobRAT, o una sua variante, possa riemergere in contesti geopolitici o militari nei prossimi mesi.

Ti è piaciuto questo contenuto? Iscriviti alla nostra newsletter settimanale

Seguici su Google News iscrivendoti al canale

La pubblicazione degli indicatori di compromissione (IoC) e l’analisi dettagliata da parte di Sophos costituiscono una risorsa preziosa per analisti SOC, team di threat hunting e fornitori di sicurezza mobile, chiamati oggi più che mai a presidiare un perimetro in continua evoluzione.