Sommario

Nel settembre 2024, il Google Threat Intelligence Group ha scoperto una campagna di spionaggio e influenza russa, denominata UNC5812, rivolta ai potenziali reclutati militari ucraini attraverso il canale Telegram “Civil Defense.” Questa operazione distribuisce malware avanzato sia per Windows sia per Android tramite un sito web e canali Telegram. La campagna si concentra nel diffondere narrazioni anti-mobilitazione e dissuadere i cittadini ucraini dal sostenere l’impegno militare della nazione.

Malware avanzato per Windows e Android

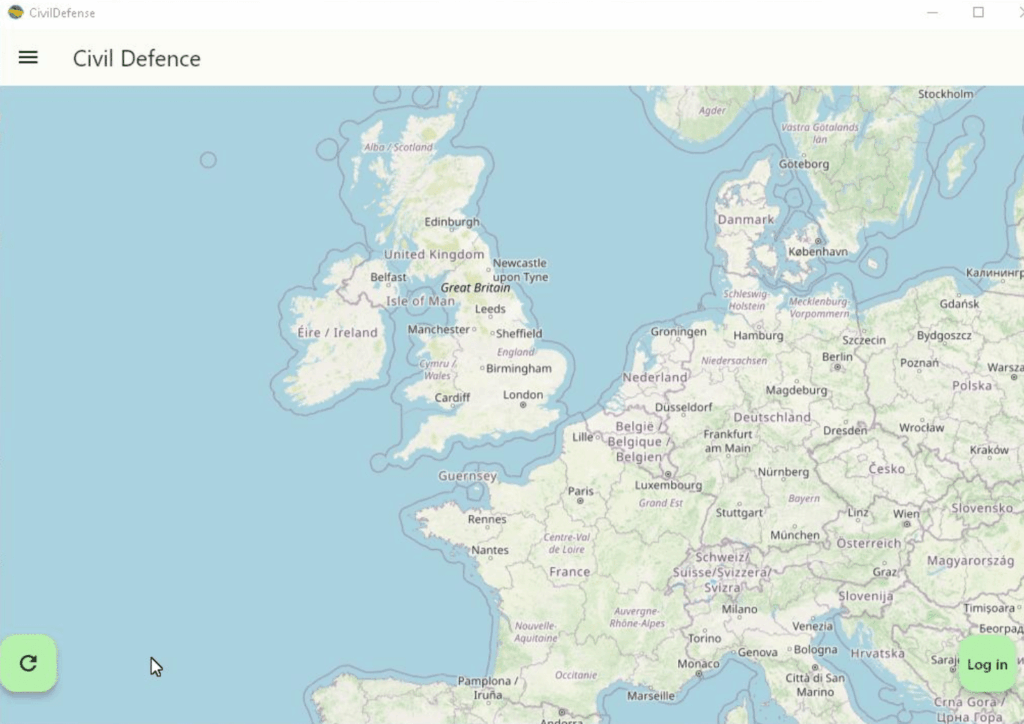

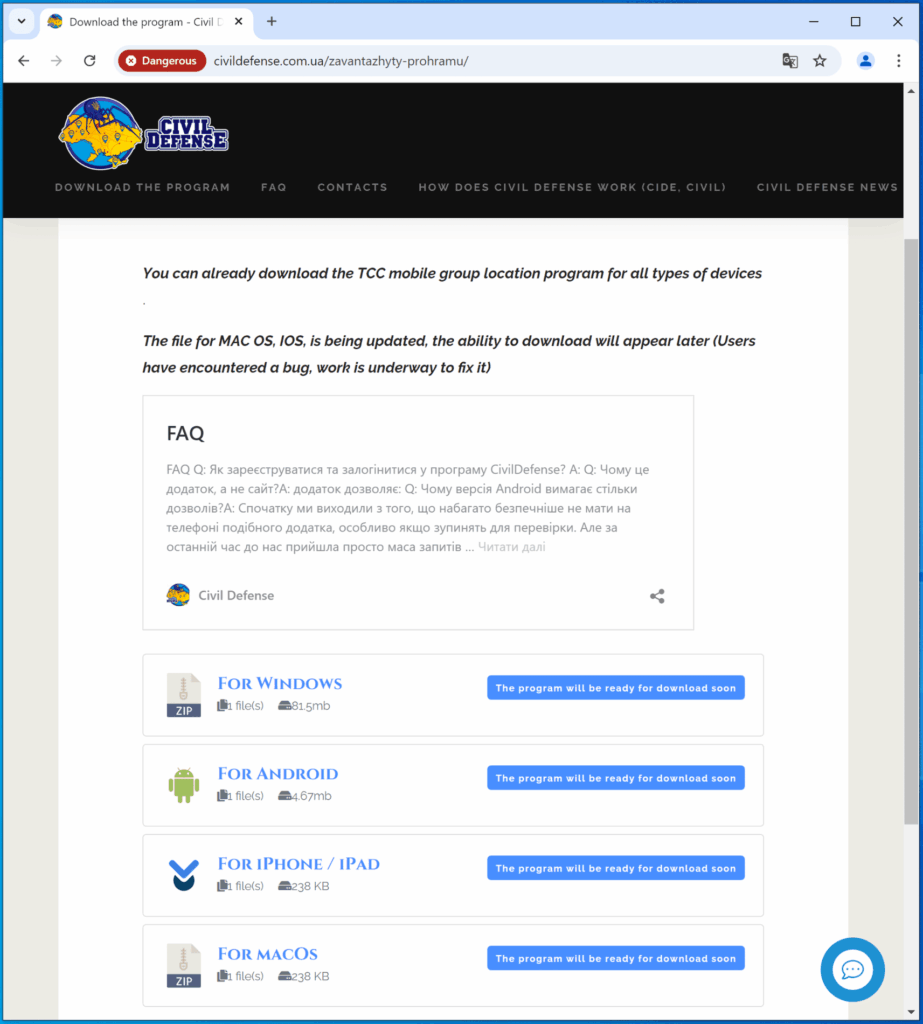

Il gruppo UNC5812 utilizza due malware specifici per infettare i dispositivi delle vittime. Su Windows, il malware distribuito è Pronsis Loader, che scarica e installa il payload SUNSPINNER e infostealer PURESTEALER. Questo software è progettato per sottrarre dati sensibili come password, cookie, portafogli di criptovalute e informazioni da client di posta e messaggistica. PURESTEALER è disponibile per l’acquisto in forum underground, suggerendo una preoccupante commercializzazione di strumenti di spionaggio.

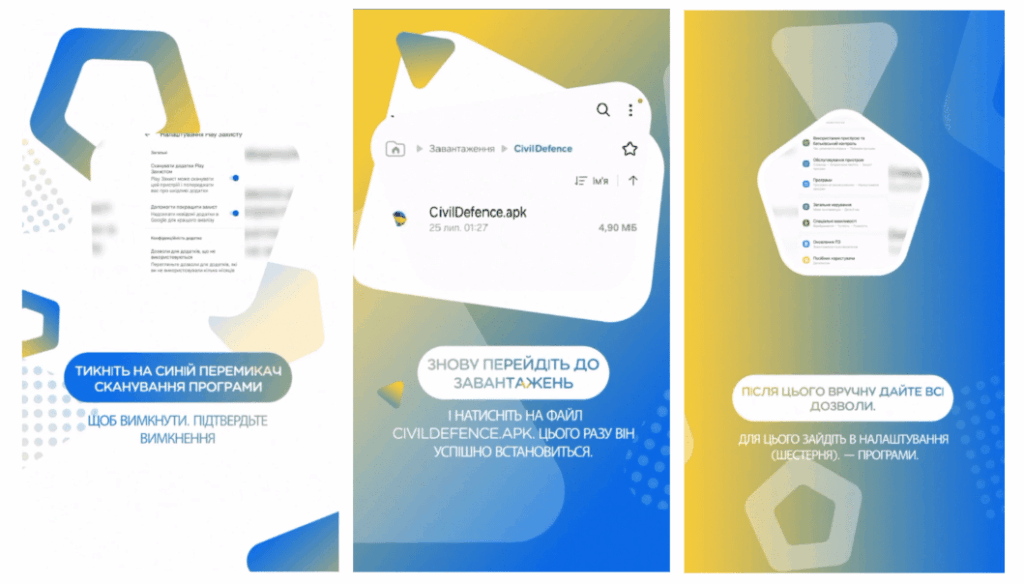

Per Android, UNC5812 distribuisce un APK modificato di CRAXSRAT, un backdoor commerciale che permette la gestione dei file, la raccolta di credenziali, la sorveglianza audio e la registrazione delle digitazioni. Questo malware viene presentato attraverso una falsa applicazione di “Difesa Civile,” con istruzioni dettagliate per disattivare Google Play Protect, forzando l’installazione anche fuori dal Play Store, aumentando così le possibilità di infezione.

Operazione di influenza su Telegram

Per ampliare la sua portata, UNC5812 promuove il canale “Civil Defense” tramite post sponsorizzati su canali Telegram ucraini con migliaia di abbonati, inclusi gruppi di allerta missilistica e notizie locali. Il canale Telegram invita gli utenti a caricare video che denuncino presunti abusi nei centri di reclutamento, utilizzando queste testimonianze per costruire una narrativa mirata a discreditare l’esercito ucraino e i suoi sforzi di mobilitazione.

Tecniche di ingegneria sociale e protezione degli utenti

UNC5812 sfrutta sofisticate tecniche di ingegneria sociale, giustificando il download delle applicazioni Android al di fuori dello Store per “proteggere l’anonimato e la sicurezza” degli utenti. L’operazione include anche video che guidano le vittime nella disabilitazione delle protezioni di Google Play, un passaggio essenziale per l’installazione del malware. Google ha integrato i domini e i file sospetti in Safe Browsing per proteggere gli utenti e ha condiviso i risultati delle indagini con le autorità ucraine, che hanno limitato l’accesso al sito.