Sommario

Le minacce informatiche continuano ad evolversi, con nuove tecniche e strumenti che sfidano le difese aziendali e, recentemente, GuidePoint Security ha analizzato una backdoor Python utilizzato da affiliati di RansomHub per il controllo delle reti compromesse, mentre il report di HP Wolf Security ha identificato campagne di malware che sfruttano tecniche innovative come HTML smuggling e repository GitHub compromessi. Questi episodi sottolineano la crescente sofisticazione delle minacce e l’importanza di una sicurezza proattiva.

RansomHub e la backdoor Python: analisi della minaccia

Gli affiliati del gruppo RansomHub hanno sfruttato un backdoor Python per mantenere l’accesso alle reti infettate. Questa minaccia, utilizzata in attacchi documentati da GuidePoint nel Q4 2024, evidenzia una catena di infezione ben organizzata che inizia con il malware SocGholish.

Meccanismo d’infezione

Il backdoor Python viene distribuito attraverso il malware SocGholish e installato tramite Remote Desktop Protocol (RDP). Una volta installato, il backdoor:

- Si connette a un indirizzo IP hardcoded per stabilire un canale di comando e controllo (C2).

- Utilizza tecniche di offuscamento avanzate basate su PyObfuscate per evitare rilevamenti.

- Installa componenti persistenti tramite script PowerShell e task pianificati.

Impatto

Il backdoor Python consente agli attori malevoli di utilizzare la rete compromessa come proxy, eseguendo lateralmente attacchi DDoS o esfiltrazione di dati. Il codice, analizzato da GuidePoint, suggerisce che parti della minaccia siano state create con l’assistenza dell’intelligenza artificiale, aumentando la complessità della difesa.

Minacce emergenti nel report di HP Wolf Security

Il report Threat Insights di gennaio 2025 evidenzia tendenze e campagne di malware rilevate nel Q3 2024. Tra le tecniche analizzate spiccano l’uso di HTML smuggling e repository GitHub compromessi per la distribuzione di malware come Lumma Stealer.

HTML smuggling: il nuovo vettore d’infezione

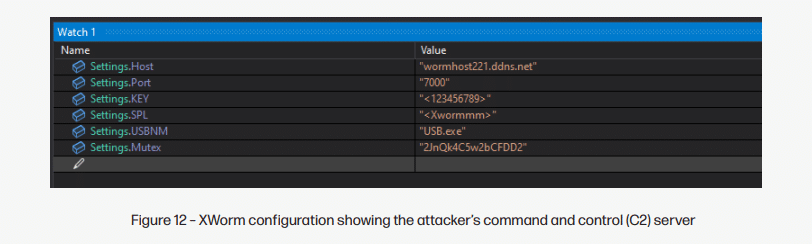

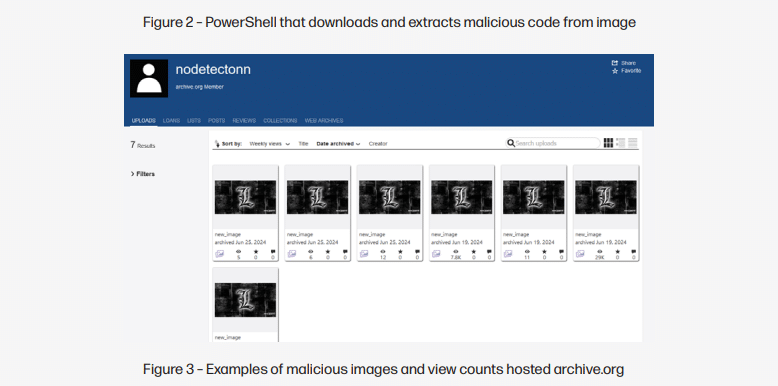

Questa tecnica, utilizzata per distribuire malware come XWorm RAT, sfrutta file HTML che includono script malevoli caricati localmente dai dispositivi delle vittime. Il report sottolinea che molti file HTML analizzati mostrano segni di essere stati creati con strumenti di generazione AI (GenAI), rendendo più difficoltoso il loro rilevamento.

Repository GitHub compromessi

Gli attori hanno caricato malware come Lumma Stealer su repository pubblici, camuffandoli come strumenti per videogiochi. Una volta scaricato, il malware raccoglie credenziali, dati del browser e wallet di criptovalute, rappresentando una minaccia diretta per utenti privati e aziende.

Implicazioni e soluzioni per affrontare le nuove minacce informatiche

Gli attacchi legati al backdoor Python di RansomHub e alle campagne di malware identificate nel report HP Wolf Security dimostrano un’evoluzione nelle strategie degli attori malevoli. Tecniche come HTML smuggling e repository compromessi rendono più complesso il lavoro dei difensori, aumentando i rischi per aziende e individui.

Impatto globale delle minacce

- Reti compromesse: Il backdoor Python sfruttato da RansomHub consente attacchi mirati e rende difficile il tracciamento delle operazioni malevole grazie all’uso di SOCKS5 proxy.

- Malware distribuiti tramite HTML e GitHub: Tecniche di smuggling e utilizzo di repository pubblici espongono milioni di utenti a rischi legati a furti di credenziali, wallet di criptovalute e dati sensibili.

Best practice per la sicurezza

- Monitoraggio proattivo

- Implementare sistemi di rilevamento delle intrusioni (IDS) per identificare traffico anomalo.

- Monitorare i repository interni per individuare eventuali caricamenti sospetti.

- Aggiornamenti e patch

- Mantenere aggiornati i sistemi operativi e i software per mitigare vulnerabilità note come quelle sfruttate dal backdoor Python.

- Verificare la presenza di componenti legacy non sicuri.

- Formazione degli utenti

- Educare il personale a riconoscere tecniche di phishing e HTML smuggling.

- Promuovere pratiche di sicurezza come l’uso di autenticazione a due fattori e password robuste.

- Collaborazione e analisi

- Condividere indicatori di compromissione (IOC) con la comunità di sicurezza informatica per migliorare la difesa collettiva.

- Collaborare con esperti del settore per aggiornamenti tempestivi su minacce emergenti.

Il panorama delle minacce informatiche si evolve costantemente, con tecniche sempre più sofisticate che sfidano le difese tradizionali. la backdoor Python di RansomHub e le campagne di HTML smuggling sottolineano la necessità di un approccio integrato alla sicurezza informatica, combinando tecnologia, formazione e collaborazione. Solo attraverso un impegno continuo sarà possibile mitigare i rischi e proteggere dati e infrastrutture critiche.