Sommario

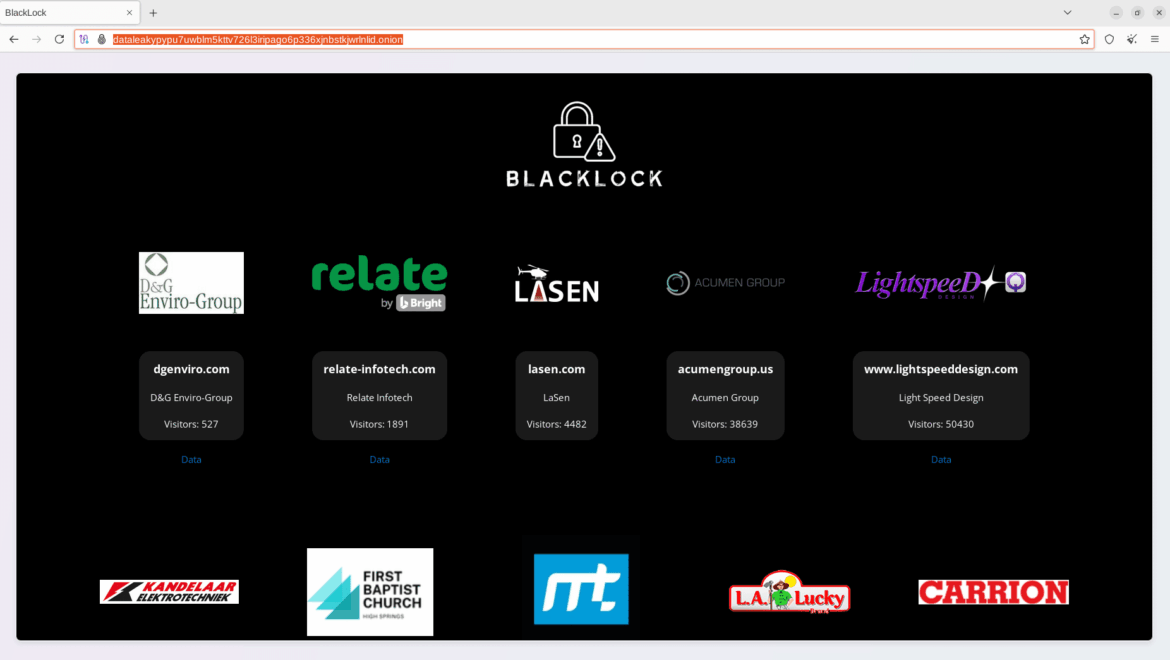

Nel panorama ransomware, il nome BlackLock — noto anche con gli alias El Dorado e Mamona — emerge come uno dei gruppi più attivi e pericolosi. Nato come operazione Ransomware-as-a-Service (RaaS) nel marzo 2024, ha registrato una crescita del 1.425% nei leak di dati pubblicati durante il quarto trimestre dello stesso anno. Tuttavia, un imprevisto ha interrotto la scalata del gruppo: un team di analisti ha individuato e sfruttato una vulnerabilità LFI (Local File Include) all’interno del Data Leak Site (DLS) sul dark web, riuscendo a infiltrarsi nell’infrastruttura interna del gruppo.

Esfiltrazione tattica: come è stata violata l’infrastruttura del gruppo ransomware

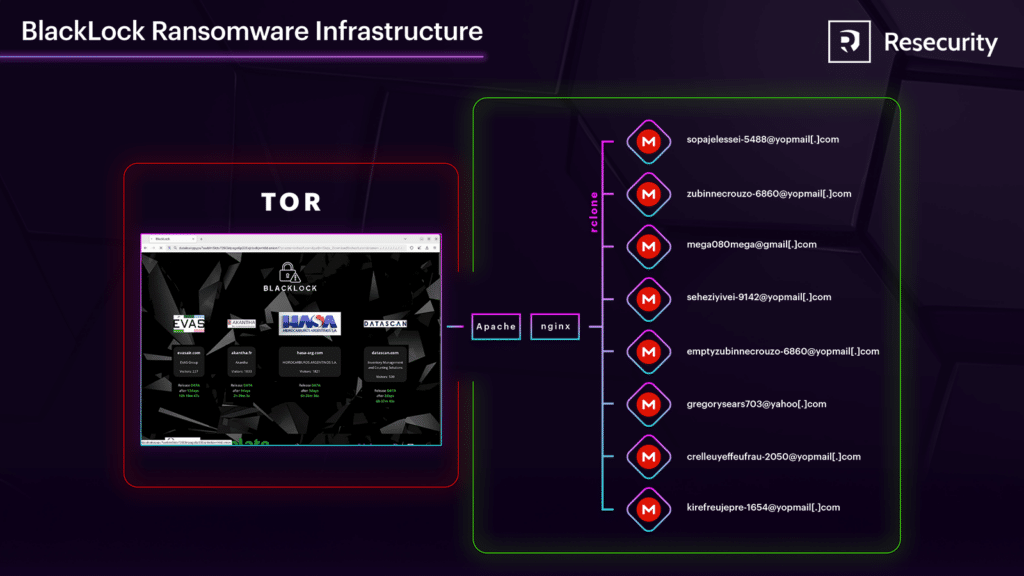

Durante il periodo natalizio, gli esperti di sicurezza di Resecurity hanno individuato un punto debole nell’hosting TOR del gruppo. Attraverso l’accesso ottenuto al DLS, gli analisti del team HUNTER hanno acquisito registri di accesso, dati dei provider utilizzati, configurazioni server, cronologia dei comandi e addirittura le credenziali di alcuni account MEGA utilizzati per archiviare i dati rubati. L’operazione ha permesso non solo di prevenire attacchi futuri contro bersagli ancora non colpiti, ma anche di ottenere informazioni strategiche sui metodi operativi del gruppo.

Tra i dettagli più eclatanti emersi figurano:

- account duplicati su MEGA per gestire lo storage dei dati esfiltrati

- sovrapposizioni evidenti tra i DLS di El Dorado e BlackLock, che confermano l’identità comune degli attori

- uso di obfs4proxy per mascherare la connessione TOR

- comandi bash salvati nel sistema, che rivelano un livello critico di disattenzione operativa da parte dei criminali

- credenziali riutilizzate in più ambienti, un errore classico che ha facilitato il lavoro degli analisti

Attacchi globali e geografie colpite

Al 10 febbraio 2025, Resecurity ha identificato 46 vittime ufficiali, appartenenti a settori strategici: elettronica, accademia, sanità, tecnologia, enti religiosi, agenzie governative e difesa. Tra i Paesi colpiti figurano Stati Uniti, Regno Unito, Canada, Italia, Spagna, Francia, Brasile, Argentina e persino territori africani e mediorientali. Alcuni attacchi, probabilmente legati a tentativi di estorsione in corso, non sono ancora stati resi pubblici.

Architettura offensiva e riuso di identità criminali

La figura chiave dietro BlackLock opera con lo pseudonimo “$$$”, ed è già associata ai gruppi El Dorado e Mamona Ransomware. Il passaggio da un brand all’altro è un meccanismo noto tra i gruppi ransomware per evitare tracciamenti o sfruttare nuovi modelli di affiliazione. L’interfaccia dei DLS cambia graficamente, ma le vittime pubblicate e i file exfiltrati coincidono.

Inoltre, il gruppo ha lanciato il proprio network underground di affiliati a gennaio 2025, reclutando altri attori del cybercrimine per monetizzare gli accessi compromessi, pur mantenendo la clausola di non attaccare Paesi BRICS o membri CIS.

Tecniche d’infrastruttura e strumenti usati per l’esfiltrazione

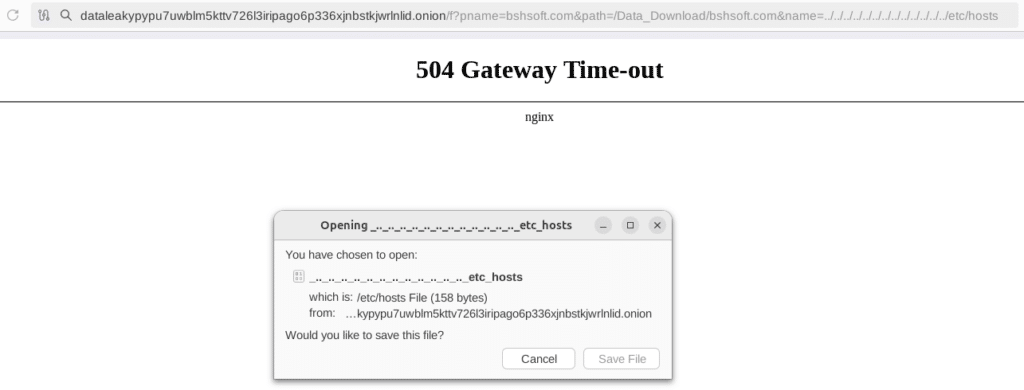

Una parte cruciale dell’indagine ha riguardato l’ambiente server di BlackLock. Grazie all’LFI, è stato possibile accedere a:

- file di configurazione

/etc/passwde/etc/shadow - cronologia completa dei comandi bash (

.bash_history) - file SSH contenenti chiavi pubbliche di autorizzazione

- log di attività TOR e Nginx

Sono stati inoltre rilevati strumenti installati direttamente sui server delle vittime, come:

- MEGA CLI client

- Rclone, configurato per automatizzare la sincronizzazione dei dati rubati

- MongoDB per la gestione di metadati e log

- servizi Nginx, NodeJS, fail2ban e strumenti di cifratura aggiuntivi

La presenza di comandi come cat /dev/null > /var/log/wtmp e screen -U -r rivela tentativi di nascondere le tracce di accesso e attività malevola.

Opportunità per la difesa: intelligence e prevenzione attiva

Il caso BlackLock rappresenta un paradigma per la cybersecurity moderna: non limitarsi all’analisi passiva, ma intervenire direttamente nei canali operativi dei cybercriminali, ottenendo vantaggi tangibili per la difesa preventiva.

L’accesso ottenuto ha consentito a Resecurity di allertare vittime non ancora colpite, interrompere alcune catene di infezione e diffondere informazioni operative alle agenzie di sicurezza globali. L’inchiesta ha anche confermato l’uso improprio di certificati digitali, chiavi SSH mal gestite e hosting clearnet collegati a servizi TOR, violando i principi stessi di OPSEC.

La vulnerabilità LFI e l’accesso a contenuti server-side protetti costituiscono oggi un vettore critico: nel caso di BlackLock, ha trasformato un gruppo temuto in una fonte preziosa di dati utili alla difesa globale.