Il gruppo RomCom, noto per le sue sofisticate operazioni di cybercrime e spionaggio, ha recentemente sfruttato due vulnerabilità zero-day nei prodotti Mozilla Firefox e in Windows. Questi attacchi evidenziano un crescente livello di sofisticazione, con la capacità di sfruttare falle non ancora note per installare backdoor nei sistemi delle vittime. Il coinvolgimento di RomCom mette in allarme sia le istituzioni che i fornitori di software, sottolineando l’importanza di aggiornamenti tempestivi e difese robuste.

Dettagli tecnici delle vulnerabilità

CVE-2024-9680: la falla di Firefox

Scoperta l’8 ottobre 2024, questa vulnerabilità “use-after-free” è stata individuata nella gestione delle animazioni in Firefox. Sfruttando questa falla, un attaccante può eseguire codice arbitrario nel contesto del processo del browser. Mozilla ha risposto rapidamente, rilasciando una patch il 9 ottobre 2024, proteggendo gli utenti di Firefox, Thunderbird e Tor Browser.

CVE-2024-49039: l’escalation di privilegi su Windows

Questa vulnerabilità di Windows consente agli aggressori di eseguire codice al di fuori della sandbox del browser, aumentando i privilegi di accesso al sistema. Microsoft ha corretto il problema con l’aggiornamento KB5046612 rilasciato il 12 novembre 2024. La catena di compromissione si completa con l’installazione del backdoor RomCom, progettato per il controllo remoto e il furto di dati sensibili.

Profilo del gruppo RomCom

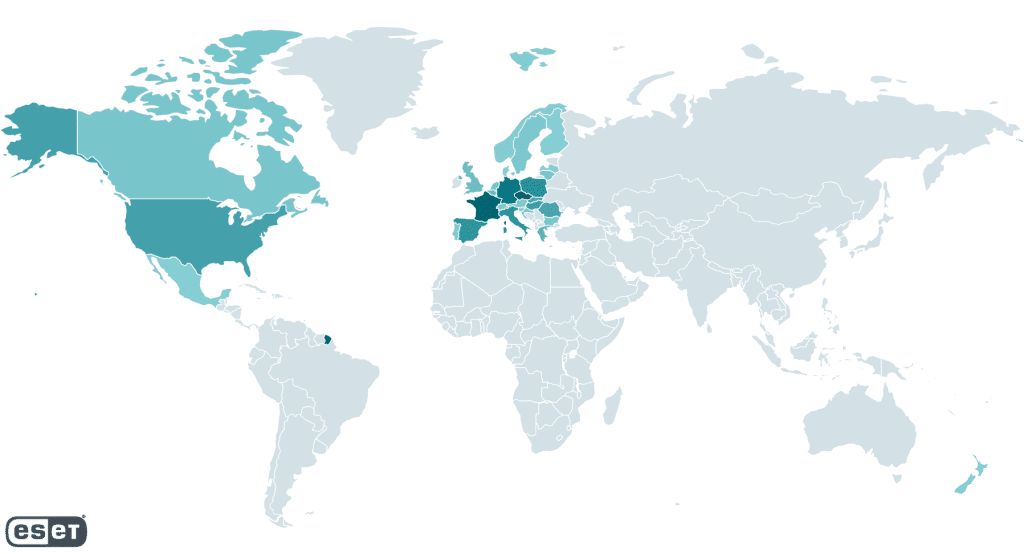

RomCom, affiliato alla Russia, combina campagne di spionaggio mirato con attacchi cybercriminali. Tra i settori colpiti nel 2024 figurano enti governativi in Ucraina e Europa, aziende farmaceutiche negli Stati Uniti e il settore energetico. La capacità del gruppo di adattarsi a obiettivi diversi evidenzia la sua flessibilità operativa e la vasta gamma di strumenti di attacco a sua disposizione.

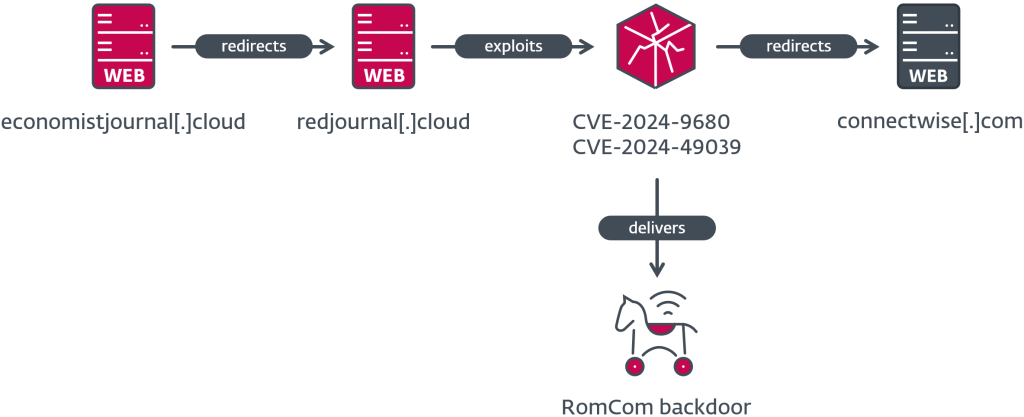

La catena di compromissione: come avvengono gli attacchi

Gli attacchi, come rilevato da Eset, iniziano con siti web falsi che sfruttano le vulnerabilità zero-day per installare backdoor nei sistemi delle vittime. Una volta attivata la falla in Firefox, il codice dannoso bypassa le difese della sandbox e utilizza la vulnerabilità di Windows per ottenere il pieno controllo del dispositivo. I siti utilizzati sono mascherati per sembrare legittimi, reindirizzando successivamente gli utenti ai domini reali per ridurre i sospetti.

Misure adottate e implicazioni future

Mozilla ha dimostrato una rapidità eccezionale, rilasciando una patch entro 24 ore dalla segnalazione. Microsoft ha seguito con un aggiornamento mirato per correggere la vulnerabilità in Windows. Questi interventi sottolineano l’importanza della cooperazione tra ricercatori di sicurezza e aziende tecnologiche per affrontare le minacce emergenti.

Gli attacchi di RomCom rappresentano una delle più sofisticate campagne di cybercrime degli ultimi anni, con implicazioni significative per la sicurezza digitale globale. La scoperta e la correzione tempestiva delle vulnerabilità sono fondamentali per prevenire attacchi futuri, ma evidenziano anche la necessità di rafforzare ulteriormente i meccanismi di difesa.