Sommario

Microsoft ha rilasciato i consueti aggiornamenti di novembre 2024 con il Patch Tuesday, risolvendo ben 91 vulnerabilità, inclusi quattro zero-day, e introducendo aggiornamenti per Windows 10 e Windows 11. Le patch rispondono all’obiettivo di rafforzare la sicurezza e migliorare l’esperienza d’uso per i due sistemi operativi, includendo correzioni critiche e nuove funzionalità. Gli aggiornamenti cumulativi KB5046613 per Windows 10 e KB5046617 e KB5046633 per Windows 11 sono obbligatori e integrano correzioni che proteggono contro vulnerabilità di elevazione dei privilegi, esecuzione di codice remoto e altri rischi rilevanti.

Microsoft Patch Tuesday: risoluzione di zero-day e vulnerabilità critiche

Microsoft ha concentrato il Patch Tuesday di novembre 2024 sulla sicurezza, risolvendo 91 vulnerabilità nei suoi sistemi operativi, tra cui quattro zero-day, due delle quali erano già attivamente sfruttate. Tra le vulnerabilità più rilevanti:

- CVE-2024-43451: questa vulnerabilità permette agli attaccanti di accedere agli hash NTLM degli utenti, facilitando potenziali accessi non autorizzati tramite interazioni minime con file malevoli.

- CVE-2024-49039: un problema nel Task Scheduler di Windows che consente agli attaccanti di ottenere elevazione dei privilegi, con accesso a funzioni normalmente limitate ad account privilegiati.

Inoltre, Patch Tuesday include correzioni per Microsoft Exchange Server, che presentava un problema di spoofing nell’header P2 FROM dei messaggi, e per Active Directory Certificate Services, dove la configurazione di default delle versioni di alcuni certificati poteva aprire la porta a escalation di privilegi. Microsoft consiglia di installare subito questi aggiornamenti per proteggere i dispositivi dalle nuove minacce.

KB5046613 per Windows 10: correzioni per stampanti e nuovo gestore account

Per gli utenti Windows 10, l’aggiornamento cumulativo KB5046613 introduce dieci principali modifiche e risolve bug relativi alle stampanti multifunzione (MFP) e a problemi del menu Start. Grazie a questa patch, le problematiche di stampa, come l’invio di comandi errati o la mancata installazione dei driver di scansione, sono state corrette. Inoltre, viene introdotto un nuovo gestore account nel menu Start, che consente una gestione più rapida e intuitiva dell’account utente.

Oltre a queste novità, Microsoft ha risolto bug che causavano errori di arresto nel vmswitch su macchine virtuali configurate con il Load Balancing e Failover (LBFO) e ha migliorato la stabilità per gli utenti di Azure Virtual Desktop (AVD), eliminando schermate nere che potevano verificarsi al login. Dopo l’installazione della patch, le versioni di Windows 10 22H2 e 21H2 sono aggiornate rispettivamente alla build 19045.5131 e alla build 19044.5131.

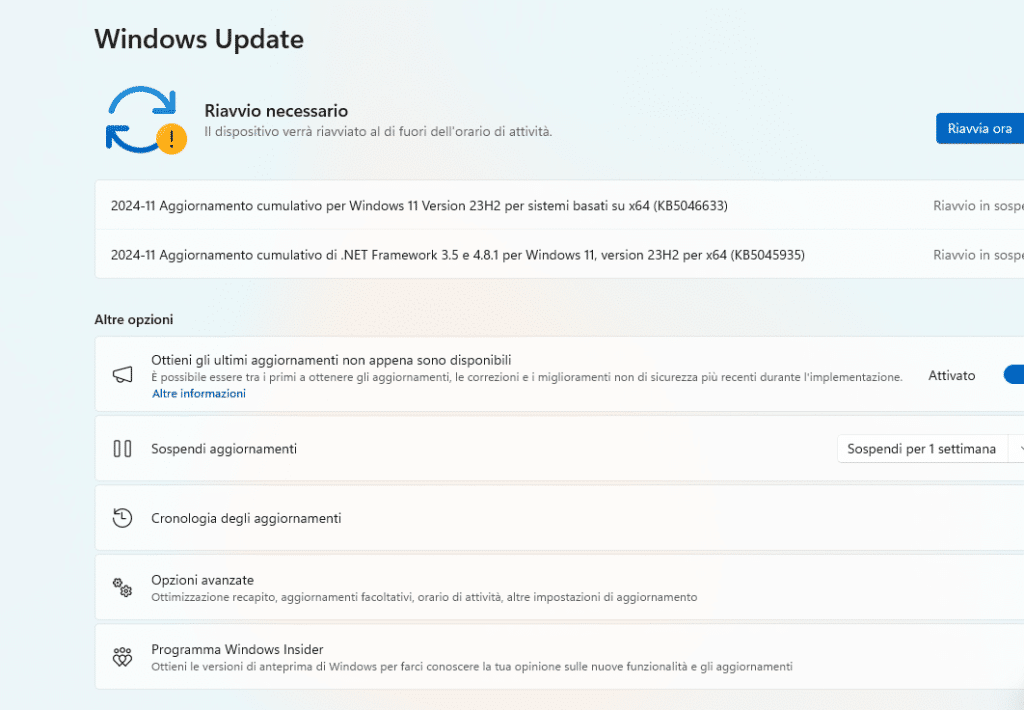

Aggiornamenti KB5046617 e KB5046633 per Windows 11: miglioramenti visivi e correzioni di sistema

L’aggiornamento cumulativo per Windows 11, diviso nelle patch KB5046617 per la versione 24H2 e KB5046633 per la 23H2, introduce diverse correzioni e migliorie visive. Tra le modifiche principali, troviamo un aggiornamento dell’interfaccia del dialogo della password Wi-Fi, che ora presenta un design coerente con Windows 11, e nuove opzioni per la gestione delle notifiche, con la possibilità di disattivare i suggerimenti in modo più immediato dalle impostazioni di sistema.

L’aggiornamento risolve anche vari problemi tecnici, come l’errore di conteggio dei processi nel Task Manager e un bug che causava lo schermo nero durante l’utilizzo della combinazione Alt+Tab per passare da un’applicazione all’altra. Tra le funzionalità aggiuntive, si evidenzia l’introduzione di un nuovo comando rapido per Narrator, che consente di copiare il testo letto negli appunti, agevolando l’accesso a contenuti importanti durante la navigazione. Inoltre, per gli utenti che utilizzano tastiere con tasto Copilot, Microsoft ha permesso una configurazione personalizzata che consente di impostare il tasto per aprire applicazioni diverse da quelle predefinite.

Problemi di Windows Server 2025 e difese per Microsoft Exchange

Microsoft affronta in novembre 2024 importanti problemi relativi alla stabilità e sicurezza di Windows Server 2025 e Microsoft Exchange Server, risolvendo errori di sistema e migliorando la protezione contro attacchi di spoofing. I nuovi aggiornamenti si concentrano su vulnerabilità che colpiscono l’integrità del sistema e la sicurezza delle email, evidenziando i passi necessari per mitigare questi rischi.

Risolti bug di Windows Server 2025: Blue screen e problemi di installazione

Microsoft ha recentemente risolto alcuni bug che causavano l’instabilità e il blocco dei dispositivi Windows Server 2025 con un alto numero di core. Tra i principali problemi segnalati figurano schermi blu (BSOD), blocchi durante le installazioni e riavvii estremamente lenti, con tempi di avvio che potevano superare le tre ore. Questi bug influenzano i dispositivi con oltre 256 processori logici, e si manifestavano in modo non uniforme, rendendo difficile la diagnosi.

Per risolvere il problema, Microsoft ha rilasciato l’aggiornamento cumulativo KB5046617 come parte del Patch Tuesday di novembre 2024, raccomandando a tutti gli utenti di installarlo per garantire la stabilità del sistema. Per chi non può aggiornare immediatamente, Microsoft propone una soluzione temporanea, suggerendo di ridurre i processori logici attivi a meno di 256 attraverso le impostazioni UEFI del server. Nonostante la patch, Microsoft continua a lavorare su ulteriori problemi legati al boot di Windows Server 2025, in particolare per sistemi configurati in ambienti iSCSI che mostrano errori di avvio con “boot device inaccessible”.

Aggiornamenti non intenzionali a Windows Server 2025 e coinvolgimento dei tool di terze parti

Un ulteriore problema emerso riguarda gli aggiornamenti non intenzionali di Windows Server 2025, verificatisi su sistemi Windows Server 2019 e 2022 gestiti con strumenti di patch di terze parti. Microsoft ha confermato che questi dispositivi, pur non autorizzati, hanno ricevuto automaticamente l’aggiornamento opzionale a Windows Server 2025, portando a interruzioni e complicazioni per gli amministratori IT. La causa è stata identificata in un “errore procedurale” da parte di Microsoft che ha inviato l’aggiornamento KB5044284, classificato come opzionale, ma interpretato come raccomandato dai software di gestione patch esterni.

Nonostante il problema sia stato mitigato, Microsoft non ha fornito dettagli su come eseguire un rollback dell’aggiornamento involontario, lasciando agli amministratori la possibilità di ripristinare il sistema solo tramite backup. Microsoft ha inoltre assicurato che questo aggiornamento verrà trattato separatamente dai futuri aggiornamenti di Windows 11 e Server 2025, mantenendo numerazioni KB condivise ma note di rilascio distinte per evitare futuri errori.

Vulnerabilità di spoofing in Microsoft Exchange Server: nuove difese per l’email

Una vulnerabilità grave nel sistema Microsoft Exchange Server, identificata come CVE-2024-49040, espone gli utenti a potenziali attacchi di spoofing email. Questa vulnerabilità, presente su Exchange Server 2016 e 2019, permette agli attaccanti di alterare il campo del mittente, rendendo le email dannose più credibili e difficili da individuare. Il problema risiede nella verifica degli header P2 FROM, che in alcune configurazioni non è conforme agli standard RFC 5322, causando potenziali interpretazioni errate dei client email, inclusi Microsoft Outlook.

Microsoft ha introdotto nel Patch Tuesday di novembre una misura di rilevamento che, pur non bloccando le email con questi header, aggiunge automaticamente un avviso a tutte le email che sembrano avere un mittente contraffatto. Gli amministratori possono ora configurare regole personalizzate per gestire queste email sospette, abilitando avvisi che informano i destinatari di non fidarsi dei link o allegati non verificati. Sebbene sia possibile disabilitare questa nuova protezione tramite un comando PowerShell, Microsoft consiglia vivamente di mantenerla attiva per ridurre il rischio di attacchi di phishing.