Sommario

Recentemente, diverse campagne di cybercriminalità hanno messo in evidenza la necessità di rafforzare le difese informatiche. Tra le minacce, si segnalano campagne di smishing mirate agli utenti di Poste Italiane, malware Raccoon Stealer, attacchi MITM tramite RDP orchestrati da APT29 e la raccomandazione di CISA di adottare app di messaggistica cifrata come Signal.

CISA: utilizzo di app cifrate dopo violazioni nelle telecomunicazioni

Dopo una serie di violazioni ai danni di otto operatori statunitensi, incluse T-Mobile e AT&T, la CISA ha raccomandato l’adozione di app di messaggistica cifrata, come Signal, per proteggere le comunicazioni da intercettazioni. Le violazioni, attribuite al gruppo Salt Typhoon, hanno consentito l’accesso prolungato ai sistemi di telecomunicazioni, esponendo dati sensibili.

Le raccomandazioni di CISA includono:

- Uso di autenticazione multi-fattore basata su hardware, come Yubico o Google Titan.

- Abbandono delle VPN commerciali con scarse politiche di sicurezza.

- Adozione di funzioni di sicurezza avanzate come Apple Lockdown Mode o il programma di protezione avanzata (APP) di Google.

Questi suggerimenti mirano a proteggere le comunicazioni personali e aziendali in un contesto di minacce crescenti.

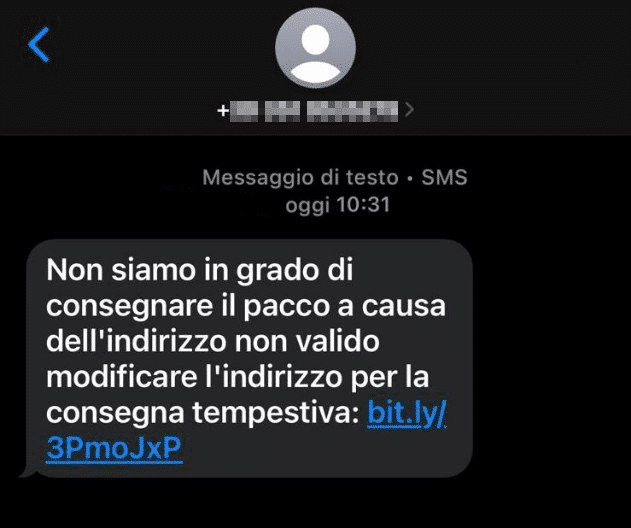

Smishing contro utenti Poste Italiane: attenzione ai falsi avvisi di consegna

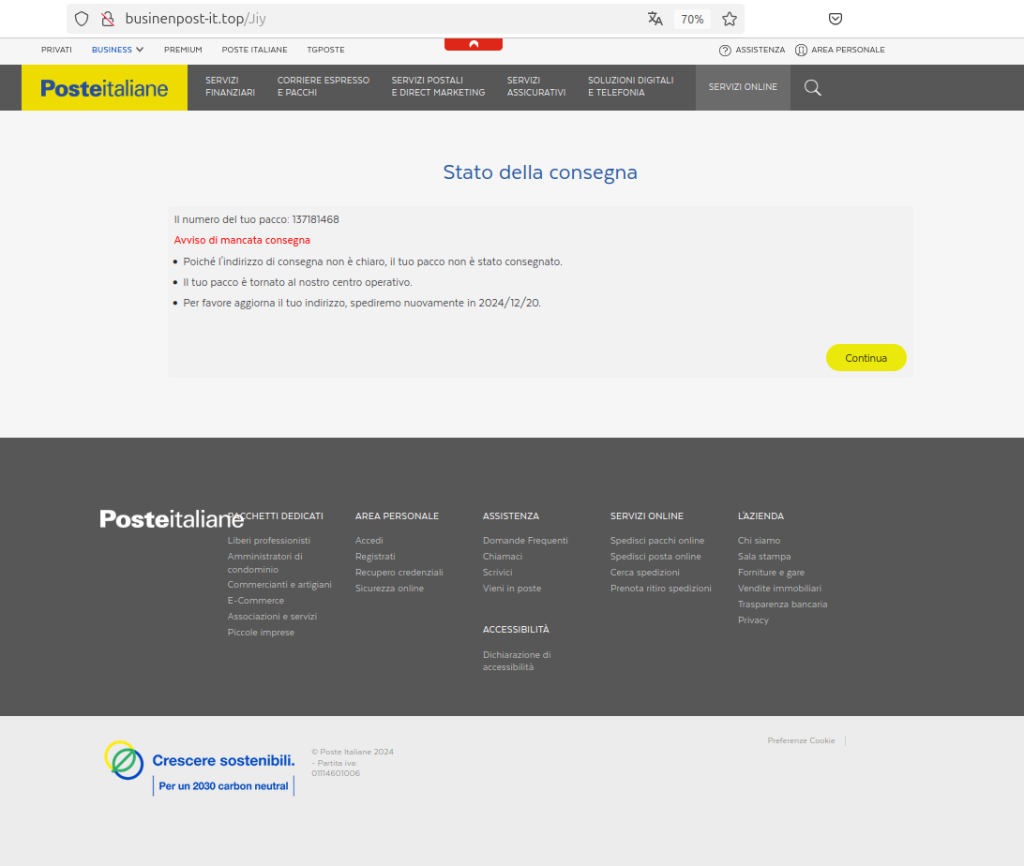

Il CERT-AGID ha identificato una nuova campagna di smishing che sfrutta falsi messaggi SMS inviati agli utenti di Poste Italiane. L’SMS invita le vittime a cliccare su un link fraudolento per risolvere problemi di consegna.

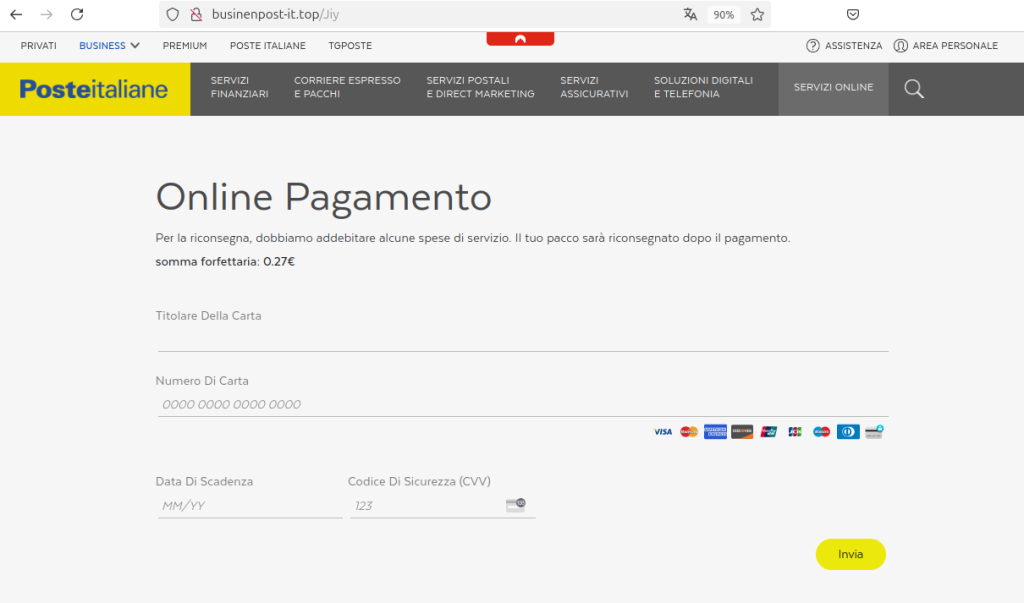

Il link reindirizza a un sito che imita quello ufficiale di Poste Italiane, richiedendo dati personali e delle carte di credito. Dopo aver inserito le informazioni, gli utenti possono subire furti finanziari e compromissioni di identità.

Si consiglia di:

- Verificare sempre i link prima di cliccarvi.

- Utilizzare i canali ufficiali delle organizzazioni per chiarire eventuali dubbi.

- Segnalare messaggi sospetti a [email protected].

Raccoon Stealer: operatore condannato e implicazioni per la sicurezza

L’operatore dietro al noto malware Raccoon Stealer è stato condannato a cinque anni di prigione negli Stati Uniti dopo essersi dichiarato colpevole. Questo malware è stato responsabile di numerosi attacchi globali, con furti di credenziali, dati bancari e criptovalute, colpendo milioni di utenti dal 2019 al 2022.

Raccoon Stealer funzionava come Malware-as-a-Service (MaaS), con gli sviluppatori che vendevano abbonamenti agli attori malevoli. Una volta attivato, il malware raccoglieva informazioni sensibili dalle macchine infette, inviandole a server di comando e controllo.

La condanna dell’operatore rappresenta un passo importante nella lotta contro il cybercrimine. Tuttavia, gli esperti avvertono che varianti del malware potrebbero continuare a circolare, con la necessità di implementare difese più robuste, come software anti-malware aggiornati e una maggiore consapevolezza tra gli utenti.

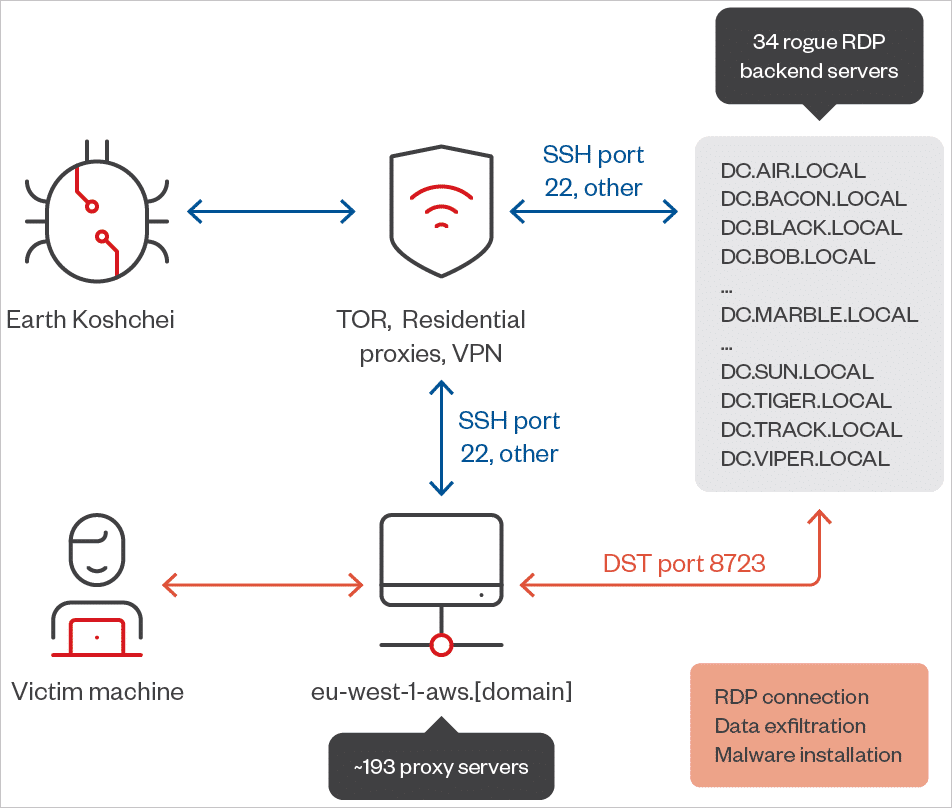

APT29: attacchi MITM tramite RDP proxy

Il gruppo di cybercriminali APT29 (conosciuto anche come Midnight Blizzard o Earth Koshchei), associato alla Russia, sta utilizzando una rete di proxy RDP (Remote Desktop Protocol) per attacchi di tipo man-in-the-middle (MITM).

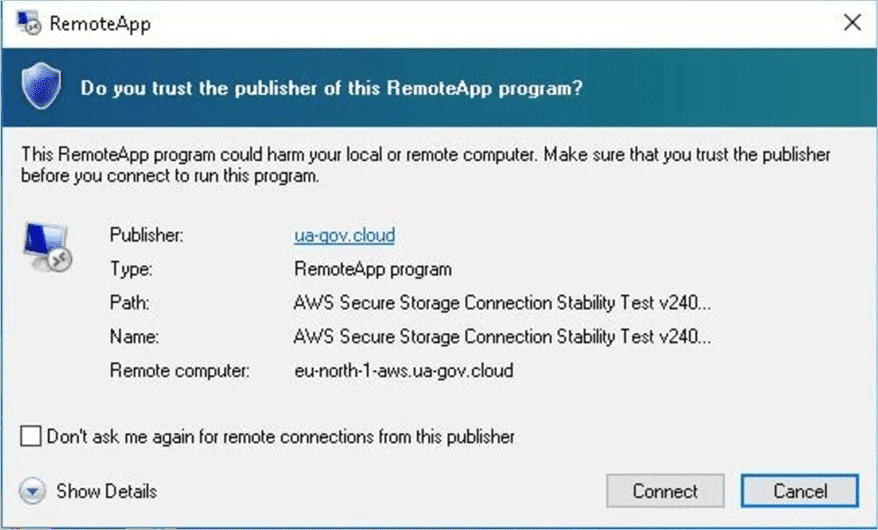

In questa campagna, gli aggressori inducono le vittime a connettersi a server RDP compromessi, consentendo loro di:

- Intercettare credenziali e sessioni di lavoro.

- Accedere a dati sensibili.

- Installare payload malevoli sui sistemi compromessi.

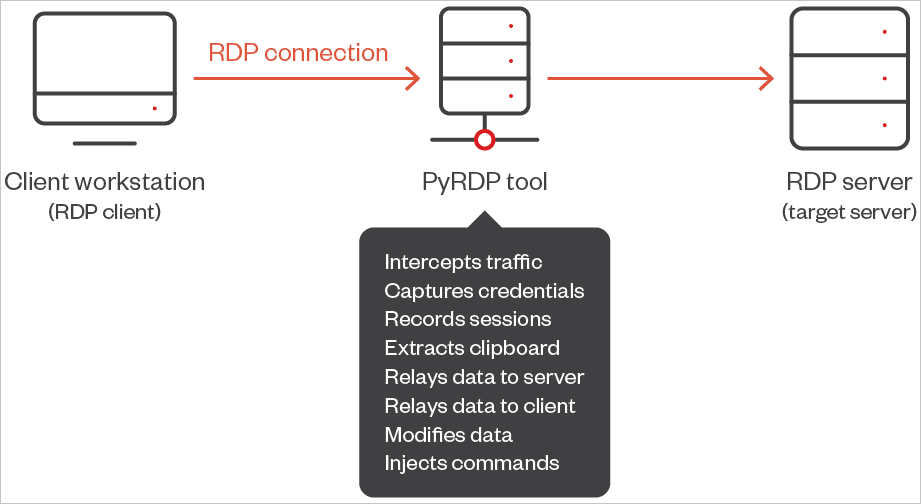

Il gruppo utilizza strumenti come PyRDP, una soluzione open-source originariamente pensata per scopi legittimi di simulazione red team, per sfruttare le connessioni RDP in modo illecito.

Gli attacchi sono stati mirati contro organizzazioni governative, militari e aziende tecnologiche in paesi come Stati Uniti, Francia, Germania e Australia. Per mitigare i rischi, si raccomanda di:

- Limitare l’uso dell’RDP solo a connessioni fidate.

- Applicare restrizioni di rete per impedire connessioni esterne non autorizzate.

- Monitorare le attività di rete per rilevare comportamenti anomali.

Le minacce descritte sottolineano la necessità di un approccio proattivo alla sicurezza informatica. Da campagne di smishing a malware avanzati come Raccoon Stealer, fino agli attacchi sofisticati di APT29, il panorama della sicurezza continua a evolversi. L’adozione di app cifrate, unita a pratiche di sicurezza solide, rappresenta una difesa fondamentale contro i rischi moderni.