Sommario

Nel corso del 2024, un gruppo di cyber spionaggio noto come Salt Typhoon ha condotto una serie di intrusioni sofisticate nei sistemi di diverse compagnie di telecomunicazioni statunitensi. Queste operazioni hanno evidenziato vulnerabilità critiche nelle infrastrutture di rete e sollevato preoccupazioni significative riguardo alla sicurezza nazionale e alla protezione dei dati sensibili.

Accesso iniziale e tecniche di intrusione

Salt Typhoon ha dimostrato una notevole abilità nell’ottenere accesso non autorizzato alle reti bersaglio. In molti casi, il gruppo ha sfruttato credenziali valide sottratte, sebbene non sia sempre chiaro come queste siano state acquisite inizialmente. Una volta ottenute, le credenziali sono state utilizzate per accedere ai dispositivi di rete, spesso attraverso configurazioni che permettevano l’archiviazione di password con metodi crittograficamente deboli. Inoltre, il gruppo ha intercettato traffico SNMP, TACACS e RADIUS, catturando chiavi segrete utilizzate tra i dispositivi di rete e i server di autenticazione, con l’obiettivo di raccogliere ulteriori dettagli sulle credenziali per utilizzi successivi.

Esfiltrazione delle configurazioni e movimento laterale

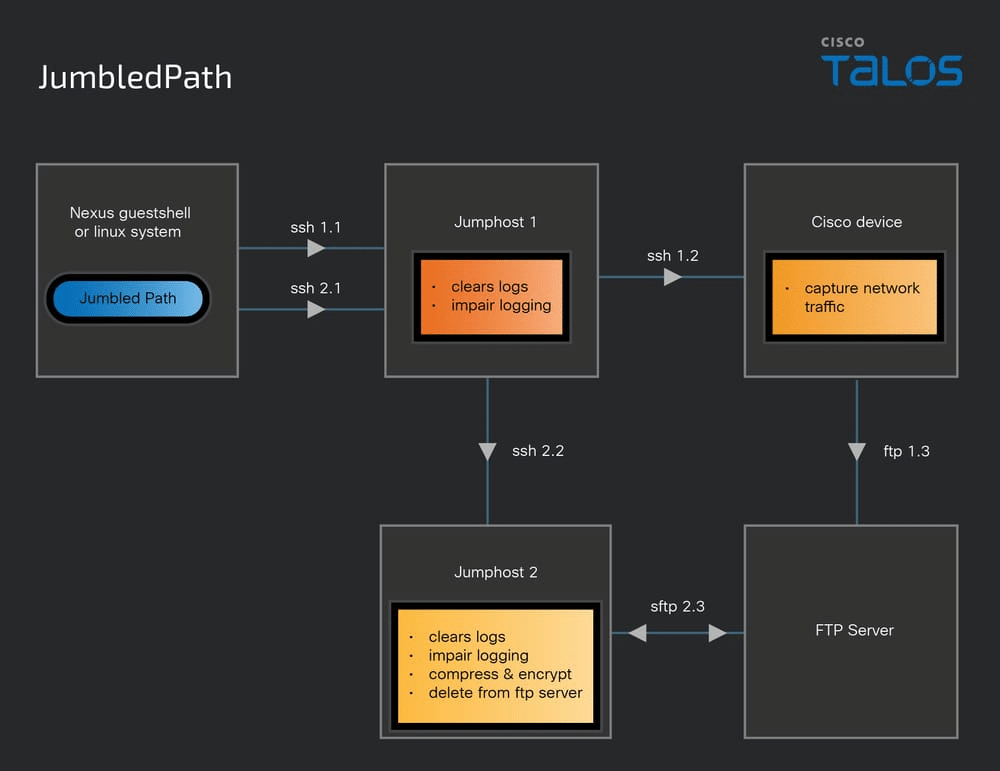

Una volta ottenuto l’accesso, Salt Typhoon ha esfiltrato configurazioni dei dispositivi, spesso utilizzando protocolli come TFTP e FTP. Queste configurazioni contenevano informazioni sensibili, tra cui stringhe di comunità SNMP con permessi di lettura/scrittura e account locali con password debolmente crittografate, facilitando ulteriori compromissioni. Le configurazioni includevano anche dettagli sulle interfacce di rete, permettendo al gruppo di comprendere meglio la topologia della rete e pianificare movimenti laterali. Il gruppo ha dimostrato la capacità di persistere negli ambienti compromessi per periodi prolungati, in alcuni casi mantenendo l’accesso per oltre tre anni.

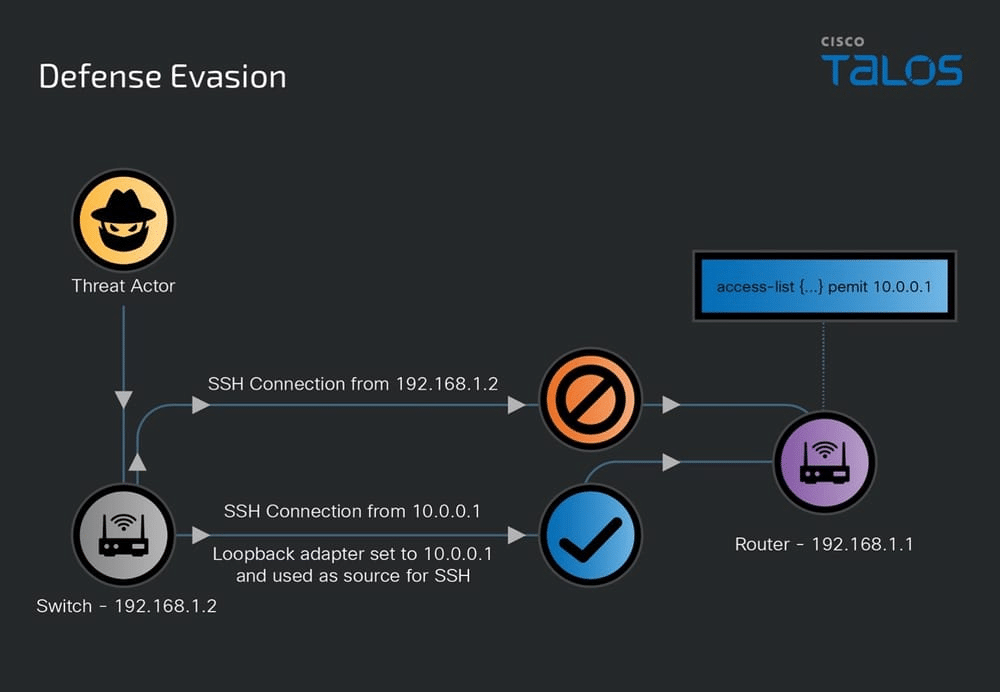

Modifiche alle configurazioni e tecniche di evasione

Salt Typhoon ha mostrato competenze avanzate nella modifica delle configurazioni dei dispositivi per mantenere l’accesso e nascondere le proprie tracce. Sono state osservate alterazioni nelle configurazioni in esecuzione e nei sottosistemi associati a Bash e Guest Shell, ambienti virtuali basati su Linux che girano su dispositivi Cisco e permettono l’esecuzione di comandi e utility Linux. Queste modifiche hanno facilitato l’uso di tecniche “living-off-the-land” (LOTL), sfruttando strumenti e funzionalità già presenti nei sistemi compromessi per evitare l’installazione di malware aggiuntivo e ridurre la probabilità di rilevamento. citeturn0search0

Vulnerabilità sfruttate e raccomandazioni di sicurezza

Sebbene non siano state scoperte nuove vulnerabilità nei dispositivi Cisco durante questa campagna, è stato riscontrato che Salt Typhoon ha potenzialmente abusato di vulnerabilità note, come CVE-2018-0171, una falla nell’implementazione del protocollo Smart Install di Cisco IOS e IOS XE. Tuttavia, in molti incidenti, l’accesso iniziale è stato ottenuto attraverso credenziali valide piuttosto che tramite l’exploit di vulnerabilità specifiche. È fondamentale che le organizzazioni seguano le migliori pratiche per la sicurezza delle infrastrutture di rete, tra cui:

- Gestione delle credenziali: Implementare politiche di password robuste e utilizzare metodi di crittografia sicuri per l’archiviazione delle credenziali.

- Aggiornamenti regolari: Applicare tempestivamente le patch di sicurezza per correggere vulnerabilità note.

- Monitoraggio continuo: Implementare sistemi di monitoraggio per rilevare attività sospette e accessi non autorizzati.

- Segmentazione della rete: Isolare segmenti critici della rete per limitare il movimento laterale in caso di compromissione.

Adottando queste misure, le organizzazioni possono rafforzare la propria postura di sicurezza e ridurre il rischio di compromissioni simili a quelle orchestrate da Salt Typhoon.