Sommario

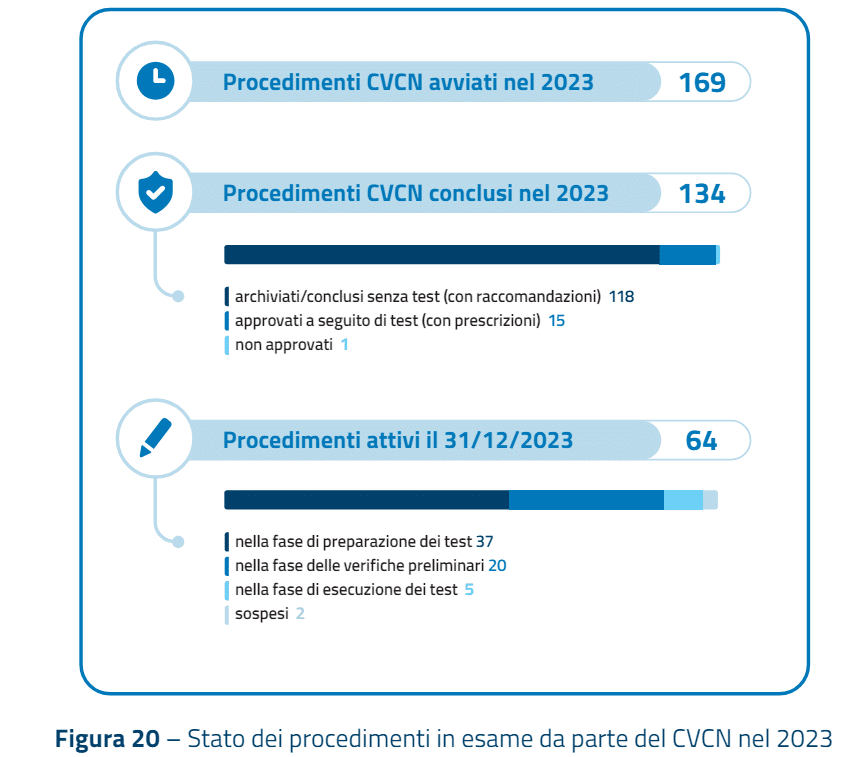

Nel corso del 2023, il Centro di valutazione e certificazione nazionale (CVCN) dell’Agenzia Nazionale per la Cybersicurezza ha continuato a giocare un ruolo essenziale nell’ecosistema di cybersicurezza italiana, ottimizzando le proprie operazioni per rispondere alle crescenti esigenze di sicurezza del Perimetro di sicurezza nazionale cibernetica (PSNC). Attraverso un impegno costante per la riduzione dei tempi di scrutinio e la semplificazione dei processi, il CVCN ha garantito un elevato standard di sicurezza senza intaccare l’operatività delle strutture a cui fornisce supporto.

Cos’è il Centro di valutazione e certificazione nazionale CVCN?

Secondo quanto riportato nella relazione 2023 è La struttura dell’ACN che riceve le comunicazioni da parte dei soggetti inclusi nel Perimetro concernenti l’intenzione di impiegare particolari categorie di componenti ICT all’interno

di reti, sistemi informativi e servizi informatici da cui dipendano funzioni o servizi essenziali

dello Stato e dal cui malfunzionamento, interruzione, o utilizzo improprio, possa derivare un

pregiudizio per la sicurezza nazionale. Il CVCN può disporre l’esecuzione di test di corretta implementazione delle funzioni di sicurezza e penetration test su quei componenti e negarne o autorizzarne la messa in esercizio, con eventuali prescrizioni.

Ottimizzazione delle procedure di Valutazione

Il CVCN ha affrontato il 2023 con l’obiettivo di perfezionare le sue metodologie di lavoro, raggiungendo una riduzione significativa dei tempi di valutazione, migliorata di circa il 30% rispetto al 2022. Tale miglioramento ha coinvolto sia i procedimenti che hanno comportato l’esecuzione di test di sicurezza sia quelli che non hanno necessitato di tali verifiche.

Approccio proattivo alle raccomandazioni di Sicurezza

Indipendentemente dalla necessità di eseguire test diretti, il CVCN ha proseguito nel fornire raccomandazioni dettagliate e condizioni specifiche per migliorare le pratiche di sicurezza. Questo approccio preventivo si basa sull’analisi accurata del rischio presentata dai soggetti del Perimetro e sulla successiva valutazione effettuata durante le verifiche preliminari dal CVCN.

Catalogo di Prodotti ICT valutati

Una delle iniziative più rilevanti del 2023 è stata l’introduzione di un catalogo di prodotti ICT precedentemente valutati dal CVCN. Questo catalogo funge da risorsa per i soggetti del Perimetro che cercano soluzioni ICT affidabili e già testate, facilitando un processo di valutazione più rapido e meno oneroso. Questo strumento è particolarmente utile per garantire che i prodotti impiegati rispettino le normative vigenti senza necessità di duplicare i test già effettuati.

Impatto delle innovazioni Procedurali

Le innovazioni procedurali introdotte dal CVCN non solo hanno migliorato l’efficacia delle valutazioni, ma hanno anche ridotto i costi associati e il dispendio di tempo per i soggetti coinvolti. Ciò ha permesso alle entità del PSNC di mantenere una continuità operativa, essenziale per la sicurezza delle infrastrutture critiche nazionali.

Le attività del CVCN nel 2023 evidenziano un impegno significativo verso l’efficienza e l’efficacia nella gestione della cybersicurezza. Con un occhio sempre attento all’evoluzione delle minacce e all’aggiornamento delle tecnologie, il Centro si conferma un pilastro fondamentale nella difesa del panorama digitale italiano.