Sommario

Il panorama delle minacce nel settore delle criptovalute si arricchisce di due nuovi scenari ad alta criticità: la campagna di social engineering avanzato condotta dal gruppo nordcoreano Slow Pisces, che sfrutta finte sfide di codifica per infettare sviluppatori, e la pubblicazione di un pacchetto Python malevolo su PyPI, progettato per intercettare credenziali e ordini su MEXC, una delle principali piattaforme di trading crypto. Entrambi i vettori di attacco dimostrano come il canale dello sviluppo software open-source e i social network professionali siano diventati strumenti primari di compromissione per finalità economiche e di accesso persistente.

Slow Pisces: social engineering e malware personalizzato contro sviluppatori crypto

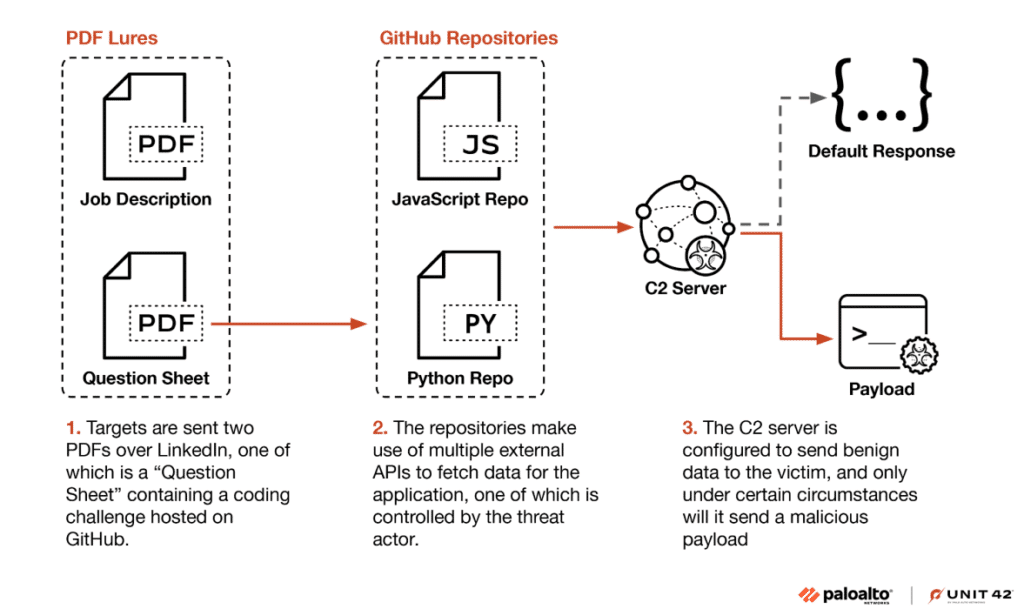

Il gruppo Slow Pisces, conosciuto anche con i nomi Jade Sleet o TraderTraitor, è legato all’apparato statale nordcoreano e responsabile, secondo il FBI e Microsoft, di furti per oltre 1,5 miliardi di dollari in criptovalute tra il 2023 e il 2024. L’ultima campagna analizzata da Palo Alto Networks mostra come il gruppo adotti un approccio estremamente mirato: finge offerte di lavoro su LinkedIn, contatta sviluppatori attivi nel settore crypto e propone come test tecnico un progetto GitHub infetto.

La compromissione avviene tramite repository Python e JavaScript mascherati da esercizi di analisi finanziaria, come dashboard di borsa o analizzatori di pattern. I file di questi progetti includono codice apparentemente innocuo, ma contengono collegamenti a domini controllati dagli attaccanti, da cui viene servito il payload solo a utenti validati (tramite IP, headers e fingerprinting).

Tra i meccanismi più sofisticati si segnala l’uso della funzione yaml.load() per la deserializzazione malevola in Python, tecnica che consente l’esecuzione di oggetti arbitrari. Il payload attivato in questo modo installa RN Loader, che agisce in memoria senza lasciar tracce su disco, e successivamente RN Stealer, uno script infostealer capace di sottrarre dati di sistema, SSH keys, configurazioni cloud (AWS, GCP, Kubernetes) e file critici come login.keychain-db su macOS.

Nel caso di repository JavaScript, la tecnica sfruttata è l’escapeFunction del motore di template EJS, che consente l’iniezione di codice arbitrario nella funzione di rendering. Anche in questo caso i payload sono serviti in base a criteri selettivi, e i file malevoli vengono salvati in directory temporanee come .jql.

L’intera operazione è studiata per garantire persistence in memoria, esfiltrazione mirata e distruzione automatica dei file una volta terminata l’operazione, con altissimi livelli di opsec da parte del gruppo.

Pacchetto malevolo su PyPI ruba credenziali e comandi trading su MEXC: la tecnica del clone CCXT

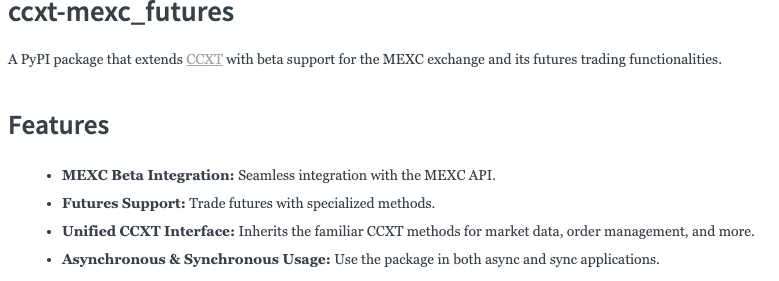

Parallelamente alla campagna Slow Pisces, il team di sicurezza di JFrog ha rilevato un caso di supply chain attack contro gli sviluppatori Python attraverso un pacchetto pubblicato su PyPI con il nome ccxt-mexc-futures. Il nome è stato scelto per evocare librerie popolari e legittime, in questo caso CCXT, una libreria Python utilizzata da milioni di utenti per effettuare trading automatico su numerosi exchange di criptovalute.

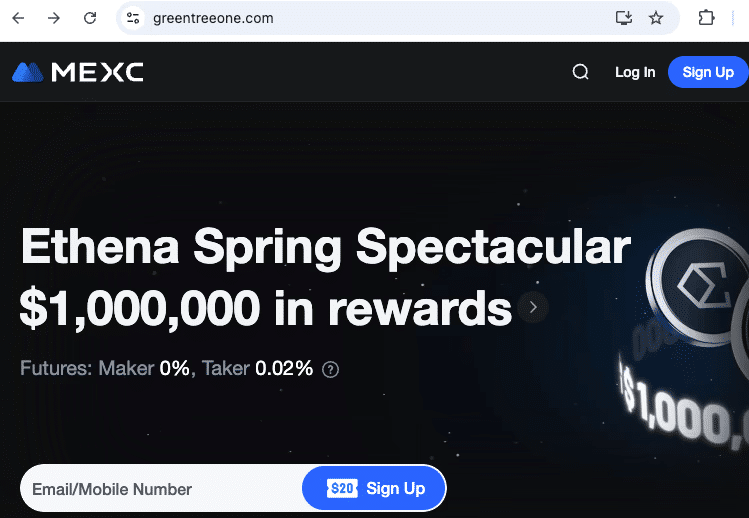

Il pacchetto malevolo si presenta come un’estensione dell’integrazione di CCXT con MEXC per il trading di futures. In realtà, modifica in modo subdolo alcune API critiche, come contract_private_post_order_submit, contract_private_post_order_cancel e spot4_private_post_order_place. Ogni volta che un utente invia un ordine tramite queste API, i dati vengono intercettati e reindirizzati verso un dominio controllato dagli attaccanti, greentreeone.com, che finge di essere un endpoint ufficiale MEXC.

L’analisi tecnica del codice rivela un comportamento attentamente nascosto

Il codice malevolo è stato identificato in più versioni. Nella release 0.1.4, il pacchetto include una stringa base64 codificata che viene decodificata ed eseguita tramite eval, una tecnica comune per nascondere codice eseguibile. Nella successiva 0.1.8, il codice viene ulteriormente offuscato tramite eval nidificati di stringhe esadecimali, in modo da eludere le scansioni automatiche.

Entrambe le versioni reimplementano funzioni fondamentali di CCXT come describe, sign e prepare_request_headers, alterandole per trasmettere le chiavi API e gli ordini verso server remoti. La funzione describe, in particolare, sfrutta la struttura deep_extend della libreria originale per inserire configurazioni alterate senza destare sospetti. In questo modo, durante il normale utilizzo della libreria, le chiamate sembrano corrette ma vengono firmate con token autentici e deviate verso un backend dannoso.

Analizzando il traffico generato, è emerso che ogni ordine viene effettivamente trasmesso a greentreeone.com, e la risposta del server simula un successo (“OrderFilled”) anche in caso di errore (“BadRequest”), inducendo l’utente a credere che la propria transazione sia andata a buon fine. Questo meccanismo consente il furto di asset crypto e credenziali, aggirando completamente l’utente e i suoi sistemi di log.

Impatto e raccomandazioni per gli sviluppatori

Il pacchetto ccxt-mexc-futures è stato prontamente rimosso da PyPI, ma l’attacco solleva preoccupazioni enormi sulla fiducia nelle librerie pubbliche open-source, in particolare quelle legate al trading automatizzato e alla gestione di asset finanziari. Qualsiasi ambiente che ha installato la libreria deve procedere alla revoca immediata delle chiavi API e dei token di autenticazione, oltre alla rimozione completa del pacchetto.

JFrog ha aggiornato il suo motore di rilevamento Xray per includere queste varianti malevole, ma resta fondamentale che gli sviluppatori adottino pratiche più rigorose come verifica manuale del codice sorgente, utilizzo di strumenti come Snyk, Bandit o dependency checkers e limitazione dell’accesso a pacchetti con nomi sospetti o troppo simili a quelli ufficiali.

Attacchi multi-strato e sofisticazione crescente nel panorama crypto e open-source

I due casi analizzati evidenziano una convergenza preoccupante tra social engineering, infezione supply chain e malware fileless in ambienti di sviluppo. Slow Pisces mostra come LinkedIn e GitHub possano essere trasformati in strumenti d’infezione selettiva, mentre il caso CCXT dimostra che anche una semplice installazione via pip può mettere a rischio portafogli crypto da migliaia di euro.

La lezione è chiara: il contesto dello sviluppo open-source, spesso percepito come sicuro e comunitario, sta diventando uno degli ambiti preferiti dai gruppi APT e dai criminali specializzati in furti crypto. In questo scenario, la protezione non può più limitarsi all’endpoint o al firewall, ma deve estendersi all’intero ciclo di sviluppo e gestione delle dipendenze software.