Cisco Talos ha recentemente scoperto una campagna in corso condotta da un nuovo attore di minacce denominato SneakyChef, utilizzando il malware SugarGh0st. Questa campagna, iniziata ad agosto 2023, ha ampliato il proprio raggio d’azione includendo obiettivi in paesi di EMEA e Asia, rispetto alle precedenti osservazioni che si concentravano principalmente su Corea del Sud e Uzbekistan.

Cosa leggere

Tecniche e Target

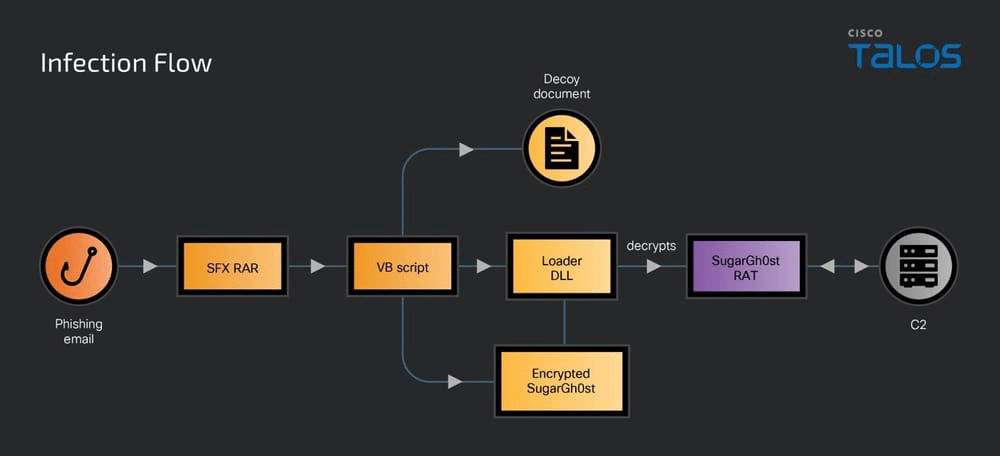

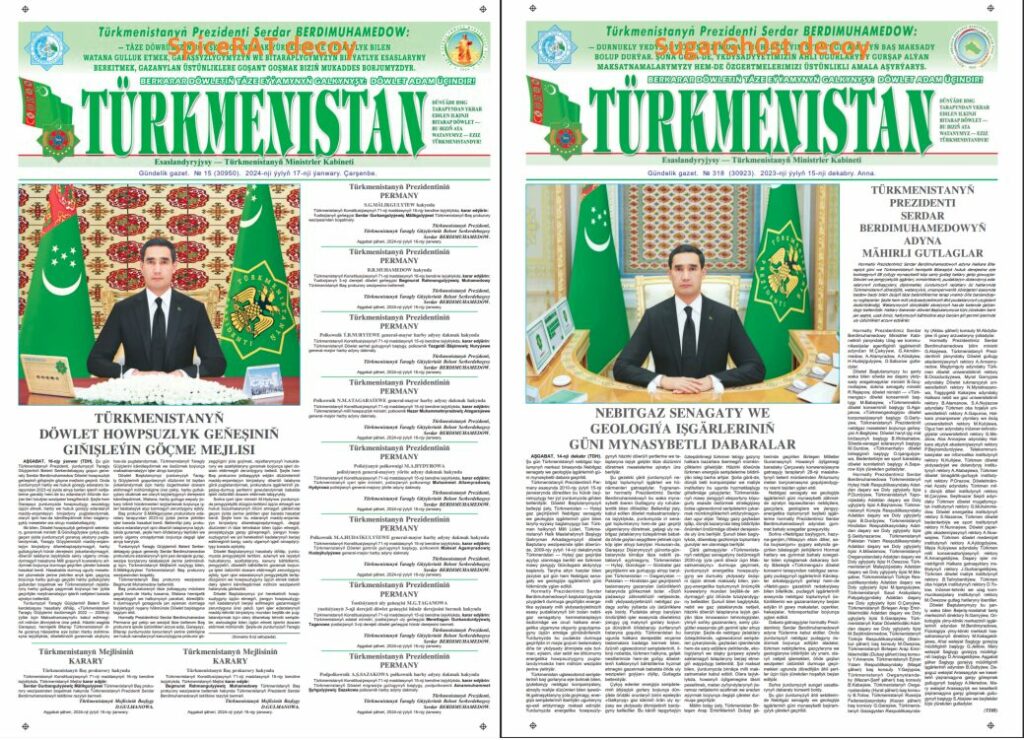

SneakyChef utilizza documenti esca che sono scansioni di documenti di agenzie governative, per lo più relativi a Ministeri degli Affari Esteri o ambasciate di vari paesi. Sono stati individuati diversi tipi di catene di infezione, tra cui l’uso di file SFX RAR per distribuire il malware.

Caratteristiche di SugarGh0st

SugarGh0st è un RAT (Remote Access Trojan) che permette agli attori delle minacce di connettersi al sistema compromesso, eseguire comandi, raccogliere dati e esfiltrarli. La backdoor utilizza protocolli come DNS e ICMP per la comunicazione C2 (Command and Control) e può mascherare la sua attività attraverso l’uso di documenti esca legittimi.

Profili degli attacchi e obiettivi

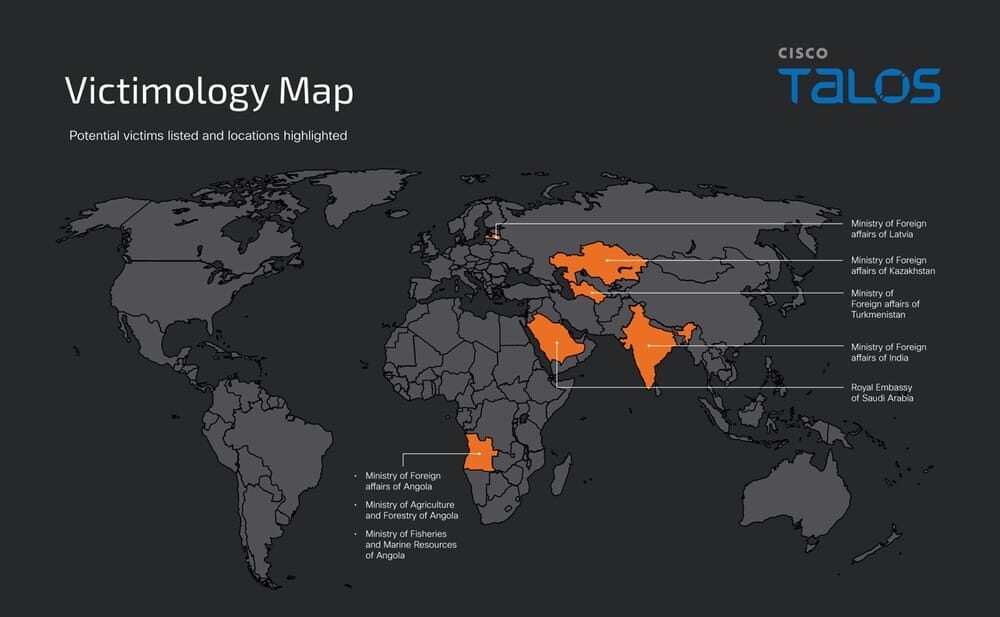

Gli attacchi recenti di SneakyChef hanno mirato a diverse agenzie governative tra cui:

- Ministero degli Affari Esteri dell’Angola

- Ministero delle Risorse della Pesca e Marine dell’Angola

- Ministero dell’Agricoltura e delle Foreste dell’Angola

- Ministero degli Affari Esteri del Turkmenistan

- Ministero degli Affari Esteri del Kazakistan

- Ministero degli Affari Esteri dell’India

- Ambasciata del Regno dell’Arabia Saudita ad Abu Dhabi

- Ministero degli Affari Esteri della Lettonia

Tecniche di infezione

La catena di infezione utilizza file RAR autoestraenti (SFX) che contengono documenti esca e payload malevoli. Quando un utente esegue l’eseguibile SFX, il malware viene estratto e avviato, stabilendo la persistenza nel sistema compromesso e avviando la comunicazione con il server C2.

SpiceRAT: nuovo strumento di SneakyChef per attacchi mirati in EMEA e Asia

Cisco Talos ha scoperto un nuovo trojan di accesso remoto (RAT) chiamato SpiceRAT, utilizzato dall’attore di minacce SneakyChef in una recente campagna che ha preso di mira agenzie governative in EMEA e Asia. Questa campagna ha visto l’utilizzo di email di phishing per distribuire SugarGh0st e SpiceRAT utilizzando lo stesso indirizzo email.

Tecniche di Infezione

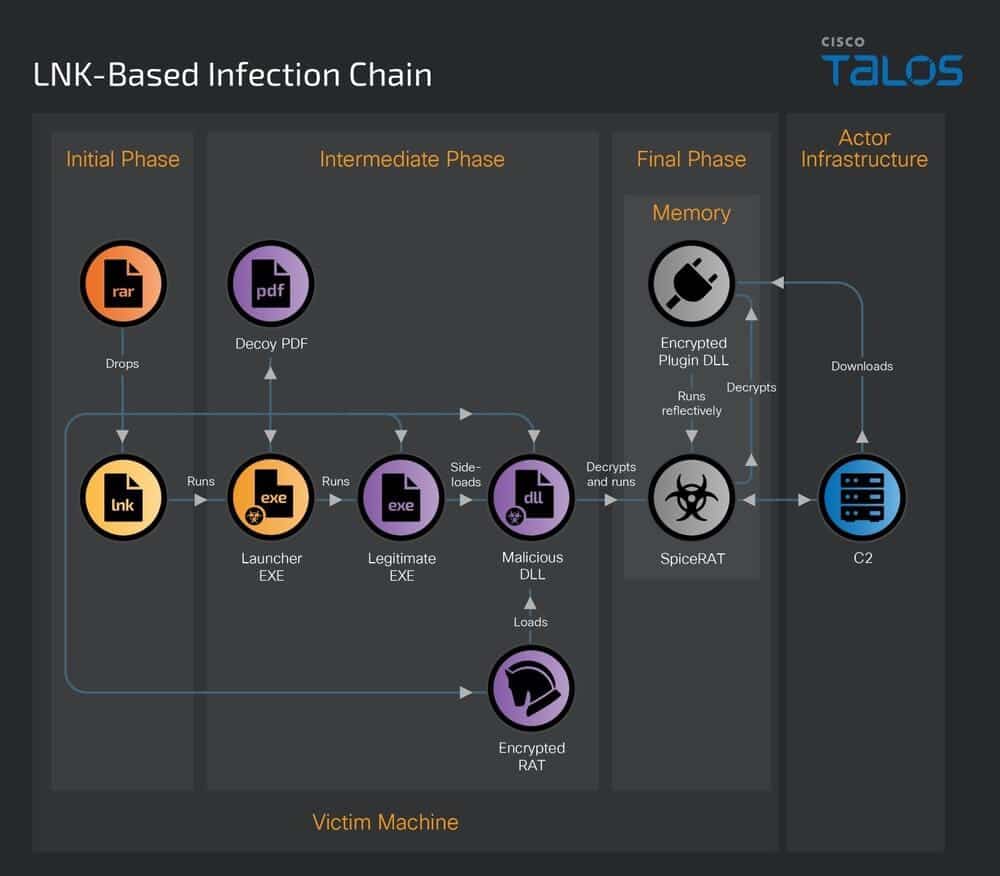

SneakyChef ha utilizzato due catene di infezione per distribuire SpiceRAT, impiegando file LNK e HTA come vettori di attacco iniziali.

Catena di Infezione Basata su LNK

- File RAR Malevoli: Contengono un file di collegamento di Windows (LNK) e una cartella nascosta con componenti malevoli, tra cui un eseguibile, un loader DLL malevolo, un payload cifrato e un PDF esca.

- Esecuzione del LNK: Il file di collegamento avvia l’eseguibile malevolo, che a sua volta carica il DLL malevolo e decripta il payload di SpiceRAT.

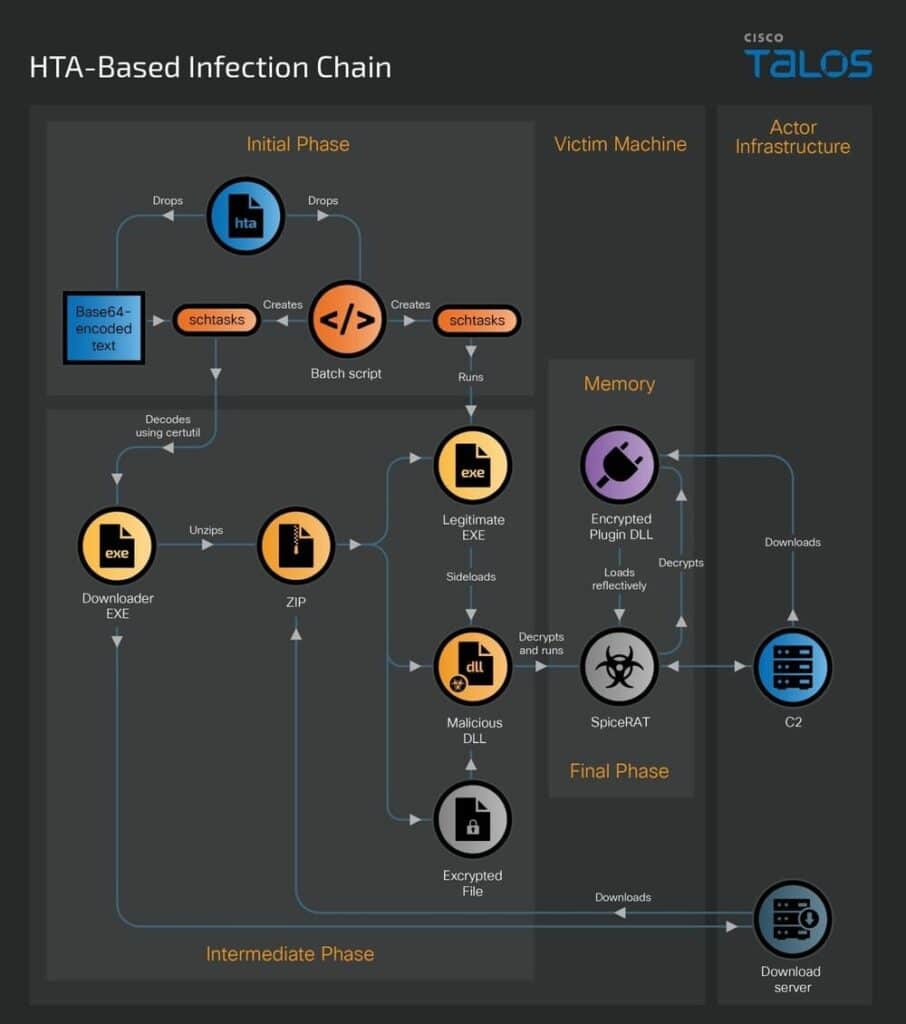

Catena di Infezione Basata su HTA

- File RAR Malevoli: Contengono un file HTA malevolo.

- Esecuzione dell’HTA: Esegue uno script Visual Basic che decodifica un downloader malevolo e lo esegue.

Analisi di SpiceRAT

SpiceRAT è costituito da un eseguibile legittimo utilizzato per caricare un loader DLL malevolo, che decripta e esegue il payload cifrato di SpiceRAT.

Componenti di SpiceRAT

- Eseguibile Legittimo: Utilizzato per caricare il DLL malevolo (es.

RunHelp.exefirmato da Samsung). - Loader DLL Malevolo: Decripta il payload di SpiceRAT e lo esegue in memoria.

- Payload di SpiceRAT: Include tre funzioni di esportazione malevole e raccoglie dati di ricognizione, comunicando con il server C2.

Comunicazioni C2

SpiceRAT comunica con il server C2 tramite metodi HTTP POST, inviando dati cifrati di ricognizione e ricevendo risposte cifrate contenenti ulteriori payload o comandi.

Attività Successive

SpiceRAT può eseguire plugin scaricati dal server C2, aumentando la superficie di attacco sulla rete della vittima. I plugin possono scaricare ed eseguire binari e comandi arbitrari.

Misure di protezione

Per proteggersi da queste minacce, è essenziale utilizzare soluzioni di sicurezza che possano rilevare e bloccare questi comportamenti malevoli come consiglia Cisco.