Un’indagine condotta da Citizen Lab e First Department ha rivelato l’installazione di uno spyware avanzato su un dispositivo Android confiscato e poi restituito dal Servizio Federale di Sicurezza Russo (FSB). Il software, simile al noto spyware Monokle, permette di accedere a dati sensibili, monitorare attività e localizzare gli utenti. Questo caso sottolinea i rischi associati alla confisca di dispositivi in contesti repressivi.

Installazione di spyware su dispositivi confiscati

Il caso riguarda Kirill Parubets, un programmatore russo accusato di trasferimenti di denaro all’Ucraina e detenuto per 15 giorni dall’FSB. Durante la detenzione, il suo smartphone è stato confiscato e successivamente restituito, ma con comportamenti anomali. Citizen Lab ha analizzato il dispositivo e ha identificato un’applicazione trojanizzata che si spacciava per il legittimo “Cube Call Recorder”, un’applicazione popolare per la registrazione delle chiamate.

Il software installato, una variante avanzata dello spyware Monokle, offre capacità estese di sorveglianza, tra cui il tracciamento della posizione, l’accesso a SMS, email, contatti e persino l’acquisizione di password. Inoltre, può registrare video e audio, eseguire comandi in shell e accedere ad applicazioni di messaggistica criptata. Queste funzionalità permettono agli attaccanti un controllo pressoché totale sul dispositivo compromesso.

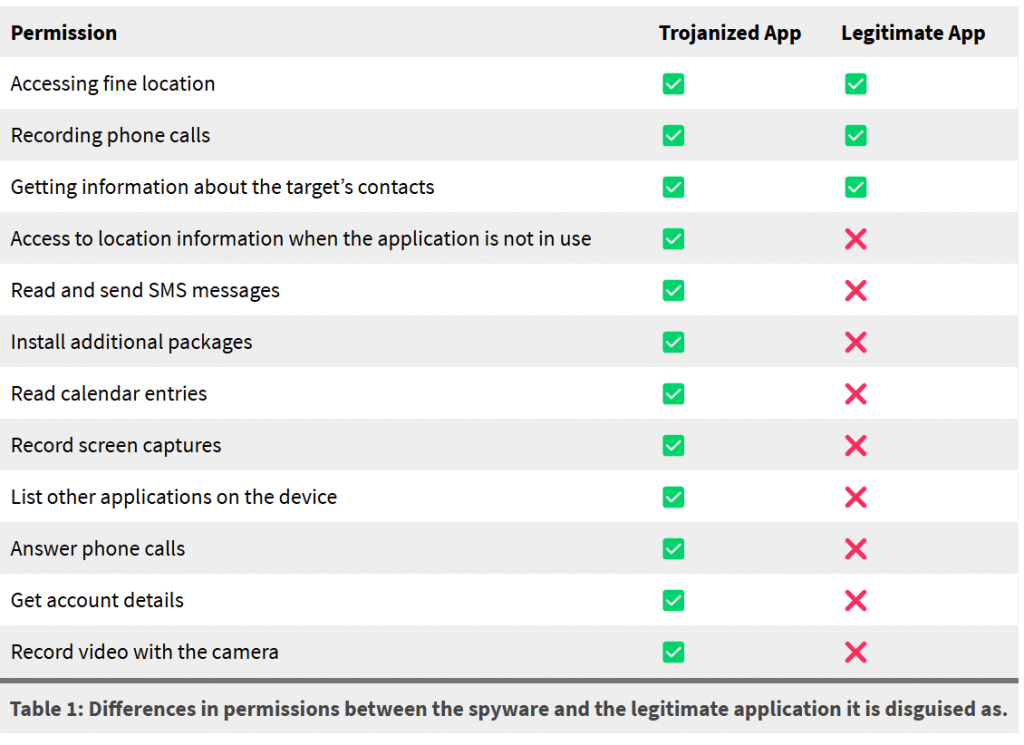

Citizen Lab ha evidenziato che l’architettura del malware si basa su un processo a due stadi: una prima fase per la distribuzione e una seconda per le operazioni, con dati criptati per rendere più difficile il rilevamento. L’applicazione richiede permessi insoliti rispetto alla versione legittima, come l’accesso alla localizzazione in background e la possibilità di installare pacchetti software.

Similitudini con Monokle e nuovi sviluppi

Lo spyware analizzato presenta forti somiglianze con Monokle, sviluppato dal “Special Technology Center” di San Pietroburgo, ma include aggiornamenti significativi. Tra questi, miglioramenti nella crittografia e nella gestione dei permessi, che lo rendono più sofisticato e difficile da individuare rispetto alla versione documentata nel 2019.

Un aspetto interessante è la presenza di riferimenti a iOS nel codice del malware, suggerendo lo sviluppo di una variante per dispositivi Apple. Questo ampliamento delle capacità indica un’evoluzione tecnologica continua e un potenziale aumento della portata di tali strumenti di sorveglianza.

Questo caso evidenzia il pericolo rappresentato dalla confisca di dispositivi elettronici da parte di autorità in contesti repressivi. La sofisticazione di spyware come Monokle e delle sue varianti dimostra la necessità di strategie di protezione avanzate per individui e organizzazioni che operano in ambienti ad alto rischio.