L’infrastruttura del malware StealC, classificato come stealer modulare, si è aggiornata rapidamente nel corso del 2024, culminando con la release 2.2.4 analizzata in profondità da Zscaler ThreatLabz. La nuova versione introduce una gamma estesa di funzionalità, tra cui l’esecuzione di script PowerShell, MSI e EXE, cifratura RC4 per la comunicazione, un builder integrato e una nuova architettura di controllo remota attraverso pannello web. Il malware continua a essere distribuito come servizio a pagamento (MaaS) con aggiornamenti regolari e supporto diretto fornito dal team di sviluppo, che gestisce la generazione dei binari, le chiavi di cifratura e i domini C2.

Architettura rinnovata: loader multipli, cifratura RC4 e targeting selettivo

Rispetto alla prima versione, StealC V2 presenta una struttura più articolata, con separazione tra moduli di raccolta, esecuzione payload e comandi ricevuti dal server. L’agente utilizza una prima fase di deobfuscazione RC4, decodifica le stringhe in base64, e applica controlli sulla lingua di sistema per evitare esecuzione in ambienti russi o dell’area CIS. Viene verificata anche la data di compilazione, e se l’agente rileva una scadenza oltre il termine programmato, si autodistrugge.

Le richieste al C2 server sono tutte in formato JSON, e si dividono in quattro categorie principali: create, upload_file, done, e loader. Ogni client si registra al server con un bot ID unico (HWID) e riceve un access_token necessario per le comunicazioni successive. Il server restituisce parametri crittografati che indicano quali moduli abilitare: furto dati da browser, plugin crypto, accesso a wallet, Steam, Outlook, e percorsi file custom.

Un campo casuale esadecimale viene generato a ogni risposta per evitare rilevamenti tramite firme statiche, un meccanismo di offuscamento aggiuntivo che rende il traffico C2 meno distinguibile.

Nuove modalità di esecuzione: da PowerShell a installazioni silenziose MSI

StealC V2 è in grado di scaricare e lanciare tre diversi formati di payload:

- EXE: eseguiti via

ShellExecuteExcon 10 tentativi di fallback - MSI: installati tramite

msiexec.exe /passive, senza interazione utente - PowerShell: esecuzione remota con

powershell.exe -nop -c iex(...)

Questa modularità è controllata direttamente dal server, che invia le istruzioni al client in base alla geolocalizzazione, ID di build o marker attivati (parole chiave identificate nei dati rubati). Ad esempio, se un file di password contiene il termine “coinbase.com”, il malware attiva un loader collegato a un payload specifico destinato agli utenti crypto.

Pannello di controllo e builder integrato: targeting dinamico e personalizzazione automatica

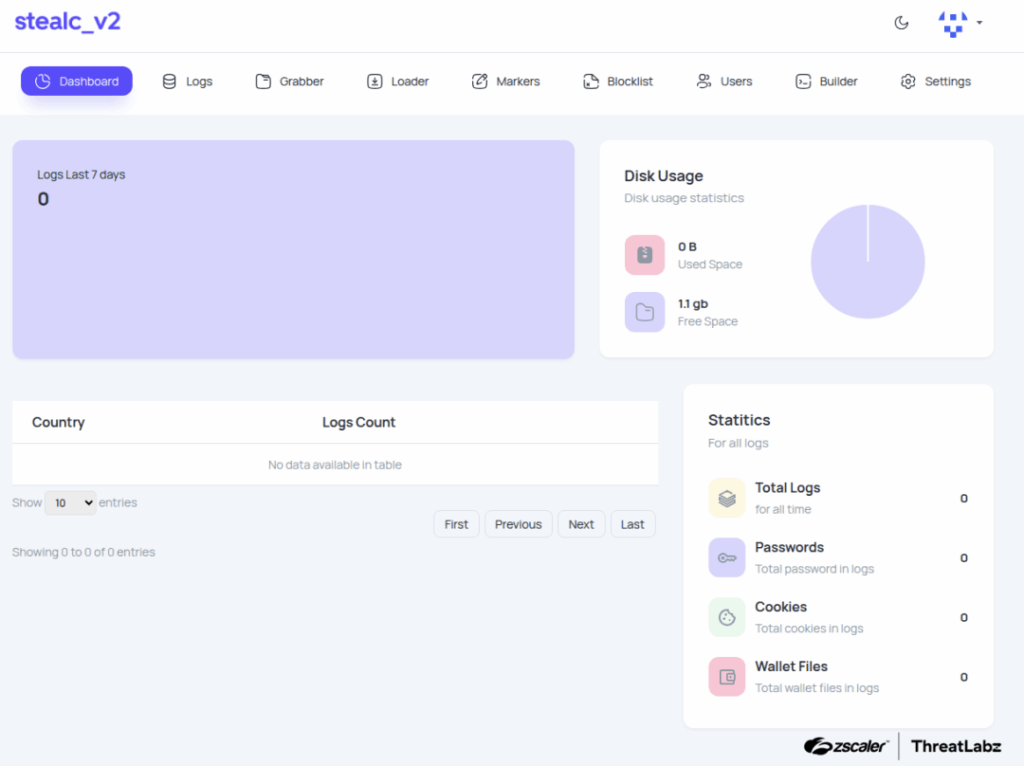

Il pannello web di StealC V2, accessibile agli operatori dopo installazione, rappresenta il cuore operativo dell’infrastruttura. Esso consente la visualizzazione degli host infetti, la generazione di nuovi eseguibili tramite builder integrato, e la creazione di regole di targeting. La dashboard principale mostra lo stato delle infezioni, i file rubati, e il traffico registrato per ogni bot attivo.

La componente builder, integrata nel pannello, permette la creazione di nuove build a partire da un template binario fornito dallo sviluppatore del malware. Il builder personalizza il parametro build, ma non modifica né l’RC4 key né gli indirizzi C2, che restano gestiti centralmente. Gli operatori possono comunque definire regole condizionali per la distribuzione dei payload: ad esempio, solo se il contenuto di file rubati contiene determinati domini, nomi o applicazioni, viene attivata una risposta specifica.

I marker sono espressioni testuali che fungono da trigger: ad esempio, la stringa “coinbase.com” attiva un caricatore che scarica un nuovo payload collegato a furti crypto. Il sistema è anche compatibile con bot Telegram per la ricezione di notifiche automatiche e alert su eventi predefiniti. Inoltre, è possibile bloccare comunicazioni in base all’indirizzo IP o all’HWID per evitare analisi forensi o sandbox.

Ciclo di aggiornamento StealC: versioni incrementali e RC4 abilitato solo nei release recenti

Il framework StealC è in sviluppo attivo e controllato centralmente. Ogni installazione del pannello richiede l’invio manuale dei dati di configurazione – tra cui dominio, percorso C2 e chiave RC4 – al venditore, che genera e restituisce un pacchetto ZIP con la nuova versione. Questo sistema garantisce che nessun operatore possa usare versioni precedenti non autorizzate.

Il file version.json, contenuto nel pacchetto, controlla l’applicazione degli aggiornamenti e specifica se coinvolgono componenti admin, database o gateway. Alcune delle versioni più significative includono:

- 2.0.1: nessuna cifratura, configurazioni in chiaro

- 2.1.1: prima implementazione di cifratura RC4

- 2.2.4: chiave RC4 distinta per stringhe e traffico, comandi di autodistruzione e payload migliorati

Le versioni recenti utilizzano API di rete basate su winhttp.dll, più stabili rispetto a wininet.dll, e supportano l’upload esclusivo tramite comandi upload_file con struttura multipart. La gestione delle risposte C2 è raffinata, con codici di errore differenziati in caso di token errato, file già inviato, comunicazione non cifrata o formato malformato.

Tabella comparativa delle versioni StealC: evoluzione funzionale e sicurezza

| Versione | Data stimata | Cifratura RC4 | Modularità payload | Caratteristiche distintive |

|---|---|---|---|---|

| 2.0.1 | luglio 2024 | no | bassa | builder statico, nessun marker, dati in chiaro |

| 2.1.1 | ottobre 2024 | parziale | media | introduzione RC4, primi marker, supporto PowerShell |

| 2.2.4 | aprile 2025 | completa | alta | builder remoto, targeting dinamico, tracciamento bot |

L’evoluzione di StealC testimonia la sofisticazione crescente degli strumenti MaaS disponibili nel dark web. Grazie a meccanismi centralizzati di aggiornamento, controllo granularizzato dei target e capacità di evasione tramite cifratura e codifica condizionale, il malware si posiziona tra i framework più flessibili e pericolosi nel segmento degli stealer. La presenza di un builder server-side e di un pannello C2 attivo ne garantisce l’uso professionale da parte di cybercriminali organizzati e in ambienti persistenti.