Tre importanti episodi sottolineano la crescente pressione sulle infrastrutture digitali, con implicazioni sia per lo sviluppo software che per la sicurezza industriale. Dalla compromissione della GitHub Action tj-actions/changed-files, passando per la vulnerabilità critica di Next.js (CVE-2025-29927), fino agli avvisi ICS pubblicati da CISA, questi eventi confermano l’urgenza di rafforzare i controlli lungo tutta la supply chain digitale. Le analisi confermano che, sebbene alcune minacce abbiano avuto un impatto contenuto, la loro sofisticazione richiede risposte più strutturate da parte degli sviluppatori, dei team DevSecOps e dei gestori di infrastrutture critiche.

Compromissione di GitHub Action tj-actions/changed-files: analisi dell’impatto reale

L’azione GitHub tj-actions/changed-files, utilizzata in oltre 5.400 repository secondo ricerche Endor Labs, è stata oggetto di una manipolazione malevola rilevata il 14 marzo 2025. Il codice alterato ha potenzialmente esposto token e credenziali nei log dei workflow CI/CD, ma un’analisi dettagliata ha ridimensionato le preoccupazioni iniziali.

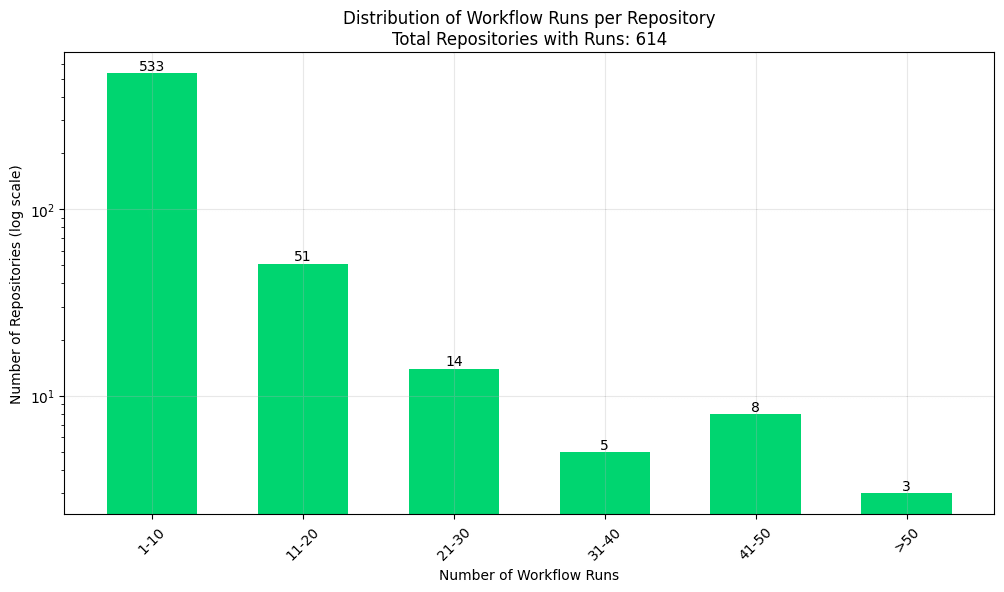

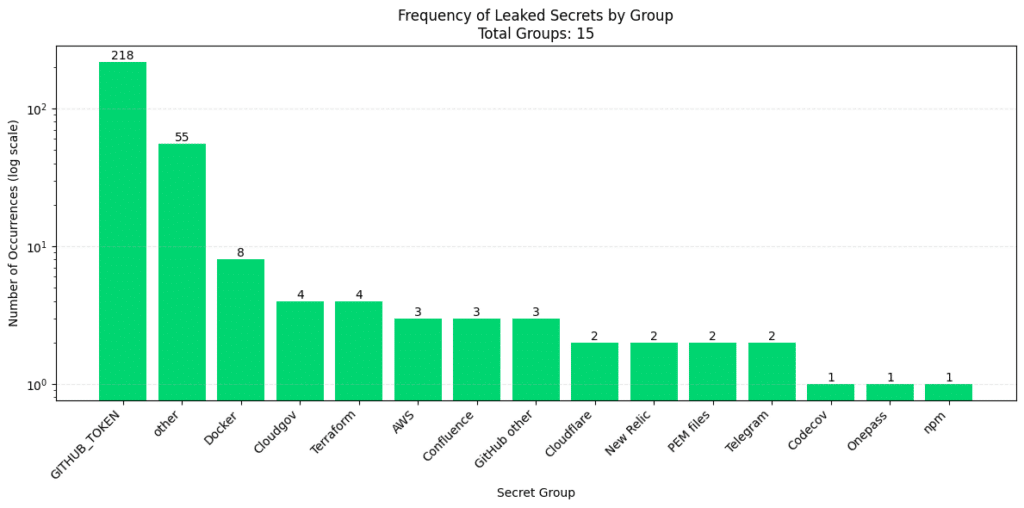

Nel dettaglio, solo 614 repository hanno eseguito workflow contenenti la versione compromessa nel periodo critico di 24 ore, e tra questi solo 218 hanno effettivamente esposto credenziali sensibili. La maggior parte delle credenziali coinvolte erano token GITHUB_TOKEN a breve scadenza, la cui validità si limita all’esecuzione del job in corso. Più preoccupanti risultano le credenziali DockerHub, AWS e npm, sebbene presenti in quantità limitata.

Il rischio derivante da questa compromissione risiede soprattutto nella possibilità di supply chain attacks secondari, in particolare nei progetti che riutilizzano segreti esposti senza adottare misure di revoca o rotazione automatica. Endor Labs sottolinea come la causa principale della vulnerabilità sia stata l’uso di tag mutabili anziché commit hash fissi, e raccomanda l’adozione di strategie di pinning per mitigare vulnerabilità simili in futuro.

Vulnerabilità Next.js CVE-2025-29927: rischio di bypass dei middleware di autenticazione

Il framework Next.js ha rilasciato la versione 15.2.3 per correggere la vulnerabilità CVE-2025-29927, individuata e comunicata tramite GitHub nel febbraio 2025. La falla riguarda l’intestazione x-middleware-subrequest, interna al sistema, il cui comportamento poteva essere aggirato da richieste malformate, permettendo l’accesso a percorsi sensibili senza passare per i middleware di sicurezza.

Il problema colpisce solo le installazioni self-hosted che utilizzano next start con output standalone, e in particolare quelle in cui i middleware implementano logiche di autenticazione. Le installazioni su Vercel, Netlify o in modalità static export non risultano vulnerabili, poiché i middleware non vengono eseguiti.

Next.js ha reso disponibili patch anche per le versioni precedenti:

- 15.x → 15.2.3

- 14.x → 14.2.25

- 13.x → 13.5.9

- 12.x → 12.3.5

Nel caso in cui l’aggiornamento non sia possibile, si raccomanda di bloccare le richieste esterne contenenti l’intestazione sospetta prima che raggiungano l’applicazione. Cloudflare, ad esempio, ha attivato una regola WAF dedicata, disponibile per tutte le istanze configurate con la sicurezza gestita.

L’incidente evidenzia un aspetto critico della moderna architettura web: l’affidamento ai middleware per la validazione delle sessioni utente può diventare un punto debole se la catena di chiamate non è adeguatamente protetta.

CISA pubblica cinque advisory per ICS

Parallelamente al mondo del software development, il 20 marzo 2025, CISA ha emesso cinque advisory ICS rivolti alle infrastrutture industriali. Gli avvisi non sono ancora associati a vulnerabilità zero-day con exploit pubblici, ma includono dettagli tecnici cruciali per la mitigazione di rischi legati all’automazione e al controllo remoto.

- ICSA-25-079-01 Schneider Electric EcoStruxure™

- ICSA-25-079-02 Schneider Electric Enerlin’X IFE and eIFE

- ICSA-25-079-03 Siemens Simcenter Femap

- ICSA-25-079-04 SMA Sunny Portal

- ICSMA-25-079-01 Santesoft Sante DICOM Viewer Pro

I sistemi ICS rappresentano un bersaglio costante per attori statali e cybercriminali motivati, con l’obiettivo di interrompere filiere produttive, modificare parametri operativi o ottenere accessi a sistemi SCADA. CISA sottolinea l’importanza di aggiornamenti tempestivi, segmentazione della rete e monitoraggio attivo delle comunicazioni anomale.

L’emissione simultanea di cinque avvisi conferma la crescente attenzione degli enti federali alla protezione delle infrastrutture critiche, e invita tutti gli amministratori di rete industriale a consultare i documenti tecnici completi per le azioni di mitigazione.

Visibilità, aggiornamento e audit continuo come strategie difensive

L’analisi congiunta dei tre eventi mostra come la sicurezza moderna sia trasversale, coinvolgendo CI/CD, middleware di framework frontend e sistemi ICS. I tre scenari impongono un adeguamento non solo degli strumenti, ma soprattutto delle pratiche operative. Il pinning dei commit nelle GitHub Action, la verifica delle intestazioni HTTP non documentate nei framework, e l’adozione tempestiva degli advisory ICS sono misure concrete che riducono l’esposizione al rischio.

Ti è piaciuto questo contenuto? Iscriviti alla nostra newsletter settimanale

Seguici su Google News iscrivendoti al canale

Le aziende e gli sviluppatori devono muoversi verso un approccio proattivo, che combina l’automazione della rilevazione con il controllo umano nei momenti critici. La supply chain del software e le architetture distribuite continueranno a rappresentare un fronte vulnerabile, ma con strumenti adeguati e cultura della sicurezza, è possibile contenere anche i tentativi più sofisticati.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.