Sommario

Dal marzo 2024, IBM X-Force ha monitorato diverse campagne di phishing su larga scala che distribuiscono il trojan bancario Grandoreiro, probabilmente gestito come un servizio di malware (MaaS). L’analisi del malware ha rivelato importanti aggiornamenti nell’algoritmo di decodifica delle stringhe e nella generazione dei domini (DGA), nonché la capacità di utilizzare i client Microsoft Outlook su host infetti per diffondere ulteriori email di phishing.

Principali scoperte

- Grandoreiro è un trojan bancario multi-componente, probabilmente gestito come un MaaS.

- Viene distribuito attivamente in campagne di phishing che impersonano enti governativi in Messico, Argentina e Sud Africa.

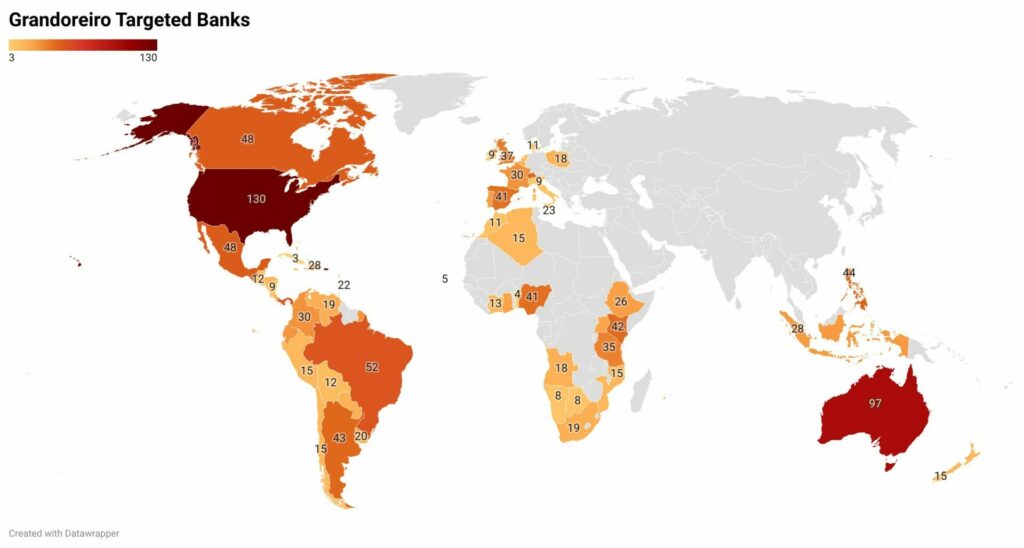

- Il trojan bancario prende di mira specificamente oltre 1500 applicazioni e siti bancari globali in più di 60 paesi, incluse regioni dell’America Centrale/Sud, Africa, Europa e Indo-Pacifico.

- L’ultima variante contiene importanti aggiornamenti, inclusi la decodifica delle stringhe e il calcolo del DGA, permettendo almeno 12 domini C2 differenti al giorno.

- Grandoreiro supporta la raccolta di indirizzi email dagli host infetti e l’utilizzo del client Microsoft Outlook per inviare ulteriori campagne di phishing.

Espansione delle campagne di Grandoreiro

Campagne focalizzate in LATAM

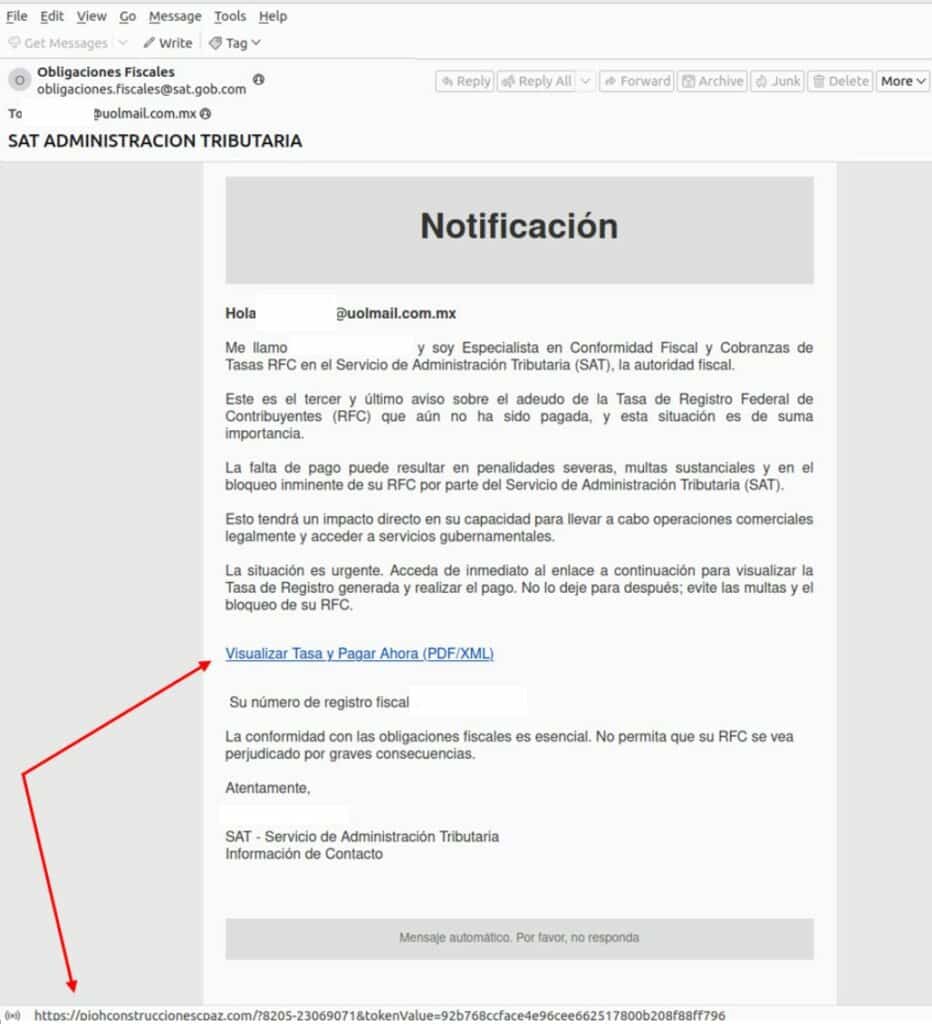

Dalla fine di marzo 2024, X-Force ha osservato campagne di phishing che impersonano il Servizio di Amministrazione Fiscale del Messico (SAT), la Commissione Federale dell’Elettricità (CFE), la Segreteria di Amministrazione e Finanze di Città del Messico e il Servizio Fiscale di Argentina. Le email prendono di mira utenti in America Latina, inclusi i domini di primo livello (TLD) di Messico, Colombia e Cile.

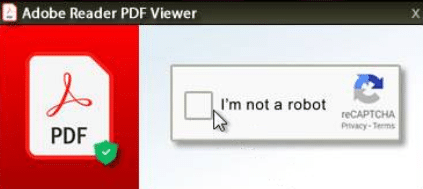

Le campagne cercano di apparire ufficiali e urgenti, informando i destinatari che stanno ricevendo un avviso finale riguardante un debito fiscale non pagato, con potenziali conseguenze come multe e blocco del numero di identificazione fiscale. Altre campagne ricordano agli utenti l’iscrizione a servizi come CFEMail, fornendo accesso alle dichiarazioni di conto tramite link. Un’altra campagna imita la Segreteria di Amministrazione e Finanze, chiedendo ai destinatari di cliccare su un PDF per leggere i dettagli di un avviso di conformità. In ogni campagna, i destinatari sono istruiti a cliccare su un link per visualizzare una fattura o fare un pagamento. Se il destinatario è in un paese specifico, viene scaricato un file ZIP contenente un eseguibile mascherato da PDF.

Campagna che impersona il Servizio Fiscale del Sud Africa

Recentemente, X-Force ha osservato una campagna di phishing che impersona il Servizio Fiscale del Sud Africa (SARS), purporting to be from the Taxpayer Assistance Services Division. Queste campagne raggiungono anche utenti in Spagna, Giappone, Paesi Bassi e Italia, indicando un’espansione oltre LATAM. Le email riferiscono un numero fiscale e informano il destinatario che sta ricevendo una fattura fiscale elettronica in conformità con le normative di SARS.

Analisi: Loader di Grandoreiro

Il loader di Grandoreiro esegue tre compiti principali:

- Verifica se il client è una vittima legittima.

- Raccoglie dati di base della vittima e li invia al C2.

- Scarica, decrittografa ed esegue il trojan bancario Grandoreiro.

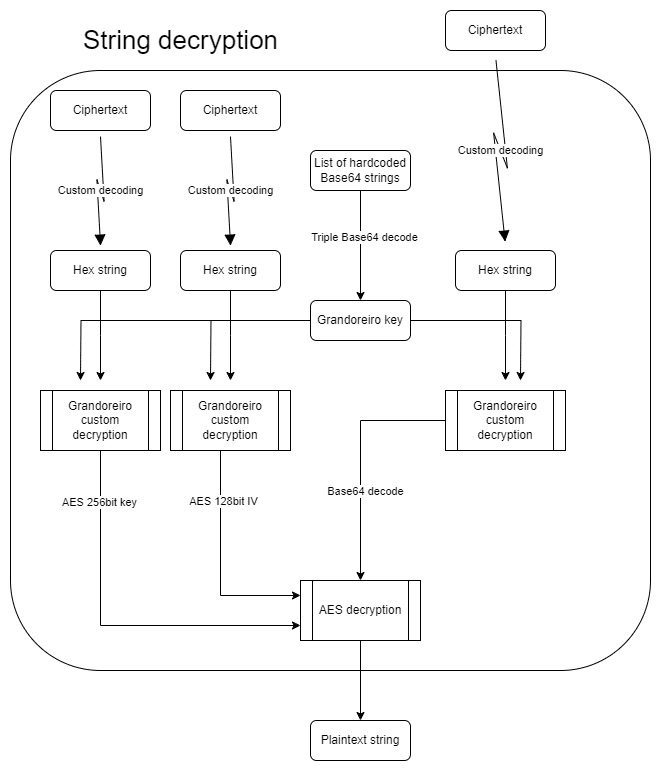

Decodifica delle stringhe

Il loader genera una chiave di grandi dimensioni, codificata in tripla Base64, e utilizza una decodifica personalizzata per convertirla in una serie di caratteri esadecimali interpretati come byte. Il risultato viene decrittografato con un algoritmo personalizzato di Grandoreiro, seguito da una decrittografia AES CBC a 256 bit per recuperare la stringa in chiaro.

Verifica e profilazione della vittima

Il loader raccoglie informazioni come nome del computer, nome utente, versione del sistema operativo, antivirus installato e indirizzo IP pubblico. Utilizza queste informazioni per verificare che la vittima non sia un ricercatore o un ambiente sandbox, e per profilare la vittima inviando i dati al C2.

- Public IP country

- Public IP region

- Public IP city

- Computer name

- Username

- OS Version information

- Installed AV solution

- Check in the registry subkey “Software\Clients\Mail” if the Outlook mail client is installed. If true, the value is set to “SIM”, which means “Yes” in Portuguese

- Check if crypto-wallets exist: Binance, Electrum, Coinomi, Bitbox, OPOLODesk, Bitcoin

- Check if special banking security software is installed: IBM Trusteer, Topaz OFD, Diebold

- Number of Desktop monitors

- Volume Serial Number

- Date of infection

- Time of infection

Comunicazione C2 e caricamento di Grandoreiro

Il loader invia una richiesta HTTP GET crittografata al server C2, richiedendo il payload finale di Grandoreiro. Se la richiesta ha successo, il server risponde con un URL di download, un nome di directory e altre informazioni necessarie. Il file scaricato viene decrittografato e decompresso, pronto per l’esecuzione.

Le recenti campagne di phishing che distribuiscono il trojan bancario Grandoreiro dimostrano una notevole espansione geografica e sofisticazione tecnica. Le organizzazioni devono rimanere vigili, monitorare il traffico di rete per rilevare potenziali infezioni e adottare misure di sicurezza proattive per proteggere i propri sistemi.