Sommario

Un attore di minaccia motivato finanziariamente, noto come UNC4990, sta utilizzando dispositivi USB armati come vettore di infezione iniziale per colpire organizzazioni in Italia. Mandiant, di proprietà di Google, ha riferito che gli attacchi prendono di mira più industrie, tra cui sanità, trasporti, costruzioni e logistica.

Operazioni di UNC4990

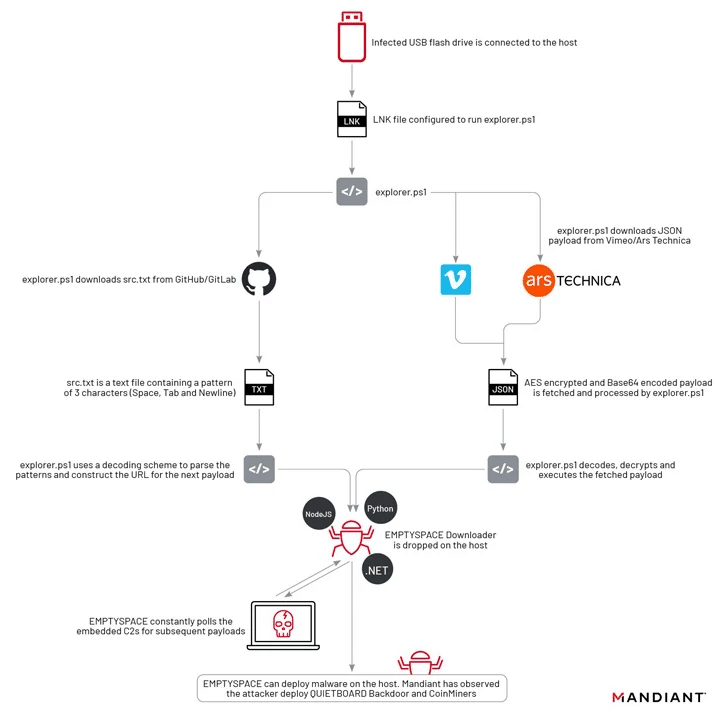

Le operazioni di UNC4990 coinvolgono generalmente una diffusa infezione tramite USB seguita dal dispiegamento del downloader EMPTYSPACE. Durante queste operazioni, il cluster si affida a siti web di terze parti come GitHub, Vimeo e Ars Technica per ospitare le fasi aggiuntive codificate, che vengono scaricate e decodificate tramite PowerShell all’inizio della catena di esecuzione.

Contesto dell’attore di minaccia

UNC4990, attivo dalla fine del 2020, è valutato come operante dall’Italia basandosi sull’uso estensivo di infrastrutture italiane per scopi di comando e controllo (C2). Attualmente non è noto se UNC4990 funzioni solo come facilitatore di accesso iniziale per altri attori. L’obiettivo finale dell’attore di minaccia non è chiaro, sebbene in un caso si dice che sia stato dispiegato un miner di criptovalute open-source dopo mesi di attività di beaconing.

Dettagli della campagna

La campagna è stata documentata precedentemente da Fortgale e Yoroi all’inizio di dicembre 2023, con il primo che traccia l’avversario con il nome di Nebula Broker. L’infezione inizia quando una vittima fa doppio clic su un file di collegamento LNK malevolo su un dispositivo USB rimovibile, portando all’esecuzione di uno script PowerShell responsabile del download di EMPTYSPACE (aka BrokerLoader o Vetta Loader) da un server remoto tramite un altro script PowerShell intermedio ospitato su Vimeo.

Caratteristiche del backdoor QUIETBOARD

QUIETBOARD è un backdoor basato su Python con un’ampia gamma di funzionalità che gli permettono di eseguire comandi arbitrari, alterare gli indirizzi dei portafogli crittografici copiati negli appunti per reindirizzare i trasferimenti di fondi a portafogli sotto il loro controllo, propagare il malware a unità rimovibili, fare screenshot e raccogliere informazioni sul sistema. Inoltre, il backdoor è capace di espansione modulare e di esecuzione di moduli Python indipendenti come i miner di monete, oltre a recuperare ed eseguire dinamicamente codice Python dal server C2.