Sommario

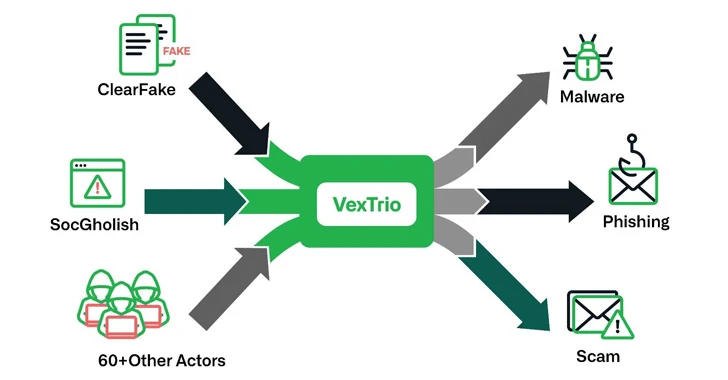

VexTrio, broker cybercrime, opera un vasto programma di affiliazione criminale, agendo da intermediario per il traffico malevolo per più di 60 attori di minacce, inclusi ClearFake e SocGholish. Secondo i nuovi ritrovamenti di Infoblox, VexTrio è considerato il più grande broker di traffico malevolo descritto nella letteratura di sicurezza.

Attività Principali di VexTrio

Rete di Domini: VexTrio gestisce una rete di oltre 70.000 domini conosciuti, mediando traffico per un massimo di 60 affiliati.

Attacchi e Distribuzione Malware: Ha contribuito a campagne malevole che diffondono adware, spyware, programmi potenzialmente indesiderati (PUP), contenuti pornografici e il malware Glupteba.

Uso di un Algoritmo di Generazione di Domini (DDGA): VexTrio sfrutta domini generati attraverso un algoritmo basato su un dizionario per diffondere i suoi attacchi.

Complessità e Impatto di VexTrio

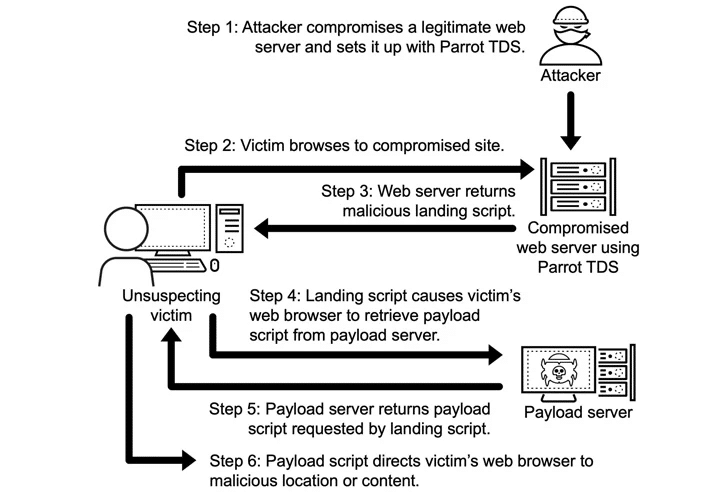

Sistema di Traffico Basato sul DNS: VexTrio utilizza il protocollo DNS per recuperare URL di reindirizzamento, agendo come un sistema di distribuzione di traffico basato sul DNS (TDS).

TDS in Due Varianti: Il TDS di VexTrio viene in due varianti, una basata su HTTP e l’altra su DNS, quest’ultima utilizzata per la prima volta nel luglio 2023.

Affiliati e Infrastruttura Complessa: Gli attori di minaccia che si affidano a VexTrio inoltrano il traffico dai loro siti compromessi ai server TDS controllati da VexTrio, per poi reindirizzarlo verso altri siti fraudolenti o reti affiliate malevole.

Implicazioni per la Sicurezza

VexTrio dimostra la sofisticatezza e la resilienza degli ecosistemi criminali online, rendendo la classificazione e l’attribuzione precise una sfida notevole. La sua attività sottolinea l’importanza della vigilanza e della prevenzione per combattere efficacemente il cybercrime.