Sommario

La botnet Vo1d rappresenta una delle minacce più avanzate nel panorama del cybercrime attuale, con oltre 1,6 milioni di dispositivi Android TV infetti in oltre 200 paesi. Scoperta e analizzata dal team di cybersecurity XLab, questa botnet si distingue per l’elevata sofisticazione delle sue tecniche di infezione, l’uso di crittografia avanzata e l’evoluzione continua per evitare il rilevamento.

Gli esperti ritengono che Vo1d possa essere utilizzata per attacchi su vasta scala, inclusi DDoS, frodi pubblicitarie, reti proxy illegali e manipolazione di contenuti multimediali, con potenziali impatti su settori critici come finanza, sanità e aviazione.

La scoperta della botnet Vo1d

L’indagine ha avuto inizio il 28 novembre 2024, quando il sistema di analisi delle minacce di XLab ha rilevato un file ELF sospetto chiamato jddx, distribuito attraverso l’IP 38.46.218.36. Un’analisi approfondita ha rivelato che jddx era un downloader appartenente a una nuova variante della botnet Vo1d, un’operazione malevola che da mesi stava prendendo il controllo di milioni di Android TV e set-top box in tutto il mondo.

Secondo le statistiche di XLab, il 14 gennaio 2025, Vo1d ha raggiunto il suo picco, con 1.590.299 dispositivi attivi. Questo numero supera di cento volte la scala della famigerata botnet Mirai del 2016, che riuscì a mettere offline intere parti di internet negli Stati Uniti.

Come Vo1d infetta i dispositivi Android TV

Vo1d utilizza una combinazione di tecniche avanzate per infettare i dispositivi e rimanere inosservata:

Tecniche di crittografia avanzate

La botnet utilizza crittografia RSA e XXTEA modificata per proteggere le comunicazioni con i suoi server di comando e controllo (C2). I payload malevoli vengono distribuiti attraverso downloader personalizzati, rendendo più difficile l’analisi forense.

Uso di algoritmi DGA (Domain Generation Algorithm)

Le versioni più recenti della botnet generano migliaia di domini in modo automatico, rendendo più difficile il blocco dei server malevoli. Oltre 258 domini DGA sono stati identificati e monitorati da XLab.

Evoluzione continua delle tecniche di infezione

Gli attaccanti aggiornano regolarmente Vo1d per evitare il rilevamento. Sono stati identificati almeno 89 campioni di malware unici, con aggiornamenti frequenti per migliorare la resilienza della botnet.

Le principali attività di Vo1d

Gli esperti di sicurezza hanno identificato diverse attività malevole svolte dalla botnet Vo1d:

- Reti proxy illegali: i dispositivi infetti vengono utilizzati per mascherare attività illecite su internet, vendendo accesso anonimo a cybercriminali.

- Frode pubblicitaria: Vo1d manipola il traffico internet generato dai dispositivi compromessi per guadagni fraudolenti.

- Attacchi DDoS: la botnet potrebbe essere utilizzata per attacchi di negazione del servizio su larga scala contro siti web e infrastrutture critiche.

- Manipolazione dei contenuti TV: gli attaccanti potrebbero sfruttare Vo1d per trasmettere contenuti non autorizzati o fake news su larga scala.

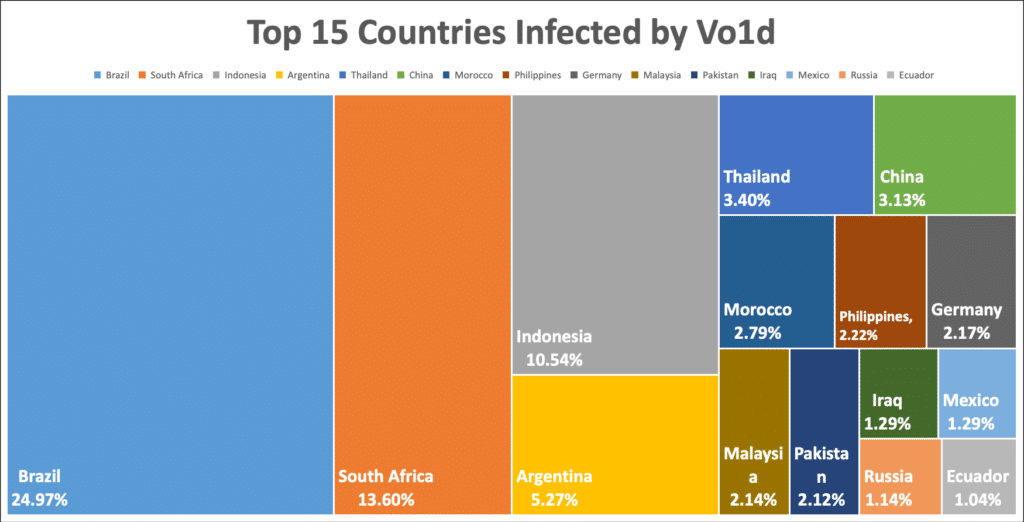

Distribuzione geografica dell’infezione

Secondo i dati raccolti tra il 1° e il 15 febbraio 2025, i paesi più colpiti dalla botnet Vo1d sono:

| Paese | Percentuale di dispositivi infetti |

|---|---|

| Brasile | 24,97% |

| Sudafrica | 13,60% |

| Indonesia | 10,54% |

| Argentina | 5,27% |

| Thailandia | 3,40% |

| Cina | 3,13% |

| Marocco | 2,79% |

| Filippine | 2,22% |

| Germania | 2,17% |

| Malaysia | 2,14% |

Negli ultimi giorni, l’India è diventata il secondo paese più colpito, con un aumento significativo delle infezioni.

Le infrastrutture di comando e controllo di Vo1d

L’analisi delle comunicazioni della botnet ha rivelato l’uso di oltre 21.000 domini generati dinamicamente, associati a 258 DGA seeds. Gli IP principali utilizzati per il comando e controllo includono:

- 3.146.93.253 – Server primario della botnet.

- 3.132.75.97 – Collegato a sette domini sospetti.

- 38.46.218.36 – Utilizzato per distribuire i payload iniziali del malware.

Questi server utilizzano porte di comunicazione variabili per migliorare la resilienza della botnet e rendere più difficile il blocco da parte degli esperti di sicurezza.

Come proteggersi dalla botnet Vo1d

Per mitigare il rischio di infezione da Vo1d, gli esperti consigliano di:

- Aggiornare i firmware dei dispositivi Android TV: verificare la presenza di patch di sicurezza.

- Disabilitare l’installazione di app da fonti sconosciute: impedire il sideloading di APK malevoli.

- Bloccare le comunicazioni con i domini sospetti: configurare firewall per impedire il contatto con server di comando e controllo.

- Utilizzare software di monitoraggio della rete: identificare traffico anomalo associato a dispositivi IoT compromessi.

La botnet Vo1d rappresenta una delle minacce informatiche più avanzate del 2025, con una rete di oltre 1,6 milioni di dispositivi compromessi. L’uso di crittografia avanzata, DGA e tecniche di infezione evolute la rende estremamente difficile da bloccare, sollevando preoccupazioni sulla sua potenziale pericolosità per infrastrutture critiche globali.

L’indagine su Vo1d è ancora in corso, e gli esperti di sicurezza di tutto il mondo stanno monitorando attentamente la sua evoluzione. Tuttavia, la scoperta di questa botnet dimostra ancora una volta quanto sia fondamentale rafforzare la sicurezza dei dispositivi IoT e adottare misure di prevenzione efficaci per contrastare il cybercrimine.