Sommario

Le recenti minacce informatiche coinvolgono una vulnerabilità di tipo stored XSS nel popolare plugin LiteSpeed Cache per WordPress, che mette a rischio milioni di siti web, e una nuova campagna di distribuzione del malware DCRat attraverso una tecnica chiamata HTML Smuggling. Ecco un’analisi dettagliata di queste minacce.

Vulnerabilità XSS nel plugin LiteSpeed Cache: rischio per oltre 6 milioni di siti WordPress

Il plugin LiteSpeed Cache, uno dei più popolari strumenti di caching per WordPress con oltre 6 milioni di installazioni attive, soffre di una vulnerabilità di tipo stored XSS non autenticato. Questa vulnerabilità, identificata come CVE-2024-47374, potrebbe consentire a utenti non autenticati di eseguire attacchi di privilege escalation attraverso una singola richiesta HTTP.

Dettagli della vulnerabilità

- Vulnerabilità XSS non autenticato: Il problema risiede nelle funzioni di generazione di CSS combinati (CCSS) e di caricamento di contenuti CSS (UCSS). Queste funzioni accettano parametri e intestazioni HTTP senza un’adeguata sanitizzazione, il che consente di iniettare codice potenzialmente malevolo nella coda di UCSS.

- Attacco tramite header HTTP: La vulnerabilità sfrutta la mancanza di sanitizzazione dei dati trasmessi attraverso variabili dell’header HTTP, in particolare

X-LSCACHE-VARY-VALUE. Questo header può essere manipolato per inserire codice malevolo che viene visualizzato nella dashboard dell’amministratore di WordPress.

Come risolvere il problema

LiteSpeed Cache ha rilasciato la versione 6.5.1 per correggere questa vulnerabilità. Gli utenti sono invitati ad aggiornare immediatamente il plugin all’ultima versione disponibile per prevenire potenziali attacchi. Inoltre, è consigliabile abilitare una verifica dell’input per qualsiasi variabile che venga mostrata nell’interfaccia amministrativa di WordPress.

DCRat distribuito attraverso HTML Smuggling: nuova tecnica di attacco scoperta

Oltre alla vulnerabilità xss di LightSpeed, DCRat, noto anche come Dark Crystal RAT, è un Remote Access Trojan (RAT) modulare che viene distribuito come malware-as-a-service (MaaS) dal 2018. Recentemente, è stato scoperto che i cybercriminali stanno utilizzando una tecnica chiamata HTML Smuggling per distribuire DCRat a utenti di lingua russa.

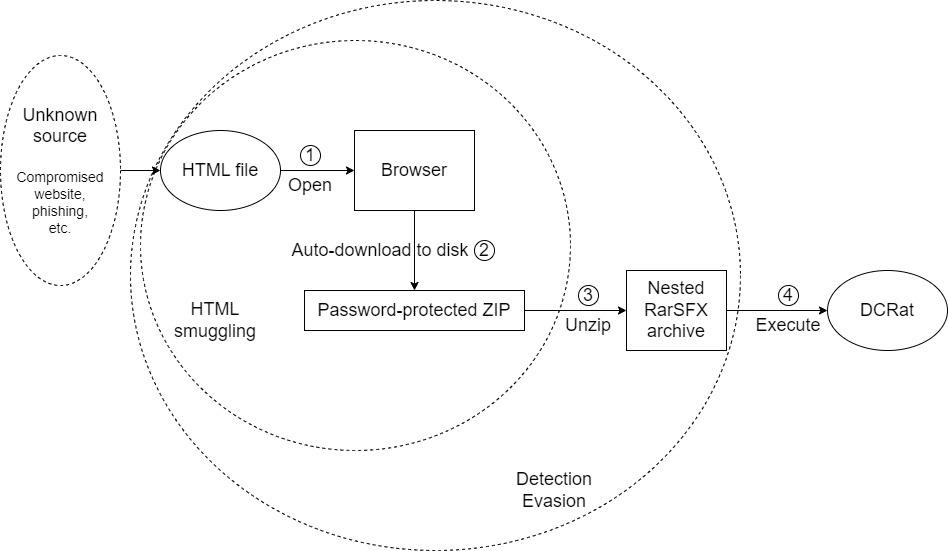

HTML Smuggling: come funziona

- Meccanismo di distribuzione del payload: L’HTML Smuggling permette di incorporare un payload all’interno del codice HTML stesso o di recuperarlo da una risorsa remota. Il payload viene spesso compresso, codificato o criptato per eludere i controlli di sicurezza.

- Trasformazione del payload: Una volta che il file HTML viene aperto nel browser della vittima, il payload malevolo si trasforma nel suo stato originale, spesso attivandosi solo quando il puntatore del mouse si muove per evitare l’emulazione da parte dei sistemi di sicurezza.

Campagna DCRat

La campagna DCRat utilizza pagine HTML che impersonano applicazioni come TrueConf e VK Messenger. Queste pagine, quando aperte, scaricano automaticamente un archivio ZIP protetto da password. L’utente viene poi ingannato nel fornire la password per accedere al file, che a sua volta contiene un payload eseguibile nascosto.

Misure di sicurezza consigliate

Per proteggersi da queste minacce, gli utenti e le organizzazioni dovrebbero:

- Aggiornare i plugin di WordPress: Verificare che tutti i plugin, incluso LiteSpeed Cache, siano aggiornati all’ultima versione disponibile.

- Monitorare traffico HTTP/HTTPS: Implementare controlli per identificare attività sospette, come la comunicazione con domini malevoli.

- Adottare tecniche di protezione: Usare Remote Browser Isolation (RBI) per proteggere gli utenti che devono visitare siti web a rischio o potenzialmente compromessi.