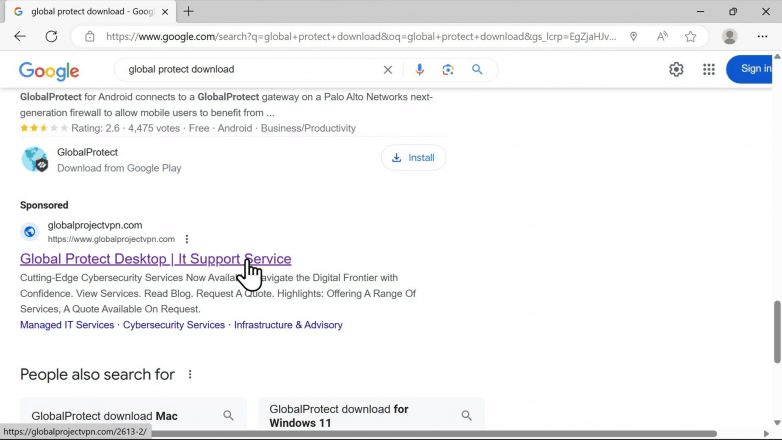

Un nuovo attacco informatico è stato identificato dal team di Unit 42, che ha rilevato una campagna di distribuzione del malware WikiLoader utilizzando il spoofing della VPN GlobalProtect di Palo Alto Networks. Questo attacco, condotto tramite SEO poisoning, ha sfruttato siti web falsi e annunci pubblicitari che indirizzavano gli utenti a pagine clonate del legittimo software GlobalProtect, inducendo le vittime a scaricare versioni compromesse.

Il ruolo di WikiLoader nell’attacco

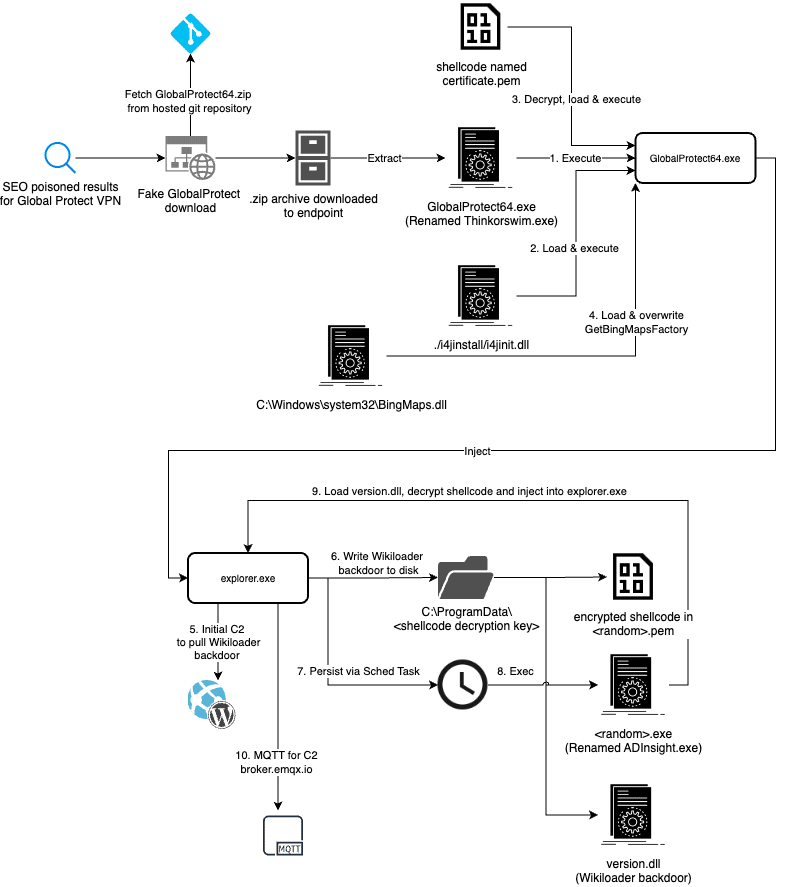

WikiLoader è un loader multistadio progettato per eludere le analisi e rilevamenti. Originariamente distribuito tramite phishing, il malware è ora veicolato tramite il SEO poisoning. In questo caso, gli attaccanti hanno creato siti web clonati e annunci ingannevoli, convincendo gli utenti a scaricare il software compromesso. Una volta installato, WikiLoader si connette a server di comando e controllo (C2) e inietta il codice malevolo tramite tecniche avanzate, come il sideloading di DLL legittime.

Settori colpiti e tecniche di evasione

L’attacco ha colpito principalmente i settori dell’istruzione superiore e dei trasporti negli Stati Uniti. Gli attaccanti hanno utilizzato tecniche avanzate di elusione, come la modifica dei nomi dei file per farli apparire come software legittimo e l’utilizzo di protocolli MQTT per la comunicazione C2.

Questo tipo di attacco dimostra l’efficacia del SEO poisoning per diffondere malware e l’attenzione degli sviluppatori di WikiLoader nel rendere il malware più difficile da rilevare.