Sommario

Recentemente, un gruppo di cyber spionaggio noto come Volt Typhoon, legato alla Cina, è stato identificato come responsabile di nuovi attacchi zero-day sfruttando una vulnerabilità critica nel software Versa Director. Questa vulnerabilità ha consentito agli attaccanti di accedere a sistemi di infrastrutture critiche, come quelli utilizzati dai fornitori di servizi internet e IT, con l’intento di compromettere le reti e raccogliere informazioni sensibili.

Dettagli degli Attacchi Zero-Day di Volt Typhoon

La vulnerabilità sfruttata, identificata come CVE-2024-39717, è un bug di caricamento di file che consente agli attaccanti di caricare file dannosi sui sistemi compromessi. Questo difetto è stato aggiunto al catalogo delle vulnerabilità sfruttate (KEV) dalla Cybersecurity and Infrastructure Security Agency (CISA) degli Stati Uniti, evidenziando la sua gravità.

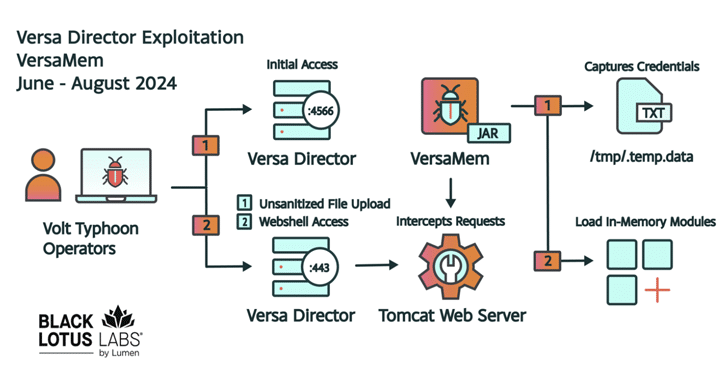

Volt Typhoon ha utilizzato questa vulnerabilità per colpire principalmente quattro vittime negli Stati Uniti e una vittima non statunitense nei settori dei fornitori di servizi Internet (ISP), dei fornitori di servizi gestiti (MSP) e dell’IT. Gli attacchi hanno avuto inizio il 12 giugno 2024, secondo quanto riportato da Black Lotus Labs di Lumen Technologies. Questi attacchi sono ancora in corso contro i sistemi Versa Director non patchati.

Metodologia di Attacco e Conseguenze

Il gruppo di attacco ha sfruttato la vulnerabilità caricando un web shell chiamato “VersaMem”, camuffato come file PNG, che è progettato principalmente per intercettare e raccogliere credenziali. Questa shell web, altamente sofisticata e modulare, permette agli operatori di caricare codice Java aggiuntivo da eseguire esclusivamente in memoria, evitando così i metodi di rilevamento basati su file.

Le intrusioni di Volt Typhoon sono caratterizzate dall’uso di dispositivi di rete di piccole imprese e uffici domestici (SOHO) compromessi, che consentono di instradare il traffico di rete e sfuggire al rilevamento per lunghi periodi. Questa metodologia è in linea con le tattiche storiche del gruppo per ottenere accesso furtivo e prolungato alle reti delle infrastrutture critiche degli Stati Uniti e Guam.

Implicazioni Strategiche e Prevenzione

Gli attacchi di Volt Typhoon rappresentano una minaccia significativa per la sicurezza nazionale, poiché mirano a compromettere infrastrutture critiche con l’intento di esfiltrare dati sensibili e prepararsi a potenziali operazioni di sabotaggio. Le agenzie governative statunitensi, tra cui l’FBI e la CISA, hanno emesso avvisi per sollecitare le organizzazioni a rafforzare le loro difese contro questa minaccia.

Per mitigare i rischi, è consigliato applicare le patch necessarie, bloccare l’accesso esterno alle porte 4566 e 4570, e monitorare il traffico di rete sospetto. Volt Typhoon continua a rappresentare una minaccia persistente, utilizzando tecniche avanzate per compromettere le infrastrutture critiche e mantenere l’accesso furtivo per periodi prolungati.